La sécurité du point de contact permet de sécuriser les points de contact associés à des hôtes stratégiques pour l'activité professionnelle et à des hôtes qui contiennent des données confidentielles. Vous pouvez protéger ces points de contact d'un accès non autorisé. Vous pouvez créer des politiques de point de contact qui spécifient des utilisateurs ou un groupe d'utilisateurs à forts privilèges comme seules identités pouvant exécuter un opérateur sur cette cible. Les politiques spécifient des identités autorisées à exécuter certains opérateurs sur des points de contact spécifiés. Les opérateurs exécutant des programmes et des scripts sont contenus dans des catégories d'opérateur spécifiques.

En résumé, les politiques de sécurité du point de contact CA EEM autorisent les identités spécifiées à exécuter des scripts dans des opérateurs à partir de catégories d'opérateur sur les points de contact d'un environnement.

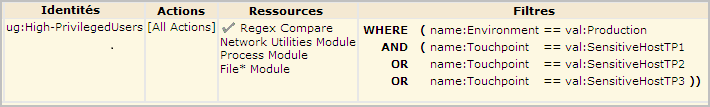

Considérez l'exemple suivant d'une politique de sécurité de point de contact simple.

Il s'agit d'un extrait de politique. La politique autorise uniquement les utilisateurs du groupe High-PrivilegedUsers à exécuter un opérateur à partir de catégories d'opérateur spécifiques, sur des points de contact dans l'environnement de production. Les exemples de points de contact sont appelés SensitiveHostTP1, 2 et 3. Les ID de contrôle d'accès incluent le module d'utilitaires réseau et le module de processus (pour l'exécution de commande). Le module de fichier inclut le module pour la gestion de fichiers et le module de transfert de fichiers.

Remarque : Consultez la section Identification des ID de contrôle d'accès à ajouter comme ressources.

Un processus contenant une cible d'opérateur protégée par une politique de sécurité du point de contact peut se terminer uniquement s'il est exécuté par un utilisateur autorisé. L'utilisateur qui exécute le processus est spécifié comme Identité dans la politique. La politique identifie les utilisateurs par nom ou par appartenance à un groupe, les opérateurs par les ID de contrôle d'accès associés aux catégories sources et les points de contact par nom, environnement, ou les deux.

Les politiques de sécurité de point de contact permettent de sécuriser l'accès à chaque hôte cible en contrôlant l'utilisateur qui exécute des opérateurs sur un point de contact spécifique ou un groupe d'hôtes. Une instance de processus s'exécute au nom d'un utilisateur. Lorsque le processus exécute un opérateur sur un point de contact ou un groupe d'hôtes spécifié dans une politique de sécurité de point de contact CA EEM, CA EEM tente d'autoriser cet utilisateur. CA EEM vérifie que l'utilisateur est spécifié comme Identité dans une politique de sécurité pour ce point de contact. Si l'instance de processus s'exécute au nom d'un utilisateur non autorisé, l'opérateur échouera.

Spécifiez des hôtes contenant des informations confidentielles tels que des points de contact, des points de contact proxy ou des groupes d'hôtes.

Vous pouvez limiter l'accès aux hôtes spécifiés à des utilisateurs à forts privilèges. Vous pouvez accorder l'accès à un utilisateur ou à un groupe spécifié auquel l'accès nécessaire suivant a été accordé :

|

Copyright © 2013 CA.

Tous droits réservés.

|

|