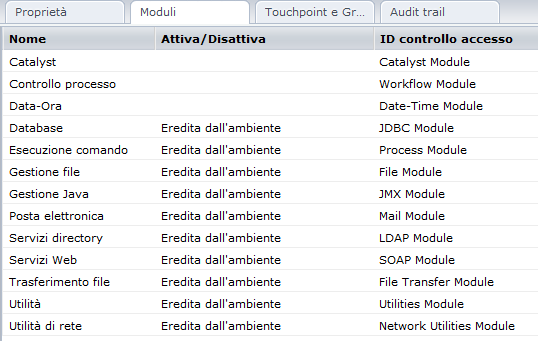

Quando si crea una policy Protezione touchpoint, gli operatori che agiscono sui touchpoint da proteggere non vengono identificati direttamente.. Piuttosto, identificare le categorie a cui appartengono tali operatori. Identificareo le categorie non in base al nome, bensì all'ID controllo accesso.

Non tutte le categorie contengono operatori che potrebbero compromettere la protezione di un host con informazioni sensibili. Valutare l'impatto degli operatori prima di aggiungere le risorse.

È possibile identificare l'ID controllo accesso da aggiungere come risorsa a una policy Protezione touchpoint.

Attenersi alla procedura seguente:

Importante. La colonna ID controllo accesso elenca i nomi di modulo. Fare riferimento a questo elenco quando si immettono i nomi di modulo selezionati nel campo Risorse in una policy Protezione touchpoint.

|

Copyright © 2013 CA.

Tutti i diritti riservati.

|

|