Supposons que vous installez un agent sur votre hôte et que vous souhaitez que personne excepté vous ne puisse exécuter des opérateurs sur cet hôte. Pour utiliser la Sécurité du point de contact afin de protéger un hôte que vous considérez critique, effectuez les tâches requises dans la séquence suivante.

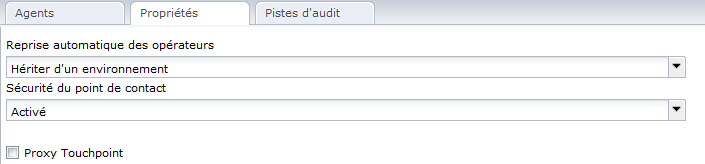

Exemple : Définition de la Sécurité du point de contact sur Activé dans le point de contact Mon PC

Le paramètre Sécurité du point de contact pour le point de contact sélectionné, MyPC-TP, est défini sur Activé.

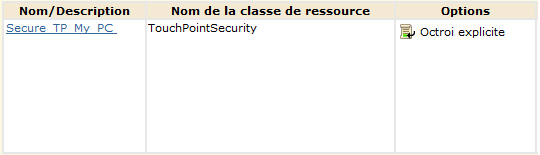

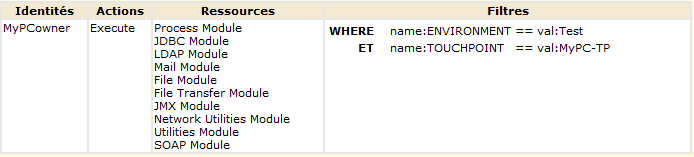

Exemple : Création de politique de sécurité du point de contact qui m'autorise comme seul utilisateur à exécuter des opérateurs sur le point de contact Mon PC

Dans l'exemple suivant, supposons que l'hôte protégé appartient à un utilisateur appelé MyPCowner. Notez que MyPCowner est la seule identité autorisée à exécuter des opérateurs sur le point de contact, MyPC-TP. Dans ce cas précis, les ID de contrôle d'accès sont associés à toutes les catégories comprenant des opérateurs qui peuvent être exécutés sur un hôte d'agent. Les références incluent des catégories d'opérateurs qui n'apportent aucune modification à l'hôte. L'idée exprimée ici est que l'utilisateur souhaite qu'aucun utilisateur externe ne puisse accéder à l'hôte associé au point de contact MyPC-TP. Lorsque la Sécurité du point de contact est activée, seul MyPCowner peut exécuter des processus sur MyPC-TP.

Le nom du point de contact est spécifié comme valeur dans le filtre.

|

Copyright © 2013 CA.

Tous droits réservés.

|

|