La sécurité de point de contact garantit que l'exécution des opérateurs sur des hôtes stratégiques est limitée à un groupe réduit d'utilisateurs à forts privilèges. La solution la plus simple pour protéger des hôtes contenant des informations confidentielles consiste à créer une politique de sécurité de point de contact et de répertorier chaque point de contact associé dans un filtre. Puis, vous devrez activer la Sécurité du point de contact dans le paramètre de propriétés pour chacun de ces points de contact.

Exemple de configuration de sécurité d'un point de contact critique

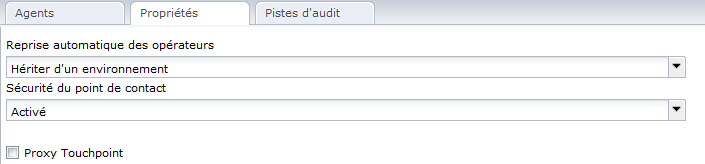

L'exemple suivant illustre les propriétés d'un point de contact sélectionné. Lorsque la Sécurité du point de contact est définie sur Activé, le processus évalue chaque tentative d'exécution d'un opérateur sur ce point de contact par rapport à des politiques de sécurité de point de contact.

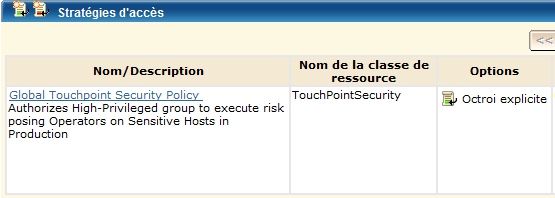

Exemple de politique de sécurité de points de contact critiques

Pour vous assurer que seuls les utilisateurs à forts privilèges exécutent des opérateurs sur des hôtes contenant des données confidentielles dans votre environnement de production, créez une politique de sécurité de point de contact. Dans la politique de sécurité du point de contact, ajoutez l'ID de contrôle d'accès associé à chaque catégorie contenant des opérateurs qui peuvent poser un risque. Ajoutez un filtre pour votre environnement. Ajoutez un filtre pour chaque point de contact qui référence des hôtes contenant des données confidentielles.

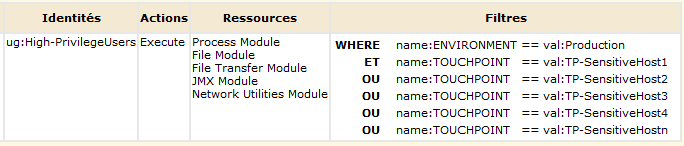

Examinez l'exemple suivant de politique de sécurité de point de contact globale. Dans cet exemple, la politique accorde l'autorisation au groupe d'utilisateurs à forts privilèges d'exécuter des scripts ou des programmes avec des opérateurs de cinq catégories sur des points de contact de risque élevé. Les ID de contrôle d'accès représentent les cinq catégories. Cette politique s'applique uniquement aux points de contact spécifiés dans l'environnement de production.

|

Copyright © 2013 CA.

Tous droits réservés.

|

|