Kontaktpunktsicherheit ermöglicht es Ihnen, Kontaktpunkte zu sichern, die unternehmenskritischen Hosts und Hosts mit vertraulichen Daten zugeordnet sind. Sie können solche Kontaktpunkte vor nicht autorisiertem Zugriff schützen. Sie können Richtlinien für Kontaktpunkt erstellen, die ausgewählte Anwender oder eine hoch privilegierte Gruppe als einzige Identitäten angeben, die einen Operator auf diesem Ziel ausführen können. Richtlinien geben Identitäten an, die zur Ausführung bestimmter Operatoren auf angegebenen Kontaktpunkten autorisiert sind. Die Operatoren, die Programme und Skripte ausführen, sind in angegebenen Operatorkategorien enthalten.

Zusammenfassend: Mit den CA EEM-Richtlinien zur Kontaktpunktsicherheit werden die angegebenen Identitäten zur Ausführung von Skripten in Operatoren von angegebenen Kategorien auf angegebenen Kontaktpunkten in einer angegebenen Umgebung autorisiert.

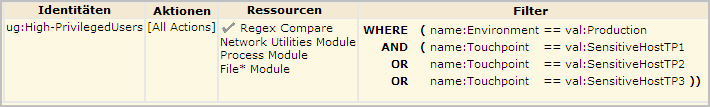

Sehen Sie sich den folgenden Beispielausschnitt einer einfachen Richtlinie zur Kontaktpunktsicherheit an.

Das Beispiel ist ein Teil einer Richtlinie. Die Richtlinie erlaubt es nur den Anwender der Gruppe "High-PrivilegedUsers", Operatoren von angegebenen Kategorien auf angegebenen Kontaktpunkten in der Produktionsumgebung auszuführen. Die Beispielkontaktpunkte haben den Namen "SensitiveHostTP1", "SensitiveHostTP2" und "SensitiveHostTP3". Die angegebenen Zugriffssteuerungslisten-IDs schließen das Netzwerkhilfsprogramm-Modul und das Prozessmodul (für Befehlsausführung) ein. Dateimodul schließt sowohl Dateimodul für Dateiverwaltung als auch das Dateiübertragungsmodul ein.

Hinweis: Weitere Informationen finden Sie unter Identifizieren der Zugriffssteuerungslisten-IDs zum Hinzufügen als Ressourcen.

Ein Prozess mit einem Operatorziel, das von einer Richtlinie zur Kontaktpunktsicherheit geschützt ist, kann nur erfolgreich sein, wenn ein autorisierter Anwender ihn ausführt. Der Anwender, unter dem der Prozess ausgeführt wird, ist in der Richtlinie als Identität angegeben. Die Richtlinie identifiziert Anwender nach Namen oder Gruppenmitgliedschaft, Operatoren nach Zugriffssteuerungslisten-IDs, die Quellenkategorien zugeordnet sind, und Kontaktpunkte nach Namen und/oder nach Umgebung.

Richtlinien zur Kontaktpunktsicherheit sichert den Zugriff auf individuelle Zielhosts, indem kontrolliert wird, wer Operatoren auf einem bestimmten Kontaktpunkt oder auf einer bestimmten Hostgruppe ausführt. Eine Prozessinstanz wird im Namen eines Anwenders ausgeführt. Wenn der Prozess einen Operator auf einem Kontaktpunkt oder in einer Hostgruppe ausführt, die in der CA EEM-Richtlinie zur Kontaktpunktsicherheit angegeben ist, versucht CA EEM, diesen Anwender zu autorisieren. CA EEM überprüft, ob der Anwender als Identität in einer Richtlinie zur Kontaktpunktsicherheit für diesen Kontaktpunkt angegeben ist. Wenn die Prozessinstanz im Namen eines nicht autorisierten Anwenders ausgeführt wird, dann schlägt der Operator fehl.

Sie geben empfindliche Hosts als Kontaktpunkte, Proxy-Kontaktpunkte oder Hostgruppen an.

Sie können den Zugriff auf angegebene Hosts auf hoch privilegierte Anwender beschränken. Sie können einem angegebenen Anwender oder einer Gruppe Zugriff gewähren, dem bzw. der der folgende erforderliche Zugriff erteilt wurde:

|

Copyright © 2013 CA.

Alle Rechte vorbehalten.

|

|