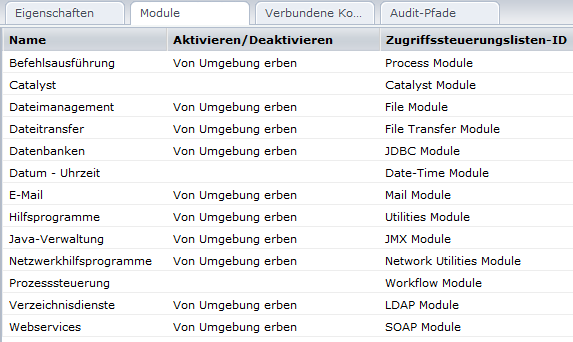

Wenn Sie eine Richtlinie zur Kontaktpunktsicherheit erstellen, identifizieren Sie nicht direkt die Operatoren zum Bearbeiten von Kontaktpunkten, die Sie sichern möchten. Sie identifizieren stattdessen die Kategorien, zu denen diese Operatoren gehören. Sie identifizieren die Kategorien nicht nach Namen, sondern nach ihren Zugriffssteuerungslisten-IDs.

Nicht alle Kategorien enthalten Operatoren, die die Sicherheit eines Hosts mit vertraulichen Informationen gefährden könnten. Schätzen Sie die Auswirkung der Operatoren ein, bevor Sie Ressourcen hinzufügen.

Sie können die Zugriffssteuerungslisten-ID identifizieren, die als Ressource zu einer Richtlinie der Kontaktpunktsicherheit hinzugefügt werden soll.

Gehen Sie folgendermaßen vor:

Wichtig! Die Spalte "Zugriffssteuerungslisten-ID" listet Modulnamen auf. Verwenden Sie diese Liste als Referenz, wenn Sie ausgewählte Modulnamen in das Feld "Ressourcen" in einer Richtlinie zur Kontaktpunktsicherheit eingeben.

|

Copyright © 2013 CA.

Alle Rechte vorbehalten.

|

|