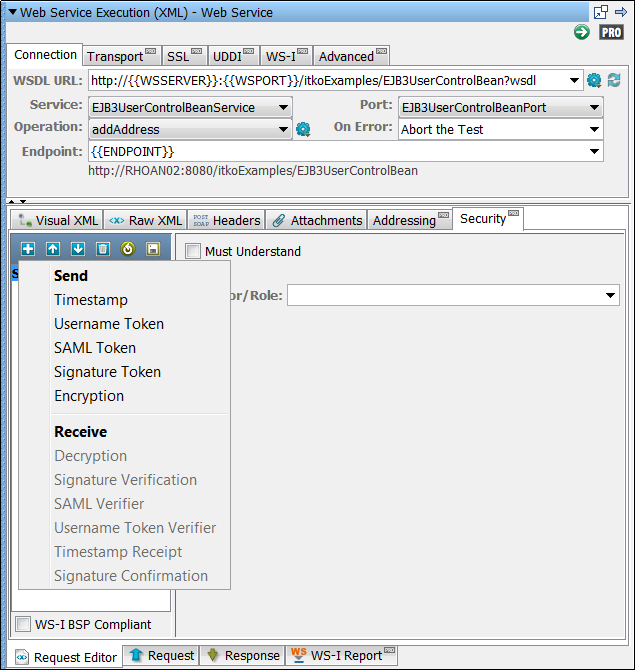

Cette section décrit les paramètres qui sont nécessaires à l'exécution de l'exemple WS-security.

Chiffrement/déchiffrement de contenu XML

Encryption (Chiffrement)

Cochez la case Use Encryption (Utiliser le chiffrement).

Emplacement du fichier de référentiel de clés.

Entrez le mot de passe pour le référentiel de clés.

Entrez un alias pour une clé publique.

Laissez ce champ vide ou définissez la même valeur que pour le mot de passe du référentiel de clés pour les fichiers PKCS #12.

Dans le menu déroulant, sélectionnez le type d'ID de clé approprié.

Sélectionnez Triple DES, AES 128, AED 192 ou AES 256.

Sélectionnez PKCS#1: RSA Encryption Standard v1.5 (PKCS 1 : norme de chiffrement RSA v1.5) ou Optimal Asymmetric Encryption Padding with RSA Encryption (Remplissage par chiffrement asymétrique optimal à l'aide du chiffrement RSA).

Le comportement par défaut est de chiffrer uniquement le contenu des éléments Body SOAP.

Ce champ vous permet de spécifier les différentes parties à chiffrer. Pour identifier les parties à chiffrer, cliquez sur Select (Sélectionner).

Sélectionnez l'une des valeurs suivantes :

Entrez la valeur pour l'élément.

Entrez le nom de l'élément.

Vous pouvez répéter ce processus pour autant d'éléments que vous voulez en cliquant sur Add (Ajouter).

Ajoutez manuellement l'élément Body si vous voulez qu'il soit inclus. Si vous voulez inclure le jeton de sécurité binaire, utilisez le nom d'élément Token (Jeton).

Decryption (Déchiffrement)

Emplacement du fichier de référentiel de clés.

Entrez le mot de passe pour le référentiel de clés.

Entrez un alias pour une clé publique.

Laissez ce champ vide ou définissez la même valeur que pour le mot de passe du référentiel de clés pour les fichiers PKCS #12.

Vérification de la signature du jeton de signature XML

Signature Token (Jeton de signature)

Cochez la case Add Signature (Ajouter une signature).

Emplacement du fichier de référentiel de clés.

Entrez le mot de passe pour le référentiel de clés.

Entrez un alias pour une clé publique.

Laissez ce champ vide ou définissez la même valeur que pour le mot de passe du référentiel de clés pour les fichiers PKCS #12.

Dans le menu déroulant, sélectionnez le type d'ID de clé approprié.

Sélectionnez DSA avec SHA-1.

Valeurs : SHA-1, SHA-256, SHA-384, SHA-512, RIPEMD-160 ou MD5 (non recommandé).

Le comportement par défaut est de signer uniquement le contenu des éléments Body SOAP.

Si vous voulez spécifier différentes parties à signer, cliquez sur Select (Sélectionner) pour identifier les parties à signer.

Valeurs :

Entrez la valeur pour l'élément.

Entrez le nom de l'élément.

Cliquez sur Add (Ajouter) pour répéter ce processus.

Pour inclure l'élément Body, ajoutez-le manuellement. Pour inclure le jeton de sécurité binaire, utilisez le nom d'élément Token (Jeton).

Signature Verification (Vérification de la signature)

Les paramètres requis pour la configuration de la vérification de signature représentent un sous-ensemble des paramètres requis pour la signature.

Emplacement du fichier de référentiel de clés.

Entrez le mot de passe pour le référentiel de clés.

Entrez un alias pour une clé publique.

Laissez ce champ vide ou définissez la même valeur que pour le mot de passe du référentiel de clés pour les fichiers PKCS #12.

Réception d'horodatage

Timestamp (Horodatage)

Cochez la case Add Timestamp (Ajouter un horodatage).

Entrez la durée de vie du message en secondes. Entrée 0 pour inclure un élément Expires.

Remarque : Certains services Web, notamment .NET 1.x/2.0 avec WSE 2.0, ne sont pas conformes au format d'horodatage standard et ne permettent pas l'utilisation des millisecondes. Pour ces services Web, désélectionnez la case à cocher Use Millisecond Precision in Timestamp (Utiliser la précision à la milliseconde dans l'horodatage).

Timestamp Receipt (Réception d'horodatage)

Les paramètres requis pour la réception d'horodatage représentent un ensemble étendu des paramètres requis pour l'horodatage. Le paramètre complémentaire est le suivant :

Sélectionnez ce paramètre si vous ne voulez pas autoriser les horodatages expirés.

Vérificateur de jeton de nom d'utilisateur

Username Token (Jeton de nom d'utilisateur)

Cochez la case Add Username Token (Ajouter un jeton de nom d'utilisateur).

Entrez le nom d'utilisateur.

Entrez le mot de passe approprié.

Sélectionnez le type de mot de passe dans la liste déroulante (Text (Texte), Digest (Résumé), None (Aucun)). La valeur None n'est généralement pas utilisé avec l'option Add Signature (Ajouter une signature).

Sélectionnez cette option si une valeur à usage unique est requise pour se protéger des attaques par répétition.

Sélectionnez cette option si un horodatage est requis.

Pour utiliser la précision à la milliseconde, cochez cette case. Certains services Web, notamment .NET 1.x/2.0 avec WSE 2.0, ne sont pas conformes au format d'horodatage standard et ne permettent pas l'utilisation des millisecondes.

Sélectionnez cette option pour ajouter une signature créée à l'aide d'une combinaison du nom d'utilisateur et du mot de passe en tant que clé.

Si vous voulez spécifier différentes parties à signer, cliquez sur Select (Sélectionner) pour identifier les parties à signer.

Sélectionnez l'une des valeurs suivantes :

Content (Contenu) : sélectionnez cette option si vous voulez chiffrer uniquement le contenu.

Entrez la valeur pour l'élément.

Entrez le nom de l'élément.

Cliquez sur Add (Ajouter) pour ajouter autant d'éléments que vous voulez.

Ajoutez manuellement l'élément Body si vous voulez qu'il soit inclus. Si vous voulez inclure le jeton de sécurité binaire, utilisez le nom d'élément Token (Jeton).

UserName Token Verifier (Vérificateur de jetons de nom d'utilisateur)

Cochez la case Verify Username Token (Vérifier le jeton de nom d'utilisateur).

Entrez le nom d'utilisateur.

Entrez le mot de passe approprié.

Pour utiliser la précision à la milliseconde, cochez cette case. Certains services Web, notamment .NET 1.x/2.0 avec WSE 2.0, ne sont pas conformes au format d'horodatage standard et ne permettent pas l'utilisation des millisecondes.

Si la vérification de la signature est requise, cochez cette case.

Reçu d'assertion SAML pour le jeton d'assertion SAML

SAML Assertion Token (Jeton d'assertion SAML)

Cochez la case Add SAML Token (Ajouter un jeton SAML).

Effectuez l'une des actions suivantes :

Cliquez sur Verify (Vérifier) de sorte que DevTest analyse le contenu XML de l'assertion SAML et crée l'objet d'assertion SAML comme pour l'envoi de la demande SOAP. La vérification est utile pour confirmer que l'assertion SAML que vous auriez pu créer manuellement est une assertion SAML valide. La vérification est également effectuer sur toutes les signatures associées à l'assertion. Toutefois, il est probable que DevTest ne puisse pas vérifier l'assertion sans configurer un certificat public pour la vérification.

Sélectionnez la case à cocher Signed Sender Vouches (Garanties de l'expéditeur signées) si l'expéditeur doit signer l'assertion (l'expéditeur garantie son authenticité par opposition au porteur/créateur de l'assertion). Lorsque cette option est sélectionnée, les informations suivantes sont requises :

Emplacement du fichier de référentiel de clés.

Entrez le mot de passe pour le référentiel de clés.

Entrez un alias pour une clé publique.

Laissez ce champ vide ou définissez la même valeur que pour le mot de passe du référentiel de clés pour les fichiers PKCS #12.

Dans le menu déroulant, sélectionnez le type d'ID de clé approprié.

Sélectionnez DSA avec SHA-1.

Valeurs : SHA-1, SHA-256, SHA-384, SHA-512, RIPEMD-160 ou MD5 (non recommandé).

Le comportement par défaut est de signer uniquement le contenu des éléments Body SOAP.

Si vous voulez spécifier différentes parties à signer, cliquez sur Select (Sélectionner) pour identifier les parties à signer.

Sélectionnez l'une des valeurs suivantes :

Entrez la valeur pour l'élément.

Entrez le nom de l'élément.

Pour répéter ce processus, cliquez sur Add (Ajouter). Pour inclure l'élément Body, ajoutez-le manuellement.

Pour inclure le jeton de sécurité binaire, utilisez le nom d'élément Token (Jeton).

SAML Assertion Receipt (Reçu d'assertion SAML)

Pour rechercher un en-tête SAML Assertion Receipt (Reçu d'assertion SAML) dans la réponse, sélectionnez la case à cocher Process SAML Assertion (Traiter l'assertion SAML). Si vous sélectionnez cette option et qu'il n'y a aucun en-tête SAML Assertion Receipt, une exception se produit.

Signature Confirmation (Confirmation de signature)

Pour rechercher un en-tête de confirmation de signature dans la réponse, sélectionnez la case à cocher Signature Confirmation (Confirmation de signature). Si vous sélectionnez cette option et qu'il n'y a aucun en-tête de confirmation, une exception se produit.

Utilisation du vérificateur de référentiel de clés

Vous pouvez vérifier vos paramètres de référentiel de clés pour vous assurer que vous utilisez le format, le mot de passe, l'alias et le mot de passe d'alias appropriés. Pour générer des rapports de vérification, cliquez sur Verify (Vérifier) dans les éditeurs pour le protocole SSL, la signature, le chiffrement/déchiffrement et les paramètres SAML.

La vérification SSL valide le mot de passe du référentiel de clés uniquement. La vérification SSL confirme également que vous pouvez charger au moins l'une des clés dans le référentiel de clés à l'aide du mot de passe de référentiel de clés.

La vérification WS-Security valide le mot de passe, l'alias et le mot de passe d'alias du référentiel de clés. Une validation correcte est indiquée par une entrée verte. Toute erreur de validation détectée est affichée en rouge. Les avertissements sont affichés en orange.

Remarque : Cette vérification permet de vérifier uniquement les paramètres de référentiel de clés. Il peut encore subsister des problèmes avec le service Web, comme une non-correspondance dans les définitions de certificat ou un choix d'algorithme incorrect. Ces problèmes doivent être validés indépendamment.

Recherche d'alias

Si vous ne connaissez pas le nom d'alias attendu pour un paramètre WS-Security, utilisez le vérificateur de référentiel de clés. Le vérificateur de référentiel de clés répertorie tous les alias dans le référentiel de clés. Laissez les zones Keystore Alias (Alias du référentiel de clés) et Alias Password (Mot de passe d'alias) vides et cliquez sur Verify (Vérifier).

L'arrière-plan des alias est de couleur bleue.

Un échec de la vérification se produit, car les zones Keystore Alias (Alias du référentiel de clés) et Alias Password (Mot de passe d'alias) sont vides.

WS-I Report (Rapport WS-I)

Lorsque vous cliquez sur Execute (Exécuter) dans la fenêtre Object Editor (Editeur d'objets), la validation est exécutée. Un rapport est généré et enregistré (dans le répertoire de rapports du répertoire d'installation de DevTest). Vous pouvez afficher le rapport en cliquant sur l'onglet WS-i Report au bas de la fenêtre.

Remarque : Le format de ce rapport est standard et conforme à la norme WS-I (Web-Services-Interoperability).

|

Copyright © 2014 CA Technologies.

Tous droits réservés.

|

|