Administración de la seguridad avanzada de CA EEM › Seguridad del punto de contacto con CA EEM › Limitación del acceso a host con información confidencial

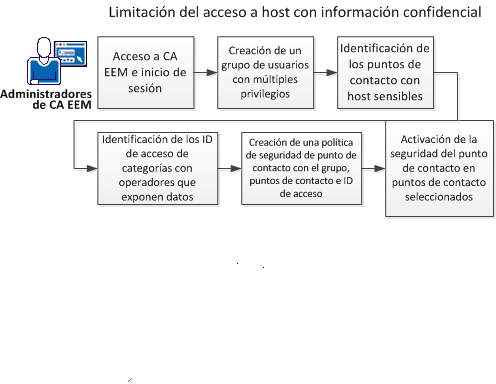

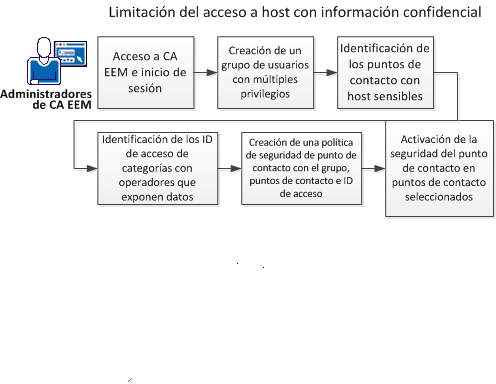

Limitación del acceso a host con información confidencial

La seguridad del punto de contacto responde a la necesidad de limitar el acceso a host de importancia crítica y host donde se almacena información confidencial. La siguiente imagen sugiere un enfoque para lograr este objetivo de seguridad.

Lleve a cabo los pasos siguientes:

- Explorar CA EEM y conectarse.

- Cree un grupo de usuarios con múltiples privilegios.

Consulte Creación del grupo ContentAdmin personalizado.

- Identifique los puntos de contacto asociados a los host sensibles.

Consulte Visualización de puntos de contacto y grupos de host para un agente seleccionado.

- Identifique las categorías con operadores que expongan datos.

- Identifique los ID de control de acceso asociados a estas categorías.

- Cree una política de seguridad del punto de contacto con este grupo, categorías de operador y puntos de contacto.

Consulte Creación de una política de seguridad del punto de contacto.

- Active la seguridad del punto de contacto en puntos de contacto seleccionados.

Más información:

Configuración de la seguridad del punto de contacto

Copyright © 2013 CA.

Todos los derechos reservados.

|

|