La seguridad del punto de contacto ayuda a garantizar que la capacidad de ejecución de operadores en host importantes para la empresa se limite a un pequeño grupo de usuarios con múltiples privilegios. La forma más sencilla de proteger los host sensibles es crear una política de seguridad del punto de contacto y clasificar cada uno de los puntos de contacto asociados en un filtro. A continuación, active la seguridad del punto de contacto en el ajuste de configuración de propiedades de cada uno de estos puntos de contacto.

Por ejemplo: configuración de la seguridad del punto de contacto para un punto de contacto crítico

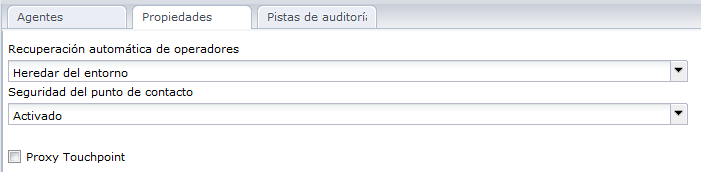

El ejemplo siguiente muestra las propiedades de un punto de contacto seleccionado. Cuando se activa la seguridad del punto de contacto, cada intento de ejecutar un operador en este punto de contacto se evalúa frente a políticas de seguridad del punto de contacto.

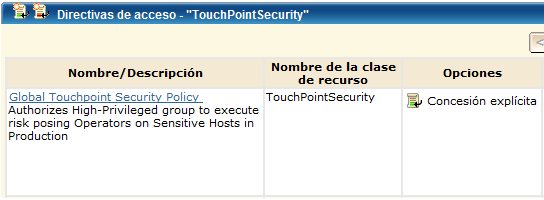

Por ejemplo: política de seguridad del punto de contacto para puntos de contacto críticos

Para garantizar que solo los usuarios con múltiples privilegios ejecuten operadores en host sensibles en el entorno de producción, debe crearse una política de seguridad del punto de contacto. En la política de seguridad del punto de contacto, agregue el ID de control de acceso asociado con cada categoría que contiene operadores que podrían plantear un riesgo. Agregue un filtro para su entorno. Agregue un filtro para cada punto de contacto que haga referencia al host sensible.

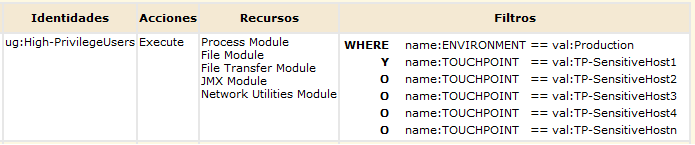

Considere la siguiente política de seguridad del punto de contacto global de ejemplo. La política de ejemplo concede al grupo de usuarios con múltiples privilegios la autorización para ejecutar scripts o programas mediante operadores en cinco categorías de puntos de contacto de riesgo elevado. Los ID de control de acceso representan las cinco categorías. Esta política se aplica a los puntos de contacto especificados solamente en el entorno de producción.

|

Copyright © 2013 CA.

Todos los derechos reservados.

|

|