La seguridad del punto de contacto permite proteger los puntos de contacto asociados con host de gran importancia y host que contienen datos confidenciales. Tales puntos de contacto se pueden proteger frente al acceso no autorizado. Se pueden crear políticas del punto de contacto que especifiquen a usuarios seleccionados o a un grupo con múltiples privilegios como las únicas identidades que puedan ejecutar un operador en ese objetivo. Las políticas especifican identidades que están autorizadas para ejecutar ciertos operadores en puntos de contacto especificados. Los operadores que ejecutan programas y scripts están incluidos en categorías de operador especificadas.

En resumen, las políticas de seguridad del punto de contacto de CA EEM autorizan a determinadas identidades a ejecutar scripts en operadores de categorías concretas en puntos de contacto especificados de un entorno determinado.

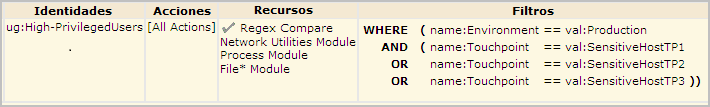

Considere el fragmento siguiente de ejemplo de una política de seguridad del punto de contacto sencilla.

El ejemplo es un fragmento de una política. La política permite que solo los usuarios del grupo High-PrivilegedUsers ejecuten cualquier operador de categorías concretas en puntos de contacto especificados en el entorno de producción. Los puntos de contacto de ejemplo se llaman SensitiveHostTP1, 2 y 3. Los ID de control de acceso especificados incluyen el módulo Utilidades de red y el módulo Procesos (para la ejecución del comando). El módulo Archivo* incluye tanto el módulo Archivo para el la gestión de archivos y el módulo Transferencia de archivos.

Nota: Consulte Identificación de los ID de control de acceso que añadir como recursos.

Un proceso con un objetivo de operador protegido por una política de seguridad del punto de contacto puede finalizar correctamente solamente si se ejecuta como un usuario autorizado. El usuario bajo el cual se ejecuta el proceso se especifica como una identidad en la política. La política identifica a los usuarios por su nombre o pertenencia a un grupo, a los operadores por los ID asociados con categorías fuente y a los puntos de contacto por su nombre, entorno o ambos.

Las políticas de seguridad del punto de contacto garantizan el acceso a host de destino individuales controlando quién ejecuta los operadores en un punto de contacto o grupo de host específico. Una instancia de proceso se ejecuta en nombre de un usuario. Cuando el proceso ejecuta un operador en un punto de contacto o grupo de host especificado en una política de seguridad del punto de contacto de CA EEM, CA EEM intenta autorizar a ese usuario. CA EEM verifica que el usuario se especifique como una identidad en una política de seguridad del punto de contacto para ese punto de contacto. Si la instancia del proceso se ejecuta en nombre de un usuario no autorizado, entonces el operador produce un fallo.

Los host sensibles se especifican como puntos de contacto, puntos de contacto del proxy o grupos de host.

El acceso a host especificados se puede limitar a usuarios con múltiples privilegios. Es posible conceder el acceso a usuarios o grupos específicos que dispongan de los siguientes requisitos previos de acceso:

|

Copyright © 2013 CA.

Todos los derechos reservados.

|

|