Suponga que instala un agente en su host y no desea que nadie más ejecute operadores en su host. Para utilizar la seguridad del punto de contacto para proteger un host que es importante, considere ejecutar las tareas necesarias en la secuencia siguiente.

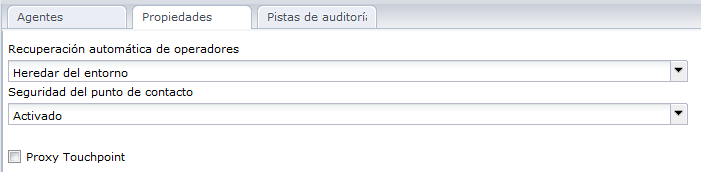

Por ejemplo: configuración de la seguridad del punto de contacto como activada en el punto de contacto de mi PC

El parámetro de seguridad del punto de contacto para el punto de contacto seleccionado, MyPC-TP, se establece como activado.

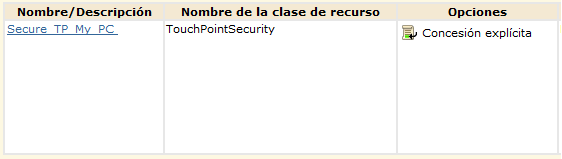

Por ejemplo: creación de una política de seguridad del punto de contacto que sólo me permita a mí ejecutar operadores en el punto de contacto de mi PC

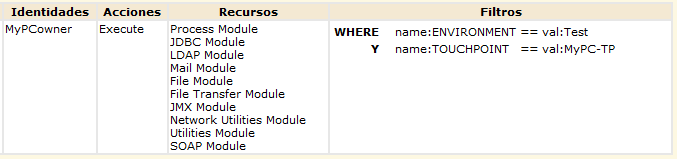

En el ejemplo siguiente, suponga que el host protegido pertenece a un usuario llamado MyPCowner. Observe que MyPCowner es la única identidad autorizada para ejecutar operadores en el punto de contacto, MyPC-TP. En este caso, los ID de control de acceso están asociados con todas las categorías con operadores que pueden ejecutarse en un host del agente. En este caso, la lista incluye las categorías de operadores que no efectúan cambios en el host. La idea en este ejemplo es que el usuario no desea que ningún usuario externo acceda al host asociado con el punto de contacto MyPC-TP. Solamente MyPCowner puede ejecutar procesos en MyPC-TP cuando la seguridad del punto de contacto está activa.

El nombre del punto de contacto se especifica como el valor en el filtro.

|

Copyright © 2013 CA.

Todos los derechos reservados.

|

|