Die Kontaktpunktsicherheit stellt sicher, dass die Möglichkeit zur Ausführung der Operatoren auf unternehmenskritischen Hosts auf kleine Gruppe mit hoch privilegierten Anwendern beschränkt ist. Empfindliche Hosts können am besten geschützt werden, indem eine Richtlinie der Kontaktpunktsicherheit erstellt wird und alle zugeordneten Kontaktpunkte in einem Filter aufgelistet werden. Aktivieren Sie dann "Kontaktpunktsicherheit" in der Eigenschaftseinstellung für jeden dieser Kontaktpunkte.

Beispiel: Konfiguration der Kontaktpunktsicherheit für einen kritischen Kontaktpunkt

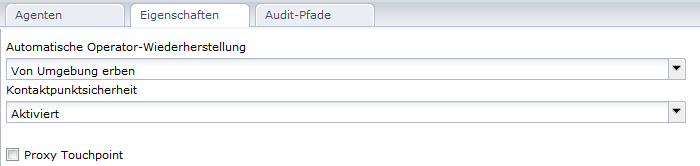

Das folgende Beispiel zeigt die Eigenschaften eines ausgewählten Kontaktpunkts. Wenn Kontaktpunktsicherheit aktiviert ist, wird jeder Versuch, einen Operator auf diesem Kontaktpunkt auszuführen, anhand der Richtlinien zur Kontaktpunktsicherheit überprüft.

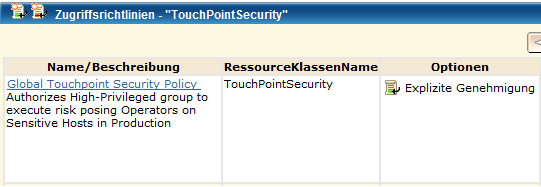

Beispiel: Richtlinie zur Kontaktpunktsicherheit für kritische Kontaktpunkte

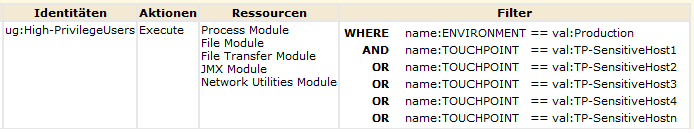

Erstellen Sie eine Richtlinie zur Kontaktpunktsicherheit, um sicherzustellen, dass nur hoch privilegierte Anwender Operatoren auf empfindlichen Hosts in Ihrer Produktionsumgebung ausführen. Fügen Sie in der Richtlinie zur Kontaktpunktsicherheit die Zugriffssteuerungslisten-ID hinzu, die jeder Kategorie zugeordnet ist, die Operatoren enthält, die ein Risiko darstellen könnten. Fügen Sie einen Filter für Ihre Umgebung hinzu. Fügen Sie einen Filter für jeden Kontaktpunkt hinzu, der auf empfindliche Hosts verweist.

Beachten Sie das folgende Beispiel für eine globale Richtlinie zur Kontaktpunktsicherheit. Die Beispielrichtlinie gewährt der Gruppe mit hoch privilegierten Anwendern die Ausführung von Skripten oder Programmen mithilfe von Operatoren in fünf Kategorien auf Kontaktpunkten mit hohem Risiko. Zugriffssteuerungslisten-IDs stellen die fünf Kategorien dar. Diese Richtlinie gilt nur für die angegebenen Kontaktpunkte in der Produktionsumgebung.

|

Copyright © 2013 CA.

Alle Rechte vorbehalten.

|

|