特定のユーザまたは特定のアプリケーション ユーザ グループのポリシーを作成する前に、そのユーザまたはグループ メンバとして実際にログオンし、実行可能なこととそうでないことを判別します。 最初に、制限が期待どおり適切に動作していることを確認します。 次に、対象ユーザが実行可能であるべきタスクを実行できることを確認します。

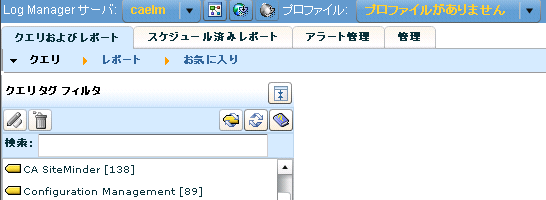

このシナリオでは、「システム アクセス」のタグが付いたレポートまたはアクション アラートのみを表示しようとしていると想定します。 例では、使用可能なクエリ タグ フィルタは、「システム アクセス」だけです。 このため、期待どおりであることが確認されます。

アクセス フィルタを短時間でテストするには、プロンプト機能を使用します。 ただし、この機能は Win-Admin ユーザには使用できません。 すべてのプロンプト クエリには、「イベント ビューア」のタグが付いています。 プロンプトフィルタへのアクセス権は、ポリシー フィルタ「calmTag=イベント ビューア」を使用して付与することができます。

![[ホスト]フィールドに「ABC-HOU-WDC%」と入力し、「event_source_hostname」を選択します。](o768854.png)

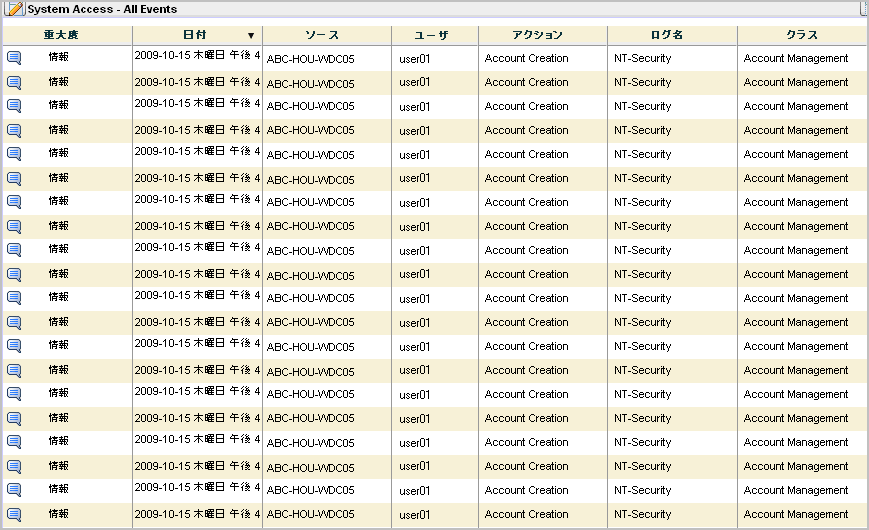

アクセス フィルタをテストする最良の方法は、レポートに表示されているデータの確認です。 次のようなアクセス フィルタについて考えます。 [event_logname ] CEG 列が「NT」から始まり、[event_source_hostname] CEG 列が「ABC-HOU-WDC」(ABC 社、場所がヒューストン、Windows ドメイン コントローラの略語)から始まる。

event_logname Like NT-% AND event_source_hostname Like ABC-HOU-WDC%

以下の例は、このアクセス フィルタが適用されたユーザによって表示されるレポートを示しています。 [Log Name]列のデータが「NT-」から始まること、[Source]列のデータが「ABC-HOU-WDC」から始まることに注目してください。

| Copyright © 2011 CA. All rights reserved. | このトピックについて CA Technologies に電子メールを送信する |