アクセス ポリシーは、CA EEM に作成されたルールで、CA Configuration Automation 機能に対するアクセス権限を定義するために CA Configuration Automation ユーザおよびユーザ グループに関連付けられます。 CA EEM は、ポリシーがユーザに適用されるかどうか判断するためにアイデンティティおよびリソース クラスを照合します。

[アクセス管理]タブ ページには、[ポリシー]ページへのリンクが含まれます。 [ポリシー]ページでは、アクセス ポリシーを検索、参照、作成、編集することができます。

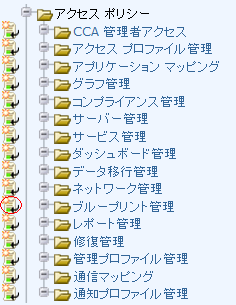

ポリシーは、ポリシー タイプによってツリー形式で並べられ、以下のタブに表示されます。

ポリシーに適合した場合に、指定したリソースに対する指定したアクセス権をアイデンティティに許可します。

ポリシーに適合した場合に、指定したリソースに対する指定したアクセス権をアイデンティティに許可しません。

アプリケーションに固有のアクセス ポリシーに加えて、以下のポリシー タイプが含まれています。

ユーザが自分の権限を他のユーザに委任することを可能にします。

ルールを使用してアプリケーションに固有のグループとメンバシップを定義するポリシーを指定します。

配信されるイベント、およびサマリに結合されるだけのイベントを決定します。 イベント ポリシーを使用することによって、詳細にレポートされるイベントを設定できます。

認証の確認後に、必要なアクションをアプリケーションに戻します。 責任ポリシーはアプリケーションに固有です。 責任の名前および属性が 1 つ以上含まれます。 責任ポリシーを使用して、アクセス権が許可または拒否されたときに実行する必要のあるアクションを制御できます。 たとえば、イベントを送信したり、ワークフロー プロセスを開始したり、電子メールを送信したりすることができます。

CA EEM のオブジェクト(ポリシー、カレンダなど)に対する管理者アクセス権を制限します。

次の手順に従ってください:

CA EEM の[ホーム]タブ ページが CA Configuration Automation のコンテキストに応じて表示されます。

注:

ポリシー名を定義します。 表示上の問題を防ぐため、英数字のみを使用してください。

ポリシーの説明を入力します。 たとえば、ポリシーの目的を指定できます。

ポリシー評価照合プロセスで使用するカレンダを指定します。 カレンダを指定しない場合、すべての日付と時刻が対象になります。

ポリシーが定義されるリソース クラスの名前を指定します。 たとえば、すべての委任ポリシーに対してリソースクラス名を safeDelegation に設定し、すべての責任ポリシーのリソース クラス名を safeObligation に設定できます。 新しいリソース クラスは[アプリケーション インスタンス]ページで定義します。

ポリシーによって指定され、[明示的な否認]タブに表示されるアクセス権をポリシーが明示的に否認するかどうかを指定します。

ポリシーが無効になり、照合フェーズで考慮されないかどうかを指定します。

ポリシーが非アクティブとして認識されるかどうかを指定します。 [導入前]チェック ボックスをオンにした場合、アプリケーションは許可を確認するためにポリシーを使用しません。

以下のフィールドがアクセス ポリシーの設定を制御します。

リスト表示されたすべてのリソースにアクションおよびフィルタを適用します。

リスト表示されたリソースごとに特定のアクションがあるか、フィルタがあるかどうかを指定します。

アプリケーションがアクションを特定のアイデンティティに適用することを指定します。 リストに含まれていないすべてのアイデンティティに適用されるデフォルト ルールを作成します。 また、アイデンティティ タイプ(ユーザ、アプリケーション グループ、グローバル グループ、動的グループ)をアイコンでマークします。

注: アプリケーションでは、リソース用にシンプルなリストを管理し、このタイプのポリシー用のフィルタはありません。

ポリシー評価の照合フェーズで使用するアイデンティティ(ユーザ、ユーザ グループ、グローバル ユーザ グループ)のリストを定義します。 このリストが空の場合、すべての ID が一致します。

アイデンティティのタイプ(ユーザ、アプリケーション グループ、グローバル グループ、または動的グループ)を指定します。

タイプを選択したら、検索条件(属性、演算子、値など)を指定して[検索]をクリックすると、一致するアイデンティティが表示されます。

指定されたタイプに一致するアイデンティティを表示します。

ポリシーが適用されるアイデンティティを表示します。 選択済みアイデンティティ フィールドにアイデンティティを移動させるには、右矢印をクリックします。

選択されたタイプが[アクセス ポリシー]である場合、[アクセス ポリシーの設定]パネルには以下のフィールドが表示されます。

ポリシー評価の照合フェーズで使用するリソースを定義します。 ワイルドカード文字を指定するには、リソース名の先頭または末尾にアスタリスク(*)を使用します。 リソース クラス名の先頭と末尾以外の場所にあるアスタリスクはリテラルとして処理されます。

ポリシー評価の照合フェーズで使用するアクション(作成、更新、削除、エクスポート、またはインポートのうち 1 つ以上)を指定します。 アクションを選択しない場合、すべてのアクションが対象になります。

ポリシー評価フェーズで使用するフィルタを定義します。 フィルタを定義するには、[フィルタの追加]をクリックします。

選択されたタイプが[アクセス制御リスト]である場合、[アクセス制御リストの設定]パネルには以下のフィールドが表示されます。

ポリシー評価フェーズで使用するリソースを定義します。 リソース名を入力し、[追加]アイコン(+)をクリックします。

関連付けられたリソースに使用するアクション(作成、更新、削除、エクスポート、インポートのうち 1 つ以上)を指定します。

リソース名を正規表現と見なすべきかどうかを指定します。 たとえば、正規表現として保存されたリソース J* へのアクセス権を持つアイデンティティは、J で始まるあらゆるリソースにアクセスできます。

関連するリソース名に適用されるフィルタを定義します。 フィルタを定義するには、鉛筆アイコンをクリックします。

選択されたタイプが[ID アクセス制御リスト]である場合、[ID アクセス制御リストの設定]パネルには以下のフィールドが表示されます。

アイデンティティのタイプ(ユーザ、アプリケーション グループ、グローバル グループ、または動的グループ)を指定します。

タイプを選択したら、検索条件(属性、演算子、値など)を指定して[検索]をクリックすると、一致するアイデンティティが表示されます。

指定されたタイプに一致するアイデンティティを表示します。

ポリシーが適用されるアイデンティティを表示します。

ポリシー評価フェーズで使用するリソースを定義します。 このリソースには、特定のアクションおよびフィルタが関連付られています。

ポリシー評価の照合フェーズで使用するリソースを定義します。 ワイルドカード文字を指定するには、リソース名の先頭または末尾にアスタリスク(*)を使用します。 リソース クラス名の先頭と末尾以外の場所にあるアスタリスクはリテラルとして処理されます。

リソース名を正規表現と見なすべきかどうかを指定します。 たとえば、正規表現として保存されたリソース J* へのアクセス権を持つアイデンティティは、J で始まるあらゆるリソースにアクセスできます。

アプリケーションはアクセス プロファイルを作成します。

|

Copyright © 2013 CA.

All rights reserved.

|

|