Aktuelle Version: 1.0.0-1

|

Auf einen Blick |

|

|

Katalog |

System |

|

Kategorie |

Gateways |

|

Benutzer-Volumes |

ja |

|

Min. Speicher |

192 MB |

|

Betriebssystem |

Linux |

|

Einschränkungen |

no |

|

Fragen/Kommentare |

|

IN2 ist ein Eingabe-Gateway, das einen Einstiegspunkt mit Firewall für Netzwerkverkehr in eine Anwendung bereitstellt.

IN2 akzeptiert allen erlaubten eingehenden Datenverkehr auf seiner externen Schnittstelle und leitet ihn durch sein Ausgabe-Terminal. IN2 leitet nur den Datenverkehr weiter, der durch die Konfiguration der Firewall-Eigenschaften ausdrücklich zugelassen ist. IN2 ignoriert nicht zugelassenen Datenverkehr.

IN2 unterstützt bis zu vier eingehende Schnittstellen (Protokoll/Paarkombinationen), wie HTTP und SSH. Standardmäßig erlaubt IN2 TCP-Port 80 (http).

IN2 wird für den Empfang des gesamten Netzwerkverkehr für Anwendungen verwendet. Der gesamte externe Datenverkehr muss ein IN2-Gateway passieren, um auf Ressourcen oder Services innerhalb einer Anwendung zugreifen zu können.

Ressourcen

|

Ressource |

Minimum |

Maximum |

Standard |

|

CPU |

0.05 |

4 |

0.05 |

|

Speicher |

96 MB |

2 GB |

96 MB |

|

Bandbreite |

1 Mbit/s |

2 Gbit/s |

200 Mbit/s |

Terminals

|

Name |

Richtung |

Protokoll |

Description |

|

in |

in |

Alle |

Empfängt den gesamten eingehenden Datenverkehr für zugewiesene IPs |

|

out |

out |

Alle |

Sendet Datenverkehr an die Zieladresse und erhält die Antworten |

|

mon |

out |

CCE |

Sendet Leistungs- und Ressourcenverwendungsstatistik. |

Der in-Terminal wird für eingehenden Datenverkehr verwendet. Dieser Terminal wird über der Registerkarte "Schnittstellen" im Anwendungskonfigurations-Editor konfiguriert.

Die Standardschnittstelle. Sie wird für Wartungszwecke verwendet (eingehende SSH-Verbindungen).

Benutzer-Volumes

Keine

Firewall-Konfiguration

Die folgende Eigenschaftsgruppe definiert die Firewall-Einstellungen für das Gateway. Es gibt zwei Filter, die zusammen verwendet werden können: von der Quell-IP-Adresse (allowed_hosts und denied_hosts) und von Protokoll/Port (ifaceX). Bis zu vier Protokoll/Port-Paare (Schnittstellen) können konfiguriert werden.

Wenn alle Parameter auf ihren Standardwerten belassen werden, ist kein Datenverkehr zulässig. Um Datenverkehr zu erlauben, müssen Sie mindestens iface1_protocol und iface1_port konfigurieren.

|

Name |

Typ |

Description |

|

allowed_hosts |

Zeichenfolge |

Liste von Hosts und/oder Teilnetzen, die Verbindungszugriff haben. Trennen Sie mehrere Einträge mit Leerzeichen oder Kommas. Beispiel für das unterstützte Format: 192.168.1.2 192.168.1.0/24 192.168.2.0/255.255.255.0. Standard: 0.0.0.0/0 (alle erlaubt). |

|

denied_hosts |

Zeichenfolge |

Liste von Hosts und/oder Subnetzen, denen eine Verbindung verweigert wird. Das Format ist das gleiche wie für "allowed_hosts". Standard: (leer) (keine Verweigerung) |

|

iface1_protocol |

Zeichenfolge |

Zuzulassendes Protokoll. Optionen: none, tcp (Standard), udp |

|

iface1_port |

Zeichenfolge |

Zuzulassende Portnummern oder Portnummernbereiche. Akzeptiert eine Zeichenfolge von komma- bzw. leerzeichengetrennten Werten. Port-Bereiche müssen als "lower_port:higher_port" mit Doppelpunkt oder Gedankenstrich als Trennzeichen angegeben werden (zum Beispiel 80,81,82:85 86-90). Standard: 80 (http) |

|

iface2_protocol |

Zeichenfolge |

Zuzulassendes Protokoll. Optionen: none (Standard), Tcp, Udp |

|

iface2_port |

Zeichenfolge |

Zuzulassende Portnummern oder Portnummernbereiche. Akzeptiert eine Zeichenfolge von komma- bzw. leerzeichengetrennten Werten. Port-Bereiche müssen als "lower_port:higher_port" mit Doppelpunkt oder Gedankenstrich als Trennzeichen angegeben werden (zum Beispiel 80,81,82:85 86-90). Standard: 0 (deaktiviert) |

|

iface3_protocol |

Zeichenfolge |

Zuzulassendes Protokoll. Optionen: none (Standard), tcp, udp |

|

iface3_port |

Zeichenfolge |

Zuzulassende Portnummern oder Portnummernbereiche. Akzeptiert eine Zeichenfolge von komma- bzw. leerzeichengetrennten Werten. Port-Bereiche müssen als "lower_port:higher_port" mit Doppelpunkt oder Gedankenstrich als Trennzeichen angegeben werden (zum Beispiel 80,81,82:85 86-90). Standard: 0 (deaktiviert) |

|

iface4_protocol |

Ganzzahl |

Zuzulassende IP-Protokollnummer (zum Beispiel 6 für TCP, 47 für GRE). Standard: 0 (deaktiviert) |

|

iface4_port |

Zeichenfolge |

Zuzulassende Portnummern oder Portnummernbereiche. Akzeptiert eine Zeichenfolge von komma- bzw. leerzeichengetrennten Werten. Port-Bereiche müssen als "lower_port:higher_port" mit Doppelpunkt oder Gedankenstrich als Trennzeichen angegeben werden (zum Beispiel 80,81,82:85 86-90). Wird nur verwendet, wenn das ausgewählte IP-Protokoll Portnummern hat (zum Beispiel "udp" und "tcp"); muss für alle anderen Protokolle auf 0 gesetzt werden. Beim Festlegen dieser Eigenschaft für tcp- oder udp-Protokolle auf 0 werden alle Ports zugelassen. Standard: 0 |

Hinweise:

Die folgenden Meldungen können entweder in der Appliance-Protokolldatei oder im Systemprotokoll der Grid-Steuerung angezeigt werden, wenn die Appliance nicht startet:

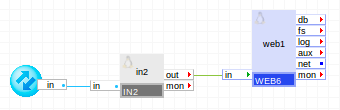

Einfache Eingabe-Firewall

Das folgende Diagramm zeigt eine typische Verwendung von IN2 für eine einfache Webserveranwendung:

Teileübersicht

in2 akzeptiert HTTP-Anfragen auf seinem in-Terminal und gibt sie durch das out-Terminal an web1 weiter.

Beispiel:

Eine gültige IP-Adresse muss für den in-Teminal aus dem Pool der verfügbaren IP-Adressen konfiguriert sein, der von der Grid-Steuerung angegeben wird. Netzmaske und Gateway für in-Terminal werden automatisch von der Grid-Steuerung übernommen.

|

Eigenschaftsname |

Wert |

Hinweise |

|

iface1_protocol |

tcp |

TCP-Datenverkehr zulassen... |

|

iface1_port |

80 |

nur auf Port 80 (http) |

Erweiterte Firewall

In diesem Beispiel wird das Gateway so konfiguriert, dass HTTP- und HTTPS-Protokolle zugelassen werden (und das PPTP-Protokoll, das von MS Windows VPN verwendet wird).

Beispiel:

Eine gültige IP-Adresse muss für den in-Teminal aus dem Pool der verfügbaren IP-Adressen konfiguriert sein, der von der Grid-Steuerung angegeben wird. Netzmaske und Gateway für in-Terminal werden automatisch von der Grid-Steuerung übernommen.

|

Eigenschaftsname |

Wert |

Hinweise |

|

iface1_protocol |

tcp |

TCP-Datenverkehr zulassen... |

|

iface1_port |

80 |

...auf Port 80 (http) |

|

iface2_protocol |

tcp |

TCP-Datenverkehr zulassen... |

|

iface2_port |

443 |

...auf Port 443 (https) |

|

iface3_protocol |

tcp |

TCP-Datenverkehr für die PPTP-Steuerverbindung zulassen... |

|

iface3_port |

1723 |

...auf Port 1723 (VPN) |

|

iface4_protocol |

47 |

GRE-Datenverkehr für die PPTP-Verkapselung zulassen |

|

iface4_port |

0 |

(nicht verwendet) |

Beachten Sie in diesem Beispiel die Verwendung von iface4 für das GRE-Protokoll. Es ist ok, iface4 zu füllen, auch wenn Schnittstellen mit niedrigen Zahlen nicht gefüllt werden.

In der Appliance verwendete Open-Source- und Drittanbieter-Software

IN2 verwendet zusätzlich zu den Drittanbieter-Open-Source-Paketen der jeweiligen Basisklasse LUX6 die folgenden Drittanbieter-Open-Source-Pakete.

|

Software |

Version |

Geändert |

Lizenz |

Hinweise |

|

iptables |

1.4.7-5.1.el6_2 |

Nein |

GPLv2 |

homepage |

|

Copyright © 2013 CA.

Alle Rechte vorbehalten.

|

|