Aktuelle Version: 4.1.2-1

|

Auf einen Blick |

|

|

Katalog |

System |

|

Kategorie |

Gateways |

|

Benutzer-Volumes |

no |

|

Min. Speicher |

96 MB |

|

Betriebssystem |

Linux |

|

Einschränkungen |

no |

|

Fragen/Kommentare

|

|

IN ist ein Eingabe-Gateway, das einen Einstiegspunkt mit Firewall für Netzwerkverkehr in eine Anwendung bereitstellt.

IN akzeptiert allen erlaubten eingehenden Datenverkehr auf seiner externen Schnittstelle und leitet ihn durch sein Ausgabe-Terminal. IN leitet nur den Datenverkehr weiter, der durch die Konfiguration der Firewall-Eigenschaften ausdrücklich zugelassen ist. IN ignoriert nicht zugelassenen Datenverkehr.

IN unterstützt bis zu 4 eingehende Schnittstellen (Protokoll/Paarkombinationen), wie http, ssh usw. Standardmäßig erlaubt IN TCP-Port 80 (http).

IN wird für den Empfang des gesamten Netzwerkverkehr für Anwendungen verwendet. Der gesamte externe Datenverkehr muss ein IN-Gateway passieren, um auf Ressourcen oder Services innerhalb einer Anwendung zugreifen zu können.

|

Ressource |

Minimum |

Maximum |

Standard |

|

CPU |

0.05 |

4 |

0.05 |

|

Speicher |

96 MB |

2 GB |

96 MB |

|

Bandbreite |

1 Mbit/s |

2 Gbit/s |

200 Mbit/s |

|

Name |

Verz. |

Protokoll |

Beschreibung |

|

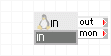

out |

out |

Alle |

Sendet Datenverkehr an die Zieladresse und erhält die Antworten |

|

mon |

out |

CCE |

Sendet Leistungs- und Ressourcenverwendungsstatistik. |

Die externe Schnittstelle wird aktiviert. Sie wird für eingehenden Datenverkehr verwendet. Die externe Schnittstelle wird durch die in den folgenden Abschnitten aufgelisteten Eigenschaften konfiguriert.

Die Standardschnittstelle. Sie wird für Wartungszwecke verwendet (eingehende SSH-Verbindungen).

Basiskonfiguration

Die folgende Eigenschaftsgruppe definiert die Basis-Netzwerkeinstellungen für das Gateway.

|

Eigenschaftsname |

Typ |

Beschreibung |

|

ip_addr |

ip_owned |

Definiert die IP-Adresse der externen Schnittstelle. Diese Eigenschaft ist obligatorisch. |

|

netmask |

IP-Adresse |

Definiert die Netzwerkmaske der externen Schnittstelle. Diese Eigenschaft ist obligatorisch. |

|

gateway |

IP-Adresse |

Definiert das Gateway für die externe Schnittstelle. Der Standard ist leer (kein Gateway). |

Firewall-Konfiguration

Die folgende Eigenschaftsgruppe definiert die Firewall-Einstellungen für das Gateway. Es gibt zwei Filter, die zusammen verwendet werden können: von der Quell-IP-Adresse (allowed_hosts und denied_hosts) und von Protokoll/Port (ifaceX). Bis zu vier Protokoll/Port-Paare (Schnittstellen) können konfiguriert werden.

|

Eigenschaftsname |

Typ |

Beschreibung |

|

allowed_hosts |

String |

Liste von Hosts und/oder Teilnetzen, die Verbindungszugriff haben. Trennen Sie mehrere Einträge mit Leerzeichen oder Kommas. Beispiel für das unterstützte Format: 192.168.1.2 192.168.1.0/24 192.168.2.0/255.255.255.0. Standard: 0.0.0.0/0 (alle erlaubt). |

|

denied_hosts |

String |

Liste von Hosts und/oder Subnetzen, denen eine Verbindung verweigert wird. Das Format ist das gleiche wie für "allowed_hosts". Standard: (leer) (keine Verweigerung) |

|

iface1_protocol |

String |

Zuzulassendes Protokoll. Optionen: none, tcp (Standard), udp |

|

iface1_port |

String |

Zuzulassende Portnummern oder Portnummernbereiche. Akzeptiert eine Zeichenfolge von komma- bzw. leerzeichengetrennten Werten. Port-Bereiche müssen als "lower_port:higher_port" mit Doppelpunkt oder Gedankenstrich als Trennzeichen angegeben werden (zum Beispiel 80,81,82:85 86-90). Standard: 80 (http) |

|

iface2_protocol |

String |

Zuzulassendes Protokoll. Optionen: none (Standard), tcp, udp |

|

iface2_port |

String |

Zuzulassende Portnummern oder Portnummernbereiche. Akzeptiert eine Zeichenfolge von komma- bzw. leerzeichengetrennten Werten. Port-Bereiche müssen als "lower_port:higher_port" mit Doppelpunkt oder Gedankenstrich als Trennzeichen angegeben werden (zum Beispiel 80,81,82:85 86-90). Standard: 0 (deaktiviert) |

|

iface3_protocol |

String |

Zuzulassendes Protokoll. Optionen: none (Standard), tcp, udp |

|

iface3_port |

String |

Zuzulassende Portnummern oder Portnummernbereiche. Akzeptiert eine Zeichenfolge von komma- bzw. leerzeichengetrennten Werten. Port-Bereiche müssen als "lower_port:higher_port" mit Doppelpunkt oder Gedankenstrich als Trennzeichen angegeben werden (zum Beispiel 80,81,82:85 86-90). Standard: 0 (deaktiviert) |

|

iface4_protocol |

Ganzzahl |

Zuzulassende IP-Protokollnummer (zum Beispiel 6 für TCP, 47 für GRE). Siehe http://www.iana.org/assignments/protocol-numbers. Standard: 0 (deaktiviert) |

|

iface4_port |

String |

Zuzulassende Portnummern oder Portnummernbereiche. Akzeptiert eine Zeichenfolge von komma- bzw. leerzeichengetrennten Werten. Port-Bereiche müssen als "lower_port:higher_port" mit Doppelpunkt oder Gedankenstrich als Trennzeichen angegeben werden (zum Beispiel 80,81,82:85 86-90). Wird nur verwendet, wenn das ausgewählte IP-Protokoll Portnummern hat (zum Beispiel "udp" und "tcp"); muss für alle anderen Protokolle auf 0 gesetzt werden. Beim Festlegen dieser Eigenschaft für tcp- oder udp-Protokolle auf 0 werden alle Ports zugelassen. Standard: 0 |

Hinweise:

Die folgenden Meldungen können entweder in der Appliance-Protokolldatei oder im Systemprotokoll der Grid-Steuerung angezeigt werden, wenn die Appliance nicht startet:

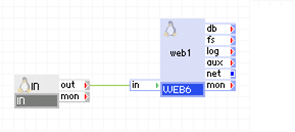

Das folgende Diagramm zeigt eine typische Verwendung von IN für eine einfache Webserveranwendung:

Teileübersicht

in1 akzeptiert HTTP-Anfragen auf seiner externen Schnittstelle und gibt sie durch das out-Terminal an web1 weiter.

Beispiel:

|

Eigenschaftsname |

Wert |

Hinweise |

|

ip_addr |

192.168.1.1 |

IP-Adresse der externen Schnittstelle |

|

netmask |

255.255.255.0 |

Netzwerkmaske für die externe Schnittstelle |

|

gateway |

192.168.1.254 |

Gateway für die externe Schnittstelle |

|

iface1_protocol |

tcp |

TCP-Datenverkehr zulassen... |

|

iface1_port |

80 |

nur auf Port 80 (http) |

In diesem Beispiel wird das Gateway so konfiguriert, dass HTTP- und HTTPS-Protokolle zugelassen werden (und das PPTP-Protokoll, das von Microsoft Windows VPN verwendet wird).

Beispiel:

|

Eigenschaftsname |

Wert |

Hinweise |

|

ip_addr |

192.168.1.1 |

IP-Adresse der externen Schnittstelle |

|

netmask |

255.255.255.0 |

Netzwerkmaske für die externe Schnittstelle |

|

gateway |

192.168.1.254 |

Gateway für die externe Schnittstelle |

|

iface1_protocol |

tcp |

TCP-Datenverkehr zulassen... |

|

iface1_port |

80 |

...auf Port 80 (http) |

|

iface2_protocol |

tcp |

TCP-Datenverkehr zulassen... |

|

iface2_port |

443 |

...auf Port 443 (https) |

|

iface3_protocol |

tcp |

TCP-Datenverkehr für die PPTP-Steuerverbindung zulassen... |

|

iface3_port |

1723 |

...auf Port 1723 (VPN) |

|

iface4_protocol |

47 |

GRE-Datenverkehr für die PPTP-Verkapselung zulassen |

|

iface4_port |

0 |

(nicht verwendet) |

Beachten Sie in diesem Beispiel die Verwendung von iface4 für das GRE-Protokoll. Es ist ok, iface4 zu füllen, auch wenn Schnittstellen mit niedrigen Zahlen nicht gefüllt werden.

Wenn ein Host vorhanden ist, direkt oder als Bestandteil eines Teilnetzes, und in beiden Listen allowed_hosts und denied_hosts aufgeführt wird, wird der Zugriff verweigert. IN lehnt zunächst alle abgelehnten Hosts ab und akzeptiert dann nur die erlaubten Hosts (Standardsicherheitsmaßnahme).

IN wird von der Anwendung nicht für den Zugriff externe Services verwendet. Anwendungen greifen über die Gateways OUT und NET auf externe Services (ausgehender Datenverkehr) zu.

iface4_protocol wurde nur mit TCP- und UDP-Protokollen getestet (da es keine Appliances gibt, die GRE- oder andere nicht-TCP/UDP-Protokolle unterstützen).

In der Appliance verwendete Open-Source- und Drittanbieter-Software

IN verwendet zusätzlich zu den Drittanbieter-Open-Source-Paketen der jeweiligen Basisklasse LUX6 die folgenden Drittanbieter-Open-Source-Pakete.

|

Software |

Version |

Geändert |

Lizenz |

Hinweise |

|

iptables |

1.4.7-5.1.el6_2 |

Nein |

GPLv2 |

homepage |

|

Copyright © 2013 CA.

Alle Rechte vorbehalten.

|

|