A segurança do touchpoint garante que a execução de operadores em hosts essenciais aos negócios será limitada a um pequeno grupo de usuários com altos privilégios. A maneira mais fácil de proteger hosts confidenciais é criar uma diretiva de segurança do touchpoint e listar todos os touchpoints associados em um filtro. Em seguida, ativar a segurança do touchpoint na configuração de propriedades para cada um desses touchpoints.

Exemplo: configuração de segurança do touchpoint para um touchpoint essencial

O exemplo a seguir mostra as propriedades de um touchpoint selecionado. Quando a Segurança do touchpoint é definida como Ativado, o processo avalia cada tentativa de executar um operador nesse touchpoint em relação às diretivas de segurança do touchpoint.

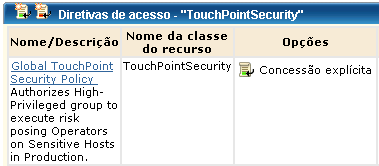

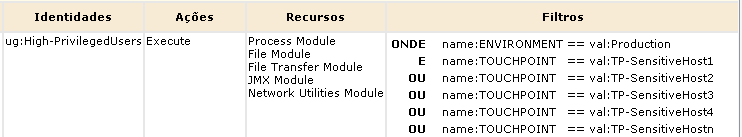

Exemplo: diretiva de segurança do touchpoint para touchpoints essenciais

Para garantir que apenas usuários com altos privilégios executem operadores em hosts confidenciais em seu ambiente de produção, crie uma diretiva de segurança do touchpoint. Na diretiva de segurança do touchpoint, adicione a ID do Access Control associada a cada categoria que contém os operadores que podem representar um risco. Adicione um filtro em seu ambiente. Adicione um filtro para cada touchpoint que faça referência a hosts confidenciais.

Considere o seguinte exemplo de diretiva de segurança global do touchpoint. A diretiva de exemplo concede ao grupo de usuários com altos privilégios autorização para executar scripts ou programas usando operadores de cinco categorias em touchpoints de alto risco. As IDs do Access Control representam as cinco categorias. Essa política é aplicável aos touchpoints especificados apenas no ambiente de produção.

|

Copyright © 2013 CA.

Todos os direitos reservados.

|

|