使用單一登入的一般 CA Performance Center 驗證程序不同於採用 SAML 2.0 支援的驗證。 進行 SAML 2.0 驗證時,使用者不會看見 CA Performance Center 登入頁面。 使用者會被重新導向至 IdP 提供的介面。 對於其他所有支援的驗證方法,單一登入會提供登入頁面。

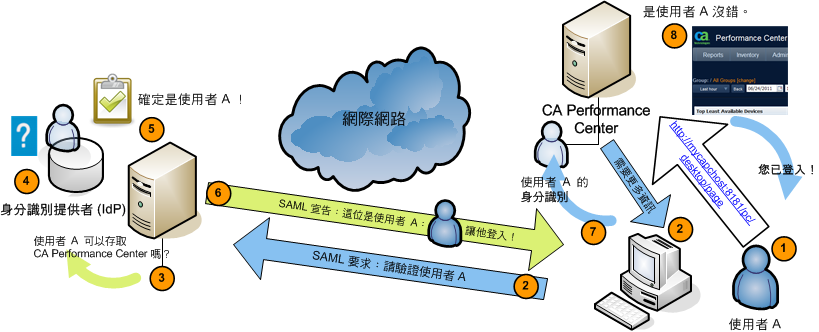

下圖顯示使用單一登入進行的 SAML 2.0 驗證程序,以及支援 CA SiteMinder 的 IdP (例如 CA SiteMinder):

下列一般程序說明 CA Performance Center 支援 SAML 2.0 驗證的方式。 其中已省略實作特有的選項,例如數位簽署的憑證和傳輸繫結:

例如,IdP 可能與瀏覽器互動,要求使用者提供認證。 此階段的驗證與 CA 單一登入無關。

該聲明包括必要屬性 subjectNameId 及選用屬性 ClonedUser。

subjectNameId 的值對應於獲得授權的使用者。

您可以在聲明中包含所複製使用者帳戶的名稱。 此屬性會定義獲得授權的 SAML 使用者所對應到的使用者帳戶。

|

Copyright © 2014 CA Technologies.

All rights reserved.

|

|