L'ÃĐtape 2 accorde un accÃĻs pour se connecter à l'application CA Enterprise Log Manager.

L'ÃĐtape 3 limite l'accÃĻs à l'application CA Enterprise Log Manager aprÃĻs la connexion. Au niveau le plus large, vous pouvez accorder un accÃĻs en lecture seule ou un accÃĻs en lecture et en ÃĐcriture aux identitÃĐs spÃĐcifiÃĐes.

Le choix du type de stratÃĐgie dÃĐtermine ensuite la granularitÃĐ Ã laquelle vous pouvez spÃĐcifier les actions autorisÃĐes.

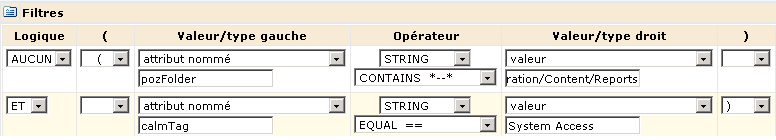

Vous pouvez autoriser un accÃĻs limitÃĐ Ã une ressource en crÃĐant un filtre qui spÃĐcifie le dossier EEM pour cette ressource, puis en spÃĐcifiant des restrictions sur ce dossier.

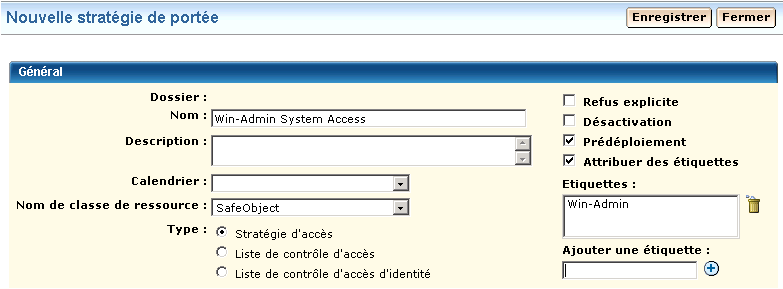

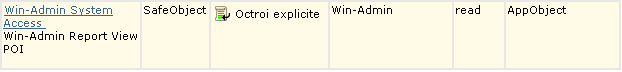

L'exemple ci-dessous explique comment restreindre l'accÃĻs de maniÃĻre gÃĐnÃĐrale aux seules opÃĐrations de lecture, avec des restrictions supplÃĐmentaires sur une fonction spÃĐcifique. Plus prÃĐcisÃĐment, l'ÃĐtape 3 limite l'accÃĻs de l'utilisateur Win-Admin à l'affichage des rapports d'accÃĻs au systÃĻme. L'exemple suivant montre comment crÃĐer une stratÃĐgie de portÃĐe appelÃĐe AccÃĻs au systÃĻme Win-Admin, qui accorde un accÃĻs en lecture à SafeObject, AppObject et spÃĐcifie des filtres qui limitent l'accÃĻs aux seuls rapports possÃĐdant la balise AccÃĻs au systÃĻme. Il indique ÃĐgalement comment tester la stratÃĐgie et, aprÃĻs cette vÃĐrification, comment supprimer le paramÃĻtre de prÃĐ-dÃĐploiement.

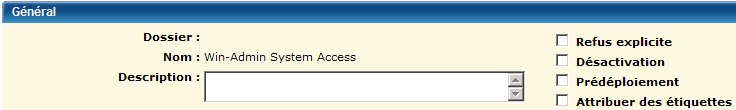

La zone GÃĐnÃĐral d'une stratÃĐgie de portÃĐe conçue pour spÃĐcifier un accÃĻs en lecture seule ou en lecture/ÃĐcriture aux applications spÃĐcifie SafeObject en tant que nom de classe de ressource. La stratÃĐgie de l'exemple qui suit porte le nom "AccÃĻs au systÃĻme Win-Admin". Il est recommandÃĐ de sÃĐlectionner l'option PrÃĐ-dÃĐploiement pour une nouvelle stratÃĐgie tant que vous ne l'avez pas testÃĐe ou que vous n'en Êtes pas suffisamment satisfait pour l'utiliser dans un environnement de production.

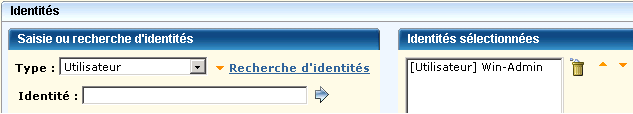

Vous pouvez accorder un accÃĻs à des utilisateurs ou à des groupes. Dans cet exemple, l'accÃĻs est accordÃĐ au nouvel utilisateur Win-Admin.

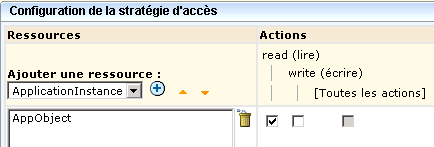

Le plus haut niveau de stratÃĐgie crÃĐÃĐ pour CA Enterprise Log Manager est la stratÃĐgie d'accÃĻs à CALM, CAELM ÃĐtant l'instance de l'application. Cette stratÃĐgie de portÃĐe autorise un accÃĻs en lecture aux objets d'application, AppObject, faisant rÃĐfÃĐrence à l'ensemble des fonctions de l'application.

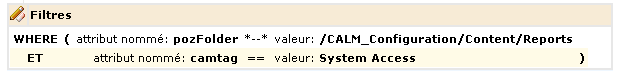

Vous pouvez ajouter des limites aux actions autorisÃĐes sur tous les objets en dÃĐfinissant des filtres. Les filtres sont souvent dÃĐfinis par paires, dans lesquelles le premier filtre spÃĐcifie le dossier CA EEM dans lequel les donnÃĐes liÃĐes à une fonction particuliÃĻre sont stockÃĐes et le deuxiÃĻme filtre fait porter une restriction sur les objets se trouvant à cet emplacement. Dans l'exemple suivant, le premier filtre limite l'accÃĻs du dossier CA EEM au dossier dans lequel la ressource rapports est stockÃĐe. Plus prÃĐcisÃĐment, il spÃĐcifie que le dossier pozFolder contient /CALM_Configuration/Content/Reports. Le deuxiÃĻme filtre limite l'accÃĻs aux rapports associÃĐs à la balise AccÃĻs au systÃĻme en spÃĐcifiant que calmTag doit Être ÃĐgal à AccÃĻs au systÃĻme.

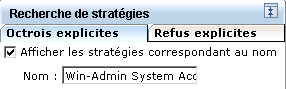

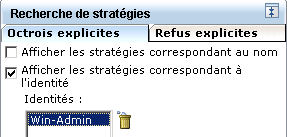

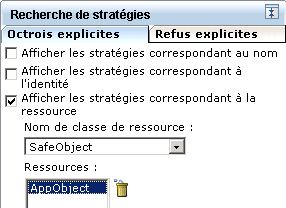

Une fois la stratÃĐgie enregistrÃĐe, vous pouvez la rechercher afin de la vÃĐrifier. Vous pouvez rechercher des stratÃĐgies par nom, identitÃĐ ou ressource. Vous pouvez entrer une valeur partielle. Vous pouvez ÃĐgalement entrer plusieurs critÃĻres. Des exemples sont fournis ci-aprÃĻs.

Une recherche sur le nom complet affiche la seule stratÃĐgie dont vous avez besoin.

Une recherche par identitÃĐ uniquement affiche toutes les stratÃĐgies qui s'appliquent à cette identitÃĐ, y compris celles qui s'appliquent à toutes les identitÃĐs.

Une recherche par ressource uniquement, oÃđ la ressource est AppObject, affiche toutes les stratÃĐgies personnalisÃĐes et fournies par le systÃĻme qui accordent un accÃĻs en lecture ou en lecture/ÃĐcriture à toute identitÃĐ.

Lorsque la stratÃĐgie personnalisÃĐe que vous recherchez s'affiche dans le tableau des stratÃĐgies, examinez les valeurs, y compris les filtres. Si vous remarquez un ÃĐlÃĐment à corriger, vous pouvez cliquer sur le lien du nom pour afficher la stratÃĐgie en mode d'ÃĐdition.

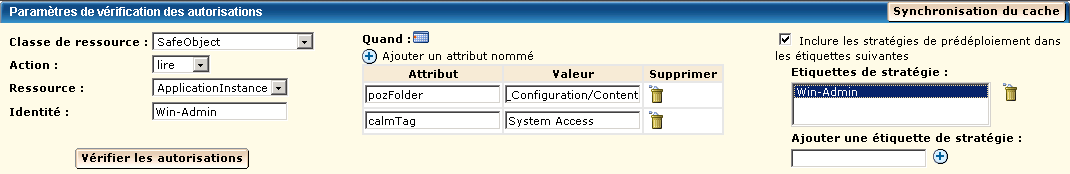

Il est recommandÃĐ de tester toute nouvelle stratÃĐgie. Assurez-vous d'entrer les paires attribut/valeur dans l'ordre de saisie des filtres, avec l'attribut du niveau le plus ÃĐlevÃĐ en premier.

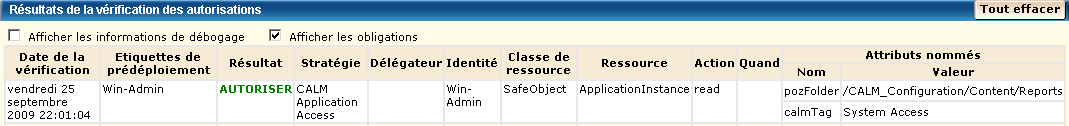

VÃĐrifiez que le rÃĐsultat est ALLOW.

AprÃĻs avoir vÃĐrifiÃĐ que le rÃĐsultat est ALLOW, dÃĐsÃĐlectionnez le paramÃĻtre PrÃĐ-dÃĐploiement de la stratÃĐgie. Dans le cas contraire, vous ne pourrez plus vous connecter sous l'identitÃĐ Win-Admin pour ÃĐvaluer les actions accessibles à cet utilisateur.

| Copyright © 2010 CA. Tous droits rÃĐservÃĐs. | Envoyer un courriel à CA Technologies sur cette rubrique |