L'étape SAML Assertion Query vous permet d'obtenir une assertion SAML à partir d'un fournisseur d'identités que vous pouvez utiliser ultérieurement dans une étape Web Service Execution (Exécution de service Web) qui utilise un jeton d'assertion WS-Security SAML 1.x.

Conditions préalables : vous devez avoir des connaissances de base sur le type de requête d'assertion SAML à effectuer. Vous pouvez obtenir des informations auprès du développeur du système qui utilise les assertions SAML pour la sécurité des identités ou auprès de l'administrateur du fournisseur d'identités.

Conditions préalables relatives aux paramètres : vous devez au moins disposer des informations suivantes.

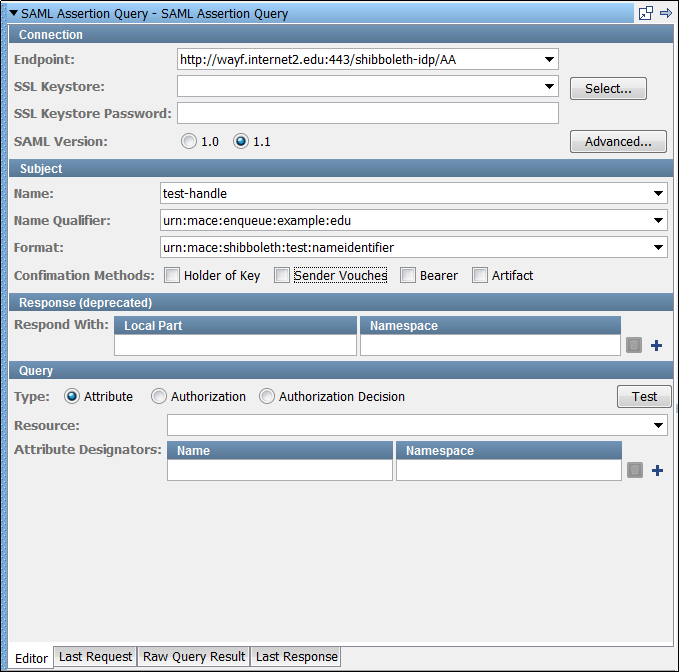

L'éditeur de requêtes d'assertion SAML comprend quatre onglets. L'onglet Editor (Editeur) vous permet de configurer les informations de requête. Après avoir configuré la requête, vous pouvez la tester en cliquant sur Test dans la section Query (Requête) de l'éditeur. Après avoir testé la requête, vous pouvez afficher la demande brute envoyée dans l'onglet Last Request (Dernière demande). Vous pouvez afficher la réponse SOAP brute dans l'onglet Raw Query Result (Résultat de la requête brute). Par exemple, si plusieurs assertions sont renvoyées, vous pouvez les afficher dans cet onglet. Vous pouvez afficher la réponse d'étape dans l'onglet Last Reponse (Dernière réponse). Elle indique, par exemple, ce qui est utilisé dans le jeton WS-Security du service Web.

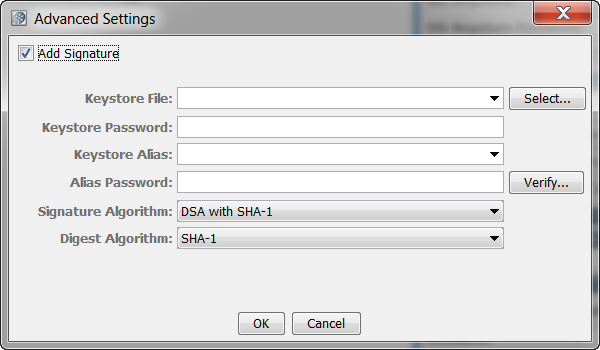

Le bouton Advanced (Avancé) vous permet d'entrer des informations complémentaires.

Cochez la case Add Signature (Ajouter une signature).

Emplacement du fichier de référentiel de clés.

Entrez le mot de passe pour le référentiel de clés.

Entrez un alias pour une clé publique.

Laissez ce champ vide ou définissez la même valeur que pour le mot de passe du référentiel de clés pour les fichiers PKCS #12.

Sélectionnez DSA avec SHA-1.

Sélectionnez SHA-1, SHA-256, SHA-384, SHA-512, RIPEMD-160 ou MD5 (non recommandé).

Les informations suivantes décrivent l'emplacement du serveur d'API de requête SAML et la procédure pour s'y connecter.

URL de l'API de requête SAML du fournisseur d'identités.

Pour utiliser des certificats d'identification côté client pour la connexion au terminal, sélectionnez le fichier de référentiel de clés à l'aide du bouton Select (Sélectionner). Vous pouvez également sélectionner un élément entré au préalable dans la liste déroulante ou en entrer un manuellement.

Mot de passe pour le référentiel de clés SSL, le cas échéant.

Version SAML à utiliser pour interroger le fournisseur d'identités.

Ces informations décrivent le destinataire ou l'objet de l'assertion SAML demandée. L'objet peut être un utilisateur, un groupe d'utilisateurs ou une autre entité pour laquelle vous voulez effectuer une assertion sur les autorisations/droits actuels.

Nom de l'entité. Par exemple, nom d'utilisateur.

Groupe ou catégorisation utilisée pour confirmer le nom. Par exemple, un domaine.

Ce champ décrit le format utilisé pour l'envoi du nom. Par exemple, un nom complet par opposition à un nom d'utilisateur.

Sélectionnez les types de méthode de confirmation que vous voulez inclure dans la requête. La requête renvoie uniquement des assertions qui contiennent au moins un des types spécifiés. Si vous ne sélectionnez aucun type, toutes les assertions sont renvoyées, indépendamment de leur méthode de confirmation.

Ces informations décrivent les instructions d'assertion à renvoyer dans l'assertion SAML. Cette option est désapprouvée depuis la version 1.1 de SAML.

Nom de l'élément. Par exemple, AuthenticationStatement, AuthorizationDecisionStatement et AttributeStatement.

Espace de noms de l'élément. Par exemple, urn:oasis:names:tc:SAML:1.0:assertion.

Pour ajouter d'autres éléments XML à la définition à renvoyer, cliquez sur Add (Ajouter) ![]() .

.

Pour supprimer les éléments que vous avez déjà ajoutés, cliquez sur Delete (Supprimer) ![]() .

.

Description du type de requête à effectuer. Les types de requête sont les suivants :

Une requête d'attribut répond par un ensemble d'instructions d'attribut. Par exemple, il peut indiquer les groupes dont est membre un objet.

Pour limiter la requête à une ressource particulière (par exemple, un service Web, un domaine ou un fichier), spécifiez le nom de la ressource.

Un nom et un espace de noms (comme des éléments XML) identifie chaque attribut. Vous pouvez filtrer l'ensemble d'instructions d'attribut qui est renvoyé en spécifiant chaque type d'attribut à renvoyer.

Exemple :

Name = urn:mace:dir:attribute-def:eduPersonScopedAffiliation, Namespace = urn:mace:shibboleth:1.0:attributeNamespace:uri)

Permet de demander des instructions d'authentification associées à des assertions SAML d'objet.

Ce paramètre limite votre requête de sorte à renvoyer des instructions d'autorisation qui correspondent à une méthode d'autorisation spécifique.

Exemple :

urn:oasis:names:tc:SAML:1.0:am:X509-PKI, urn:oasis:names:tc:SAML:1.0:am:PGP, urn:oasis:names:tc:SAML:1.0:am:password

Un ensemble de méthodes d'autorisation prédéfinies est disponible dans la liste déroulante.

Permet de demander des assertions SAML pour des actions qu'un objet veut effectuer selon les preuves indiquées.

Pour limiter la requête à une ressource particulière (par exemple, un service Web, un domaine ou un fichier), spécifiez le nom de la ressource.

Spécifiez une ou plusieurs actions pour lesquelles vous voulez demander l'autorisation (par exemple, Login (Connexion), View (Afficher), Edit (Modifier)), avec un nom (données) et un espace de noms (comme un élément XML).

(Facultatif) Spécifiez une ou plusieurs assertions SAML à inclure dans la requête de décision d'autorisation, en tant qu'informations complémentaires pour le fournisseur d'identités. Spécifiez la propriété qui contient l'élément XML de l'assertion SAML. Pour utiliser la réponse d'une étape précédente (par exemple, une autre étape de requête d'assertion SAML ou d'analyse de texte), utilisez lisa.<stepname>.rsp.

Spécifiez également des ID de référence d'assertion.

|

Copyright © 2014 CA Technologies.

Tous droits réservés.

|

|