Softagent テクノロジにより、Windows システム上で Microsoft の Windows Management Instrumentation(WMI) 接続を使用して、より大量のサーバ データのディスカバリが可能になります。 WMI はハードウェアとシステムの特性を検出するほか、リモート レジストリ サービスにアクセスしてシステムにインストールされているすべてのアプリケーションの完全なディスカバリを実行するためにも使用されます。

注: Windows 7 オペレーティング システム上では、リモート レジストリ サービスはデフォルトでは開始されません。 このオペレーティング システムから情報を収集する場合は、Windows Management Instrumentation サービスがインストールされ実行中であることを確認します。 それに対する接続は、コマンド ラインから wbemtest.exe を実行してテストすることができます。 起動後、最上部の[接続]ボタンをクリックしてネームスペースとして root¥cimv2 を入力し、次に[接続]をクリックします。 さらに、[クラスの列挙]ボタンをクリックして[再帰]を選択してから、[OK]をクリックします。 数百のクラスがリストされます。

Softagent プローブは、データ収集対象のサーバ用の認証情報を必要とします。 Softagent は WMI または Web サービスを使用してホストとの接続を確立すると、以下のデータを集めることができます。

Softagent ディスカバリが正常に行われるようにするには、適切な認証情報を提供することが重要です。たとえば、ホスティング サーバに対して有効な認証情報が提供されると、そのサーバ下で現在稼動中のすべてのゲスト サーバ用の仮想関係が作成されます。 管理サーバに対して有効な認証情報が提供されると、そのサーバ下のすべてのホスティング サーバと現在稼動中のすべてのゲスト サーバ用の仮想関係が作成されます。

認証情報ボールト内の認証情報には優先順位が含まれます。 各リストの一番上の認証情報が最初に試みられます。 あるサーバに対する適切な管理認証情報をリストの 3 番目のエレメントとして提供した場合に、そのサーバで管理権限のない有効なユーザの認証情報が 1 番目のエレメントに含まれていると、ネットワーク スキャンでそのサーバの詳細を正しく検出することができません。 NDG はリモート サーバへ正常に接続する 1 番目の認証情報セットを使用します。 認証情報が失敗しても、再試行されません。

ネットワーク スキャン ポリシーの大部分は Softagent を使用するかどうかにかかわらず実行可能であり、実行されるスキャンのタイプに依存しません。 Softagent は、検出されたすべてのエンティティの 2 番目のパスとして使用することを考慮してください。

Softagent がサーバとデバイスから適切に情報を集めるには、以下の前提があります。

NDG が WMI を使用する方法

NDG Windows Softagent ディスカバリでは、Microsoft の Windows Management Instrumentation(WMI)サービスを利用して、以下の Windows Server 構成を検出します。

WMI サービスでは、環境内のすべての Windows ドメインに NDG を展開する必要がある場合があります。 NDG がドメイン内の Windows Server 2008 および Vista システムを検出する必要がある場合、デフォルトの CA ネットワーク ディスカバリ ゲートウェイ(candgateway.exe)サービス プロパティを変更して、[ログオン名]ローカル システム アカウントから Windows ドメイン ユーザにする必要がある場合があります。 これらの Windows オペレーティング システムに含まれる WMI サービスでは、管理ドメイン ユーザが接続を適切に確立する必要があります。 この同じ制限は、Windows ドメインの一部ではないコンピュータに NDG を展開する必要があることも意味します。それにより、Windows ドメインのメンバではない他のコンピュータを NDG が検出できるようになります。

注: ローカル システム アカウントは、より以前の Windows システムも検出します。

IPv6 環境では、WMI 接続を正しく確立するために NDG を Windows Server 2008 または Vista システムにインストールする必要があります。 詳細については、http://msdn.microsoft.com/en-us/library/aa391769(VS.85).aspx を参照してください。 Windows Server 2008 と Vista 以外のマシンでは、MAC アドレスおよび物理ネットワーク アダプタ情報は利用できません。 ドキュメント http://msdn.microsoft.com/en-us/library/aa394217(VS.85).aspx で、用語「IPAddress」を検索してください。

WMI は DCOM 通信を利用します。 サーバにおいて DCOM に問題があるかまたは DCOM が疑わしい場合、詳細については Microsoft TechNet Web サイト(http://technet.microsoft.com/en-us/library/cc940601.aspx など)を参照してください。

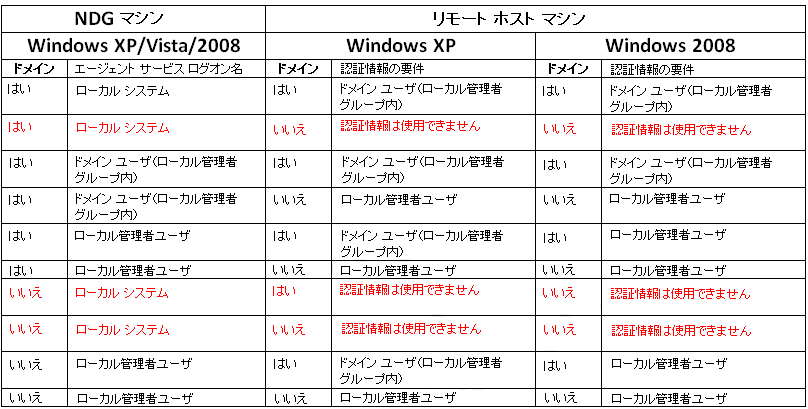

以下のテーブルでは、Windows 環境で WMI を使用して NDG にアクセスするリモート ホスト コンピュータの機能について説明します。 これらの WMI ルール テーブルは、テーブルにリスト表示された組み合わせをテストすることにより作成されています。 NDG は Microsoft の WMI のサポートによって制限されており、Windows のバージョンによって変わる場合があります。

注: テーブル内の情報は、WMI の特定バージョンで実行された内部テストに基づいています。 WMI の性質により、これらのテーブル内の情報は、多様なオペレーティング システムへの NDG Softagent のアクセス方法を理解するための一般的なガイドラインであると考えてください。

|

NDG マシン |

リモート ホスト マシン |

|

||||

|

プラットフォーム |

ドメイン |

エージェント サービス ログオン |

プラットフォーム |

ドメイン |

エージェント サービス ログオン |

WMI 成功 |

|

Windows 2003 R2 Std |

Yes |

ローカル管理者ユーザ |

Windows 2003 Std SP2 |

Yes |

ドメイン認証情報 |

Yes |

|

Windows 2003 R2 Std |

Yes |

ローカル管理者ユーザ |

Windows 2003 Std SP1 |

Yes |

ドメイン認証情報 |

No |

|

Windows 2003 Std SP1 |

Yes |

ローカル管理者ユーザ |

Windows 2003 R2 Std |

Yes |

ドメイン認証情報 |

Yes |

|

Windows 2003 Std SP1 |

Yes |

ローカル管理者ユーザ |

Windows 2003 R2 Std |

Yes |

ドメイン認証情報 |

Yes |

|

Windows 2003 R2 Std |

Yes |

ドメイン ユーザ(ローカル管理者グループ内) |

Windows 2003 Std SP2 |

Yes |

ローカル管理者認証情報 |

Yes |

|

Windows 2003 R2 Std |

Yes |

ドメイン ユーザ(ローカル管理者グループ内) |

Windows 2003 Std SP1 |

Yes |

ローカル管理者認証情報 |

Yes |

|

Windows 2003 Std SP1 |

Yes |

ドメイン ユーザ(ローカル管理者グループ内) |

Windows 2003 R2 Std |

Yes |

ローカル管理者認証情報 |

No |

|

Windows 2003 Std SP1 |

Yes |

ドメイン ユーザ(ローカル管理者グループ内) |

Windows 2003 R2 Std |

Yes |

ローカル管理者認証情報 |

No |

以下のテーブルは、Windows XP、Vista、2008 オペレーティング システムを使用した、リモート ホストへの NDG のアクセシビリティを示します。

|

Copyright © 2013 CA.

All rights reserved.

|

|