CAICCI では、TCP/IP で使用できるオプションの SSL がサポートされます。 メインフレーム、PC、UNIX、および Linux ボックス間の接続は、SSL を実装した CAICCI でセキュリティ保護されます。 セキュリティ証明書が含まれるキー データベースは、これらの SSL 接続のセキュリティ保護に使用されます。

クライアント/サーバ接続では、メインフレーム スターティッド タスク CCISSL が使用されます。 CAICCI-PC Configurator は、SSL を使用するかどうか、およびセキュリティ証明書の PC への適用方法を制御します。

ピアツーピア接続では、メインフレーム スターティッド タスク CCISSLGW が使用されます。 証明書は、HFS またはセキュリティ パッケージのキーリングに保管されます。 サポートされているセキュリティ パッケージは、CA Top Secret、CA ACF2、および RACF です。

セキュリティ証明書

SSL を使用する各ノードでは、2 つの証明書が必要です。エンドユーザ証明書と、別のノードでエンドユーザ証明書を署名または検証する CA(認証局)証明書です。 CAICCI は、各ノードにインストールできる 2 つのデフォルトの証明書とともに提供されます。 本番環境のセキュリティ保護のため、クライアント ノードは、基本インストールの後に、テスト済みのデフォルト証明書を使用してクライアント ノード専用の証明書を生成する必要があります。

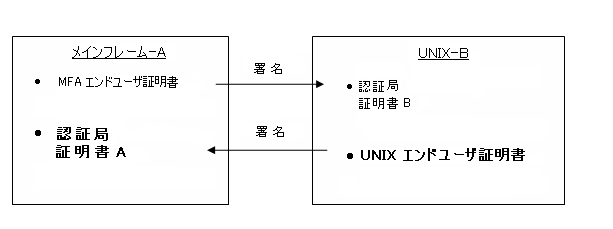

たとえば、2 つのノードを持つ環境では、以下の図に示すように、合計 4 つの証明書があります。

キー データベースは、HFS 内のどこにでも保存できる通常のファイルです。たとえば、以下のようになります。

/etc/cci/keyring/cci.kdb

複数のキー データベースを定義できるほか、代わりに別のキー データベース ファイルを参照するように CCISSL と CCISSLGW のプロシージャを修正することもできます。 これらのプロシージャには、キー データベースのパス名、証明書の名前、および秘匿保管されているパスワード ファイルのパス名を指定する必要があります。

HFS キー データベースを作成しデータを格納する方法

通常、このプログラムを実行するには、まず GSK.SGSKLOAD(1.6 以前の z/OS)または SYS1.SIEALNKE(z/OS 1.6)を指すように STEPLIB 環境変数を設定する必要があります。 これは、プロファイル メンバを更新(export STEPLIB=$STEPLIB:GSK.SGSKLOAD または export STEPLIB=$STEPLIB:SYS1.SIEALNKE)するか、エクスポート コマンド(特定のセッションのみを対象とする場合)を実行することによって行うことができます。

これでサンプル ルート証明書がキー データベースに保存されました。 クライアント認証が要求されると、PC クライアントから送られてきた証明書が CCISSL によって検証されます。 また、CCISSLGW も、接続の開始元のピア ホストを認証できます。

これで、CAICCI エンド ユーザ証明書がキー データベースにインポートされ、CCISSL および CCISSLGW で利用できる状態になりました。 PC が CCISSL に接続した場合、またはリモート ホストが CCISSLGW への接続を開始した場合、これらのローカル サーバが、このエンド ユーザ証明書で応答することによって PC またはリモート ホストの ID を確認します。 PC またはリモート ホストがローカル サーバの ID を正しく認証するためには、その PC またはリモート ホストに、対応するルート証明書(cciroot.pem または CCIRTARM)がインストールされている必要があります。

これらのサーバがすでに稼働している場合は再起動する必要があります。再起動しないと、証明書のエラー メッセージが表示されます。

| Copyright © 2012 CA. All rights reserved. | このトピックについて CA Technologies に電子メールを送信する |