拡張ネットワーク接続(ENC) › ENC 展開シナリオ › ENC 展開シナリオ - パイロット スキーム

ENC 展開シナリオ - パイロット スキーム

このシナリオは、組織が展開する最初のシナリオであると考えられ、システムがどのように働くかについて経験したもらうためのものです。 また、ENC ゲートウェイの理解に役立つ簡単な例としての役割を果たします。

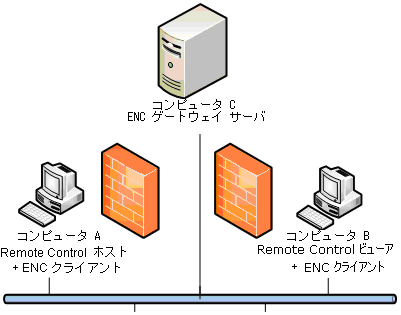

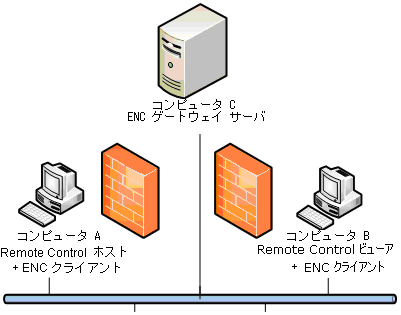

このシナリオは、単純に 3 つのコンピュータに基づいており、そのうちの 2 つは Windows のパーソナル ファイアウォール内にあるエージェント コンピュータで、3 つ目は接続を提供する ENC ゲートウェイ サーバです。

以下の図は、パイロット スキーム シナリオのレイアウトを示します。

このシナリオでは、コンピュータ A、B、および C がそれぞれ Remote Control ホスト、Remote Control ビューア、および ENC ゲートウェイ サーバを実行しています。 コンピュータ B はファイアウォール内にあるので、コンピュータ A に接続できません。 すべてのコンピュータ上では、コンピュータ C 上の ENC ゲートウェイ サーバに接続されている ENC クライアントが実行されています。 コンピュータ B から A への接続を可能にしているのは、コンピュータ C です。 このシナリオをできる限り単純なものにするために、設定はドメイン マネージャの管理対象外です。

小規模の ENC ゲートウェイ ネットワークを設定するには、以下の手順に従います。

コンピュータ A 上での作業:

- Windows ファイアウォールを有効化します。

- Client Automation のカスタム インストールを開始します。 [Remote Control]および[エージェント]を選択します。

- インストーラによってスケーラビリティ サーバのアドレスを求められたら、現在のデフォルト値を受け入れます。 (サーバがないので)それでいいかどうかインストーラによって確認を求められたら、[はい]をクリックします。 これにより、管理対象外のインストールを行うことができます。

- [ENC クライアント]ボタンをクリックし、クライアントの設定を開始します。 クライアントのサーバ アドレスとして、コンピュータ C のアドレスをクリックします。

- [Remote Control]ボタンをクリックし、[ホスト機能のインストール]のみを選択します。

- インストールが完了したら、Client Automation を起動せずに以下のコマンドを実行します。

ccnfcmda -cmd setparametervalue -ps itrm/rc/host/managed -pn centralizedsecurity -v 0

ccnfcmda -cmd setparametervalue -ps itrm/rc/host/managed -pn standalone -v 1

- 「caf start」コマンドを使用して Client Automation を起動します。

コンピュータ B 上での作業:

- Windows ファイアウォールを有効化します。

- カスタム インストールを開始します。 [Remote Control]および[ビューア]を選択します。

- スケーラビリティ サーバの指定はありません(コンピュータ A と同様に続行します)。

- ENC クライアントをコンピュータ A で行ったのと同じ方法で設定します。

- [Remote Control]ボタンをクリックし、[ビューア機能のインストール]のみを選択します。

- インストールが完了したら、Client Automation を起動せずに以下のコマンドを実行します。

ccnfcmda -cmd setparametervalue -ps itrm/rc/viewer/managed -pn managedmode -v 0

- 「caf start」コマンドを使用して Client Automation を起動します。

コンピュータ C 上での作業:

- Windows ファイアウォールが無効になっていることを確認します。

- カスタム インストールを開始します。 製品の選択をすべてオフにします。 カスタム インストールのダイアログ ボックスで、[ENC ゲートウェイ]および[エージェント]以外のすべての選択をオフにします。

- スケーラビリティ サーバの指定はありません(コンピュータ A と C と同様に続行します)。

- ENC ゲートウェイを設定するためのダイアログ ボックスで、マネージャ、サーバ、およびルータの 3 つのロールすべてを選択します。

- このコンピュータ上の Client Automation はまだ起動しないでください。 ゲートウェイ サーバのセキュリティはまだ設定されていないので、クライアントからの接続はすべて拒否されます。 ENC セキュリティを設定するには、すべての接続を許可するルールを含むテキスト ファイルを作成することができます。 そのファイルは、その後、サーバが受信するための共通ストアにインポートされます。

重要: これは単なる例であることに注意してください。 実際の本番環境では、オープン アクセスを許可するルールは決して使用しないでください。

- 以下のテキストを含む defrules.txt という名前のテキスト ファイルを作成します。

[authz]

RulesVersion=5

REALM

{Name "ENC" Notes "The default realm to which everyone belongs"}

end

TimeRange

{Name "all-days" enabled "1" Hours "00:00 - 00:00" Type "normal" Weekdays "sunday - saturday"}

end

TimeACL

{Name "policy1" enabled "1" RuleType "allow" Events "AuthenticatedConnection ManagerRegisterServer ServerRegisterRouter ManagerRegisterRouter ServerRegisterAgent ManagerRegisterAgent ManagerNameLookup AgentConnect RouterAgentConnect ManagementAccess" TimeRange "all-days" SecPrincType "realm" SecPrinc "ENC" SecObj "ENC" SecObjType "realm"}

end

URIMapping

{URI ".+" enabled "1" Type "pattern" Realm "ENC"}

end

IPAddWhiteList

{IPAddress ".+" enabled "1" Type "pattern"}

end

- 以下のように、encUtilCmd コマンドを使用してこのルール ファイルをインポートします。

encUtilCmd import -i defrules.txt -fl

これで、ENC ゲートウェイ サーバがすべての接続を許可するルールを持つようになりました。

- 最後に、すべてのコンピュータに ENC 証明書をインストールします。 詳細については、「ENC ゲートウェイで使用するための証明書サービスの設定」を参照してください。

シナリオをテストするには、以下の手順に従います。

- コンピュータ A および B 上で、「caf start」コマンドを使用して Client Automation を開始します。 ENC ゲートウェイの機能をテストするので、コンピュータ C はまだ開始しないでください。

- ホスト設定ダイアログ ボックスをコンピュータ A のシステム トレイから選択して開始します。 [ユーザ]タブを選択し、ローカル管理者がそのコンピュータ上の Remote Control のユーザであることを確認します。

- コンピュータ B で、ビューアを開始し、接続を試行します。 これは、コンピュータ A 上のファイアウォールでブロックされるはずです。

- コンピュータ C 上の Client Automation を開始します。 数分後、「encclient status」コマンドを使用して ENC クライアントが ENC ゲートウェイ サーバに登録されたことを確認します。 これにより、クライアントが正常に登録され、準備が整ったことが報告されます。

- 接続の試行を再実行します。今回はうまく行くはずです。 すべてのデータがコンピュータ C 経由で転送されます。 「encclient status」コマンドによって、コンピュータ C 経由で接続が進行中であることが報告されます。

- defrules.txt ファイルを変更し、再インポートすることでルールを調整できますが、encUtilCmd コマンドを -o オプション付きで使用すると、既存のルールに優先されます。 これにより、異なる認可ルールを試すことができるので、システムの感触をつかむことができます。

(encUtilCmd ユーティリティ プログラムおよびそのすべてのオプションの詳細については、「CA ブックシェルフ」の「リファレンス ガイド」カテゴリにある「EncUtilCmd コマンド リファレンス」を参照してください。)

Copyright © 2014 CA Technologies.

All rights reserved.

|

|