Single Sign-On を使用する標準的な CA Performance Center 認証処理は、SAML 2.0 サポートを利用する認証とは異なります。 SAML 2.0 認証では、CA Performance Center ログイン ページが表示されません。 代わりに、IdP で提供されたインターフェースへリダイレクトされます。 他のすべてのサポート対象認証方式については、Single Sign-On でログイン ページが提供されています。

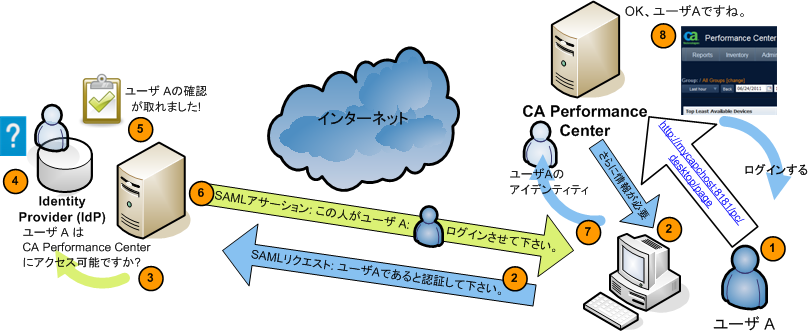

以下の図に、Single Sign-On、CA Performance Center、および SAML 2.0 標準をサポートする IdP (CA SiteMinder など)を使用した SAML 2.0 認証処理を示します。

以下の一般的なプロセスでは、CA Performance Center における SAML 2.0 認証のサポート方法について説明します。 デジタル署名証明書や転送バインディングなど、実装に固有のオプションは省略されています。

たとえば、IdP はブラウザと通信してユーザに認証情報の提供を要求する場合があります。 認証のこの段階は CA Single Sign-On とは無関係です。

アサーションには、必須属性 subjectNameId とオプションの属性 ClonedUser が含まれます。

subjectNameId の値は承認されたユーザです。

アサーションには、クローン ユーザ アカウントの名前を含めることができます。 この属性は、承認された SAML ユーザがマップされるユーザ アカウントを定義します。

|

Copyright © 2014 CA Technologies.

All rights reserved.

|

|