最新バージョン: 1.0.2-1

|

早見表 |

|

|

カタログ |

システム |

|

カテゴリ |

ゲートウェイ |

|

ユーザ ボリューム |

いいえ |

|

最小 メモリ |

96 MB |

|

OS |

Linux |

|

制約 |

いいえ |

VPN2 は、IPv4 および IPv6 ネットワークで動作する仮想プライベート ネットワーキング アプライアンスで、グリッド間通信およびアプリケーションとアプライアンスへのリモート アクセス用の安全で信頼できるトンネルを提供するために設計されています。 また、VPN2 は VPN トンネルを使用せずに動作できます。その場合は、結合されたクリア テキスト IN/OUT ゲートウェイとして機能します。 VPN2 を使用して、IPv4 と IPv6 の CA AppLogic グリッドをシームレスに相互接続することもできます。 VPN2 は、OpenVPN、OpenSSH および Racoon オープン ソース ソフトウェア パッケージに基づいています。

VPN には server、client、both の 3 つの基本操作モードがあります。

VPN2 は、IPSec、共有秘密ファイル、SSL 証明書、認証と暗号化用の ssh キー ファイルをサポートします。 通常の OpenVPN/OpenSSH クライアントをリモート ワークステーション上で使用して、VPN2 に接続できます。接続後は、CA AppLogic 上で実行されるアプリケーションの内部コンポーネントに対して安全なアクセスが提供されます。 VPN2 アプライアンスは、共有秘密ファイル、SSL 証明書、および ssh キーの生成をサポートします。

VPN2 を使用する安全な VPN トンネル経由で CA AppLogic アプリケーションにリモートでアクセスする場合、クライアントのマシン上で OpenVPN クライアント側ソフトウェアまたは OpenSSH (または互換性のある他のソフトウェア)を使用できます。

リソース

|

リソース |

最小 |

最大 |

デフォルト |

|

CPU |

0.1 |

16 |

0.2 |

|

メモリ |

96 MB |

32 GB |

96 MB |

|

帯域幅 |

1 Mbps |

2 Gbps |

250 Mbps |

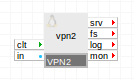

端子

|

名前 |

方向 |

プロトコル |

説明 |

|

clt |

in |

任意 |

VPN がクライアントとして動作している場合、in 端子経由で転送されるすべての受信トラフィック用の共通入力。 トンネルが in 端子上で確立されるように VPN が設定されている場合、clt へ送られるパケットは確立されたトンネルに転送されるか、トンネルが停止している場合はドロップされます。 |

|

in |

in、out |

任意 |

指定された IP に対するすべての暗号化された(受信または送信)トラフィックを受信します。 |

|

srv |

out |

任意 |

VPN がサーバとして動作している場合、in 端子経由で受信するすべての送信トラフィック用の共通出力。 トラフィックはすべて、srv を介して送信される前に、tcp_ports、udp_ports、ssh_ports、aux_protocols プロパティを使用してフィルタされます。 |

|

fs |

out |

nfs |

NFS 経由で読み取り/書き込みファイル アクセスを提供する共有ファイル ストレージ用のネットワーク ファイル システムへのアクセス。 このボリュームは /mnt/fs としてアプライアンスのファイルシステム スペース内にマウントされ、暗号化キーと証明書のストレージに使用されます。 接続されたサーバは /mnt/data という名前の読み取り/書き込み共有アクセス権を持っている必要があります。 VPN がクリアテキスト モードで動作する場合、データ ボリュームも NFS マウント済みボリュームも必要ではありません。 使用しない場合、この端子は未接続のままにできます。 |

|

log |

out |

cifs |

アクセスとエラー ログを格納するための、CIFS ベースのネットワーク ファイルシステムへのアクセス。 接続されたサーバは、匿名のログインを許可し、share という名前の読み取り/書き込み共有アクセス権を持っている必要があります。 使用しない場合、この端子は未接続のままにできます。 |

|

mon |

out |

cce |

パフォーマンスとリソースの使用状況統計を送信するために使用されます。 使用しないとき、この端子は接続しておかなくてもかまいません。 |

暗号化された(受信または送信)トラフィックには、in 端子が使用されます。この端子は、アプリケーション設定エディタの[インターフェース]タブで設定します。

プロパティ

一般プロパティ

|

プロパティ名 |

タイプ |

説明 |

|

dns1 |

IP アドレス |

VPN2 による DNS リクエストの転送先となるプライマリ DNS サーバを定義します。 空にしておくと、VPN2 はルート DNS サーバを使用します。 デフォルト: empty |

|

dns2 |

IP アドレス |

プライマリ DNS サーバを使用できない場合に、VPN2 による DNS リクエストの転送先となるバックアップ DNS サーバを定義します。 空にしておくと、VPN2 はバックアップ DNS サーバを使用しません。 デフォルト: empty |

VPN プロパティ

|

プロパティ名 |

タイプ |

説明 |

|

mode |

文字列 |

動作モード。 有効な値は以下のとおりです。 server - VPN2 はサーバ モードで動作し、in 端子上の確立されたトンネルから受信トラフィックを受け入れ、srv 端子に送信します。 client - VPN2 はクライアント モードで動作し、clt 端子上で受信トラフィックを受け入れ、in 端子上の確立されたトンネルに送信します。 both - VPN2 はクライアント モードとサーバ モードの両方で動作します。 デフォルト: server |

|

tunnel |

文字列 |

確立するトンネルのタイプ。 有効な値は以下のとおりです。 certificate - OpenVPN との認証および暗号化に SSL クライアントおよびサーバ証明書を使用して、VPN トンネルが確立されます。 サーバ証明書がない場合は、自動的に生成されます。クライアント証明書は、VPN2 サーバにある /appliance/security.sh スクリプトによって手動で生成し、データ ボリュームまたは nfs マウント済みボリューム上の /client/ サブディレクトリへコピーする必要があります。 このモードは IPv4 と IPv6 で動作します。 shared secret - OpenVPN との間に共有秘密ファイルを使用して、VPN トンネルが確立されます。 このファイルがない場合は、VPN2 サーバ上に自動で生成され、データ ボリュームまたは nfs マウント済みボリュームの /server/ サブディレクトリ内に配置されて secret.key と命名されます。 このファイルはクライアント VPN2 アプライアンス上で /client/ サブディレクトリにコピーする必要があります。 このモードは IPv4 と IPv6 で動作します。 SSH key - 認証用に OpenSSH キーファイルを使用して SSH トンネルが確立されます。 キーファイルは /appliance/security.sh サーバ側スクリプトで生成されます。 クライアント キーファイルは、nfs マウント済みストレージのデータ ボリュームの /client/ サブディレクトリにコピーする必要があります。 このモードは IPv4 と IPv6 で動作します。 ipsec shared secret - IPSec トンネルは VPN2 のインスタンス間で確立されます。 auth_path プロパティによって指定されるファイルの最初の行は、共有キーとして使用されます。 このモードは IPv4 のみで動作します。 ipsec certificate - 証明書を使用する IPSec トンネルは、VPN2 のインスタンス間で確立されます。 サーバ証明書がない場合は、自動的に生成されます。また、/appliance/security.sh スクリプトを使って生成することもできます。クライアント証明書は、VPN2 サーバにある /appliance/security.sh スクリプトによって手動で生成し、データ ボリュームまたは nfs マウント済みボリューム上の /client/ サブディレクトリへコピーする必要があります。 このモードは IPv4 のみで動作します。 どちらの操作モードの場合も、すべての証明書は同じアプライアンスによって生成され、その ca.crt 証明書とともに配布される必要があります。 cleartext - トンネルは確立されません。VPN2 アプライアンスは、結合された IN/OUT ゲートウェイとして動作し、clt 端子上のトラフィックを受け入れて in 端子経由で転送し、in 端子上のトラフィックを受け入れて srv 端子経由で転送します。 このモードは IPv4 と IPv6 で動作します。 IPv6 モードの場合は、remote_host プロパティにピアのアドレスが含まれる必要があります。 デフォルト: cleartext |

|

auth_path |

文字列 |

トンネルの認証情報。 共有秘密モードの操作では、これはデータ ボリューム上の共有秘密ファイルへの相対パスになります(例: 「client/secret.key」ファイルの場合は 「secret.key」)。 証明書モードの場合は、これは証明書/キー ファイルのペアへの相対パスで、拡張子なしのファイル名を含めます。 たとえば、証明書ファイル client1-2009.crt および client1-2009.key がデータ ボリュームの /client サブディレクトリ内にある場合、ここでは client1-2009 を指定する必要があります。 トンネルがクリアテキストである場合、このプロパティは無視されます。 トンネルが SSH キーである場合、このプロパティは、SSH 公開キー ファイル(VPN サーバの場合)、または秘密キー ファイル(VPN クライアントの場合)への、ファイル名を含むパスになります(例: /client/1/ssh.key 公開キー ファイルの場合は "/1/ssh.key")。 デフォルト: empty |

|

log_level |

文字列 |

VPN ロギング レベル。 有効な値は以下のとおりです。 none - ログが記録されません。 emerg - VPN2 によって検出されたエラーのみがログ記録されます。 warn - 警告とエラーの両方をログに記録します。 notice - 警告、エラーおよび通知をログに記録します。 debug - 警告、通知およびエラーに加えて追加のデバッグ情報をログに記録します。 デフォルト: log 端子が接続されていない場合は none、log 端子が接続されている場合は emerg。 |

サーバのプロパティ

|

プロパティ名 |

タイプ |

説明 |

|

allowed_hosts |

文字列 |

接続できるホストまたはサブネットのリスト。 スペースまたはカンマで複数のエントリを区切ります。 サポートされている形式の例: 192.168.1.2 192.168.1.0/24 192.168.2.0/255.255.255.0 fc00:1234::12/64。

デフォルト: 0.0.0.0/0 (IPv4 と IPv6 の両方ですべて許可されます) |

|

tcp_ports |

文字列 |

srv 端子上で許可されるポート番号またはポート範囲。 カンマまたはスペースで区切られた値の文字列を受け付けます。 ポート範囲は、区切り記号としてコロンまたはダッシュを使用し、lower_port:higher_port として指定する必要があります(たとえば、80,81,82:85 86-90)。 0 は特殊な値で、すべての tcp ポートが受け入れられることを意味します。

デフォルト: empty |

|

udp_ports |

文字列 |

tcp_ports と同じですが、UDP プロトコルを対象とします。

デフォルト: empty |

|

aux_protocols |

文字列 |

カンマまたはスペースで区切られた、追加で許可される IP プロトコル番号の文字列(TCP は 6、GRE は 47 など)。 個別のプロトコルは、それぞれの名前によっても指定できます(「47」の代わりに「gre」など)。 割り当てについては、 プロトコル番号を参照してください。

デフォルト: 空(無効) |

クライアント プロパティ

|

プロパティ名 |

タイプ |

説明 |

|

remote_host |

文字列 |

すべてのトラフィックの転送先となるリモート ホストを定義します。 これは、ホストの DNS 名か、「ドット」記法によるホストの IPv4 または IPv6 アドレスです。 このプロパティは必須です。 デフォルト: empty |

|

dns_poll |

整数 |

remote_host の DNS 名から IP アドレスへのマッピングを確認するときに VPN2 が使用する、秒単位のポーリング間隔(remote_host が DNS 名として指定される場合にのみ使用されます)。 0 に設定すると、ポーリングは無効になり、変更の検出を試みません。 デフォルト: 3600 秒 (1 時間) |

|

ssh_ports |

文字列 |

SSH キー モードのクライアント側プロパティで、VPN2 サーバに転送する tcp ポートを指定します。 ポート範囲はサポートしていませんが、ポートはスペースまたはカンマで区切ることができます。 デフォルト: empty |

ボリューム

|

名前 |

説明 |

|

data |

設定ファイルおよび証明書ファイルが含まれる読み取り/書き込みデータ ボリューム(プレースホルダ)。 fs 端子が接続されている場合、このボリュームは必要ありません。 fs が接続され、データ ボリュームが提供されている場合、VPN2 は起動せず、エラー メッセージをログ記録します。 VPN2 サーバ動作に必要なファイルはすべて、データ ストレージの /server/ サブディレクトリ内に格納されます。 VPN2 クライアント動作に必要なファイルはすべて、/client/ サブディレクトリ内に格納されます。 |

カスタム カウンタ

VPN2 アプライアンスは mon 端子を介して以下のカスタム カウンタをレポートします。

|

カウンタ名 |

説明 |

|

server_bytes_in |

VPN2 が受信した総バイト数。 |

|

server_bytes_out |

VPN2 が送信した総バイト数。 |

|

client_bytes_in |

VPN2 が送信した総バイト数。 |

|

client_bytes_out |

クライアント トンネルに送信した総バイト数。 |

|

client_bytes_out |

VPN2 に接続されたクライアント数。 |

パフォーマンス

2 つのテスト アプリケーションが同じ CA AppLogic グリッド上に存在していました。 100mbit 帯域幅が、両方の VPN2 アプライアンス(クライアントとサーバ)、およびサーバとクライアントのアプライアンスに割り当てられました。 サイズが各 1 メガバイトの複数のオブジェクトを取得。60 秒間で 10 のオブジェクトを並行して取得しました。

|

モード |

帯域幅、Mbit/秒 |

オブジェクト サイズ |

リクエスト数/秒 |

転送レート、MB/秒 |

|

証明書 |

100 |

1MB |

12.5667 |

12.56 |

|

共有秘密 |

100 |

1MB |

12.5166 |

12.51 |

|

SSH キー |

100 |

1MB |

12.7667 |

12.76 |

|

クリアテキスト |

100 |

1MB |

13.0329 |

12.76 |

エラー メッセージ

アプライアンスの起動に失敗した場合、以下の内容のエラーがシステム ログにログ記録される場合があります。

|

エラー メッセージ |

説明 |

|

データ ボリュームをマウントできませんでした |

VPN2 がデータ ボリュームのマウントに失敗しました。 ボリュームがフォーマットされ使用可能であることを確認してください。 |

|

server_key を生成できませんでした |

VPN2 が共有秘密ファイルの生成に失敗しました。 データ ボリュームが小さすぎるか、読み取り専用でマウントされたためと思われます。 |

|

OpenVPN サーバを起動できませんでした |

VPN2 が OpenVPN サーバの起動に失敗しました。 3Tera サポートに問い合わせてください。 |

|

証明書を生成できませんでした |

VPN2 が証明機関の作成に失敗し、証明書サーバの操作モードに必要な証明書の生成に失敗しました。 データ ボリュームが小さすぎるか、読み取り専用でマウントされたためと思われます。 |

|

DH ファイルを生成できませんでした。 |

VPN2 が Diffie-Hellman キー ファイルの生成に失敗しました。 データ ボリュームが小さすぎるか、読み取り専用でマウントされたためと思われます。 |

|

秘密ファイル client_auth が存在しません |

認証プロパティ中で指定されたファイル client_auth が存在しません。 ファイルのパスと名前を確認してください。 |

|

リモート サーバ アドレスが空です |

トンネル X 用のリモート VPN2 サーバ アドレスが空です。 |

|

clientX トンネル用の OpenVPN を起動できませんでした |

VPN2 が、クライアント トンネル X 用の OpenVPN ソフトウェアの起動に失敗しました。 いくつかのプロパティまたはキー ファイルが無効な可能性があります。 |

|

証明書ファイル client_auth.crt が存在しません |

VPN2 が証明書ファイルを見つけられませんでした。 証明書クライアント モード操作の認証プロパティで、無効なパスまたはファイル名が指定されています。 |

|

キー ファイル client_auth.key が存在しません |

VPN2 がキー ファイルを見つけられませんでした。 証明書クライアント モード操作の認証プロパティで、無効なパスまたはファイル名が指定されています。 |

|

証明機関の証明書 ca_cert がありません |

VPN2 が証明機関の証明書を見つけられませんでした。 証明書はデータ ボリューム上の /CA/ca.crt ファイルに存在する必要があります。 |

トンネルのタイプ

クリアテキスト

このモードは、複数の場所から VPN2 サーバへのアクセスを許可する「単一サーバと複数クライアント」のシナリオをサポートします。 このモードでは VPN トンネルが確立されず、データ ストアも必要ではありません(データ ボリュームと NAS アプライアンスのどちらも fs 端子に接続されていません)。 このモードは IPv4 と IPv6 で動作します。

サーバ VPN2 アプライアンスでは、in 端子上で受信したトラフィックが、tcp_ports、udp_ports、aux_protocols プロパティによってフィルタ処理され、srv 端子に転送されます。

クライアント VPN2 アプライアンスでは、clt 端子上で受信したすべてのトラフィックが、remote_host プロパティで指定されたリモート VPN2 サーバに転送されます。

サーバ側で設定する必要があるプロパティは、mode、tunnel、allowed_hosts、tcp_ports、udp_ports、aux_protocols です。

クライアント側で設定する必要があるプロパティは、mode、tunnel、remote_host です。

IPv6 モードが使用されている場合、サーバ側のプロパティ remote_host はクライアントのアドレスで設定する必要があります。

証明書

このモードは、複数の場所から VPN2 サーバへのアクセスを許可する「単一サーバと複数クライアント」のシナリオをサポートします。 データ ストアが必要です(データ ボリュームか NAS アプライアンスのいずれかが fs 端子に接続されています)。 このモードは IPv4 と IPv6 の両方で動作します。

起動時に、必要な証明書およびキー ファイルが存在していない場合、サーバ アプライアンスがこれらのファイルを生成します。 これらのファイルは、/appliance/ ディレクトリ内で、security.sh スクリプトによって再生成することができます。 どの VPN2 クライアントも、設定する前にそのクライアント用の証明書を生成しておく必要があります。 ユーザは、実行されている VPN2 サーバ アプライアンスへログインし、以下のようにクライアント キー ペアを生成することができます。

grid> comp login VPN2-1:main.VPN2

CentOS release 6 (Final)

[VPN-1:main.VPN ~]# /appliance/security.sh generate_client

Generated client SSL cerfiticate and key file.

==============================================

These files, with CA certificate file, should be copied to VPN2 server into

/client/ subdirectory of data volume or fs-mounted volume.

Path to client files (client.829de5afcac564b3) should be specified in auth_path property.

Location of files:

client certificate: /mnt/fs/server/client.829de5afcac564b3.crt

client key file: /mnt/fs/server/client.829de5afcac564b3.key

CA certificate file located at /mnt/fs/server/ca.crt

クライアント証明書およびキーファイルは、データ ストアの /client/ サブディレクトリへのクライアント VPN2 アプライアンスにコピーする必要があります。また、auth_path を適切な値に設定する必要があります(この場合は client.829de5afcac564b3)。 VPN2 サーバ(/mnt/fs/server/ca.crt)からの CA 証明書は、クライアント アプライアンス上の /client/ サブディレクトリにコピーし、「ca.crt」と命名する必要があります。 すべてのクライアント VPN2 アプライアンスに、それぞれの証明書が必要です。

サーバ VPN2 アプライアンスでは、in 端子上で受信したトラフィックが復号化され、tcp_ports、udp_ports、aux_protocols プロパティによってフィルタ処理された後、srv 端子に転送されます。

クライアント VPN2 アプライアンスでは、clt 端子上で受信したすべてのトラフィックが暗号化され、remote_host プロパティで指定されたリモート VPN2 サーバに転送されます。

サーバ側で設定する必要があるプロパティは、mode、tunnel、allowed_hosts、tcp_ports、udp_ports、aux_protocols です。

クライアント側で設定する必要があるプロパティは、mode、tunnel、remote_host、auth_path です。

共有秘密ファイル

このモードは、一度に 1 つのクライアントにだけ VPN2 サーバへのアクセスを許可する「単一サーバと単一クライアント」のシナリオのみをサポートします。 データ ストアが必要です(データ ボリュームか NAS アプライアンスのいずれかが fs 端子に接続されています)。 このモードは IPv4 と IPv6 の両方で動作します。

起動時に共有秘密ファイル /server/secret.key が存在していない場合、サーバ アプライアンスがこのファイルを生成します。 このファイルは、/appliance/ ディレクトリ内で、security.sh スクリプトによって再生成することができます。 どの VPN2 クライアントを設定する前にも、この共有秘密ファイルを /client/ サブディレクトリ内のデータ ストアにコピーする必要があります。 共有秘密ファイルを新規に生成するには、実行する VPN2 サーバ アプライアンスにログインし、以下のコマンドを発行します。

[VPN2-1:main.VPN2 server]# /appliance/security.sh generate_secret

Generated OpenVPN shared secrets file.

======================================

This file should be copied to VPN2 server into /server/ subdirectory of data volume or fs-mounted volume,

and to the VPN2 client into /client/ subdirectory of data volume or fs-mounted volume.

Path to it should be specified in auth_path property of the VPN2 client.

Location of file: /mnt/fs/server/secret.key

古い秘密ファイルがある場合、新規に生成された秘密ファイルが古いファイルを上書きします。 この共有秘密ファイル /mnt/fs/server/secret.key は、データ ストアの /client/ サブディレクトリ内のクライアント VPN2 アプライアンスにコピーする必要があります。また、auth_path プロパティに適切な値(この場合は secret.key)を設定します。 複数のクライアント VPN2 アプライアンスを設定できますが、接続できるのは常に 1 つのみです。

サーバ VPN2 アプライアンスでは、in 端子上で受信したトラフィックが復号化され、tcp_ports、udp_ports、aux_protocols プロパティによってフィルタ処理された後、srv 端子に転送されます。

クライアント VPN2 アプライアンスでは、clt 端子上で受信したすべてのトラフィックが暗号化され、remote_host プロパティで指定されたリモート VPN2 サーバに転送されます。

サーバ側で設定する必要があるプロパティは、mode、tunnel、allowed_hosts、tcp_ports、udp_ports、aux_protocols です。

クライアント側で設定する必要があるプロパティは、mode、tunnel、remote_host、auth_path です。

SSH キー

このモードは、複数の場所から VPN2 サーバへのアクセスを許可する「単一サーバと複数クライアント」のシナリオをサポートします。 データ ストアが必要です(データ ボリュームか NAS アプライアンスのいずれかが fs 端子に接続されています)。 ssh トンネルを介してトンネルできるのは tcp トラフィックのみです。したがって、サーバ側では tcp_ports プロパティのみが使用されます。 ポート範囲はサポートしていません。転送するすべてのポートは、ssh_ports のクライアント側プロパティで明示的に指定する必要があります。 このモードは IPv4 と IPv6 の両方で動作します。

VPN2 サーバは、起動時にデフォルトの ssh キーペアを生成します。デフォルト キーが作成される場所は、サーバ キー(公開キー)が server/ssh-server.pub、クライアント キー(秘密キー)が server/ssh-client.key です。追加のキーは、security.sh スクリプトを使用して手動で生成できます。

[VPN2-1:main.VPN2 ~]# /appliance/security.sh generate_ssh

Generated SSH keypair.

======================

Public key should be copied to VPN2 server into /server/ subdirectory of data volume or fs-mounted volume.

Private key should be copied to VPN2 client into /client/ subdirectory of data volume or fs-mounted volume.

Path to key files should be specified in auth_path property on both VPN2 client and server.

Location of files:

Public key: /mnt/fs/server/ssh.11179ebbfa3f6852.pub

Private key: /mnt/fs/server/ssh.11179ebbfa3f6852.key

公開キーは VPN2 サーバの /server/ サブディレクトリにコピーし、秘密キーはクライアントの /client/ サブディレクトリにコピーします。 auth_path プロパティは、クライアントとサーバの両方で設定する必要があります。 auth_path がサーバ上で空の場合、デフォルトの SSH キーが使用されます。

サーバ VPN2 アプライアンスでは、in 端子上で受信したトラフィックが復号化され、ssh_ports プロパティによってフィルタ処理された後、srv 端子に転送されます。 tcp ポート転送のみがサポートされています。 auth_path プロパティは、使用する SSH 公開キーを定義します。 アプライアンスがクライアント モードとサーバ モードの両方で動作しているとき、公開キーと秘密キーはどちらも同じ名前に命名し、/server/ および /client/ サブディレクトリに置く必要があります。 ssh_ports プロパティは同様に、サーバとクライアントの両方で設定する必要があります。

クライアント VPN2 アプライアンスでは、clt 端子上で受信したすべてのトラフィックが暗号化され、remote_host プロパティで指定されたリモート VPN2 サーバに転送されます。

サーバ側で設定する必要があるプロパティは、mode、tunnel、allowed_hosts、auth_path、tcp_ports です。

クライアント側で設定する必要があるプロパティは、mode、tunnel、remote_host、auth_path、ssh_ports です。

注: SSH サーバ - サーバ モードについて。 2 つの VPN2 アプライアンスを両方のモードで設定し、互いに接続することができます。 このモードを使用するには、特別な方法でアプライアンスを設定する必要があります。

VPN21 と VPN22 という名前の 2 つのアプライアンスがあると仮定します。

IPSec 証明書

このモードは、複数の場所から VPN2 サーバへのアクセスを許可する「単一サーバと複数クライアント」のシナリオをサポートします。 データ ストアが必要です(データ ボリュームか NAS アプライアンスのいずれかが fs 端子に接続されています)。 このモードは IPv4 のみで動作します。

起動時に、必要な証明書およびキー ファイルが存在していない場合、サーバ アプライアンスがこれらのファイルを生成します。 これらのファイルは、/appliance/ ディレクトリ内で、security.sh スクリプトによって再生成することができます。 どの VPN2 クライアントも、設定する前にそのクライアント用の証明書を生成しておく必要があります。 ユーザは、実行されている VPN2 サーバ アプライアンスへログインし、以下のようにクライアント キー ペアを生成することができます。

grid> comp login VPN2-1:main.VPN2

CentOS release 6 (Final)

[VPN2-1:main.VPN2 ~]# /appliance/security.sh generate_client

Generated client SSL cerfiticate and key file.

==============================================

These files, with CA certificate file, should be copied to VPN2 server into

/client/ subdirectory of data volume or fs-mounted volume.

Path to client files (client.829de5afcac564b3) should be specified in auth_path property.

Location of files:

client certificate: /mnt/fs/server/client.829de5afcac564b3.crt

client key file: /mnt/fs/server/client.829de5afcac564b3.key

CA certificate file located at /mnt/fs/server/ca.crt

クライアント証明書およびキーファイルは、データ ストアの /client/ サブディレクトリへのクライアント VPN2 アプライアンスにコピーする必要があります。また、auth_path を適切な値に設定する必要があります(この場合は client.829de5afcac564b3)。 VPN2 サーバ(/mnt/fs/server/ca.crt)からの CA 証明書は、クライアント アプライアンス上の /client/ サブディレクトリにコピーし、「ca.crt」と命名する必要があります。 すべてのクライアント VPN2 アプライアンスに、それぞれの証明書が必要です。

重要: VPN2 が both モードで使用される場合、例外が存在します。 この場合、クライアントとサーバのすべての証明書は、同じ VPN2 インスタンスによって生成し、他のインスタンスへの ca.crt 証明書と共に生成する必要があります。

サーバ VPN2 アプライアンスでは、in 端子上で受信したトラフィックが復号化され、tcp_ports、udp_ports、aux_protocols プロパティによってフィルタ処理された後、srv 端子に転送されます。

クライアント VPN2 アプライアンスでは、clt 端子上で受信したすべてのトラフィックが暗号化され、remote_host プロパティで指定されたリモート VPN2 サーバに転送されます。

サーバ側で設定する必要があるプロパティは、mode、tunnel、allowed_hosts、tcp_ports、udp_ports、aux_protocols です。

クライアント側で設定する必要があるプロパティは、mode、tunnel、remote_host、auth_path です。

|

Copyright © 2013 CA.

All rights reserved.

|

|