Visualizza il video introduttivo

Visualizza il video sui componenti

Ultima versione: 4.1.2-1

|

In breve |

|

|

Catalogo |

Sistema |

|

Categoria |

Gateway |

|

Volumi dell'utente |

no |

|

Num. minimo memoria |

96 MB |

|

OS |

Linux |

|

Vincoli |

no |

NET è un gateway di output che consente l'accesso in uscita a una rete esterna all'applicazione. NET accetta il traffico dall'applicazione sul suo terminale e lo inoltra mediante l'interfaccia esterna alla rete esterna (ad esempio, Internet).

NET ha un firewall che autorizza soltanto il traffico in uscita (connessioni e datagrammi); fa cadere il traffico in entrata che non è per un connection già stabilito o si riferiva a una richiesta di datagramma. NET può essere configurato per restringere ulteriormente la serie di indirizzi IP che lo possono attraversare.

NET serve come gateway di rete predefinito e come server DNS per la(e) appliance connesse al suo terminale IN.

Importante: Soltanto i terminali di output del gateway dovrebbero essere connessi al terminale IN di NET.

NET permette di accedere ai servizi esterni a un'applicazione i cui nomi host sono determinati al runtime (ad esempio, gli indirizzi di server di posta elettronica ottenuti dai record di MX DNS o i bots dei motori di ricerca che devono attraversare il Web).

|

Risorsa |

Minimo |

Massimo |

Predefinito |

|

CPU |

0.05 |

4 |

0.05 |

|

Memoria |

96 MB |

2 GB |

96 MB |

|

Larghezza di banda |

1 Mbps |

2000 Mbps |

200 Mbps |

|

Nome |

Dir |

Protocol |

Description |

|

in |

in |

Qualsiasi |

Accetta tutto il traffico in entrata |

|

mon |

out |

CCE |

Output per le statistiche di utilizzo delle risorse e delle prestazioni |

L'interfaccia esterna è abilitata. Serve per il traffico in uscita. Le sue impostazioni di rete sono configurate mediante le proprietà.

L'interfaccia predefinita è abilitata. Serve per la manutenzione (connessioni SSH in entrata).

|

Nome di proprietà |

Tipo |

Description |

|

ip_addr |

ip_owned |

Definisce l'indirizzo di IP dell'interfaccia esterna del gateway. Questa proprietà è obbligatoria. |

|

maschera di rete |

Indirizzo IP |

Definisce la maschera di rete dell'interfaccia esterna. Questa proprietà è obbligatoria. |

|

gateway |

Indirizzo IP |

Definisce il gateway di rete di IP predefinito (router) per l'interfaccia esterna. Se lasciati vuoti, solamente gli host sullo stesso subnet di ip_addr/netmask saranno accessibili. |

|

dns1 |

Indirizzo IP |

Definisce il server DNS primario cui NET inoltrerà le richieste DNS. Se lasciato vuoto, NET utilizzerà i server DNS principali. |

|

dns2 |

Indirizzo IP |

Definisce il server di backup DNS cui NET inoltrerà le richieste DNS se il primario non è disponibile. Se lasciato vuoto, NET utilizzerà i server DNS di backup. |

|

allowed_hosts |

Stringa |

Elenco di host e/o subnet accessibili attraverso NET. Separare le voci usando spazi o virgole. Esempio di formato supportato: 192.168.1.2 192.168.1.0/24 192.168.2.0/255.255.255.0. Predefinito: 0.0.0.0/0 (tutto permesso) |

|

denied_hosts |

Stringa |

Elenco di host e/o subnet cui verrà negato l'accesso. Il formato è lo stesso di allowed_hosts. Impostazione predefinita: (vuoto) (nessun elemento negato) |

I seguenti messaggi possono apparire nei file di log e nel log di sistema del controller di griglia quando l'appliance non riesce ad avviarsi:

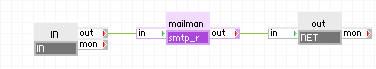

Il seguente diagramma mostra un uso tipico di NET di una semplice applicazione di server di posta elettronica che accede a Internet per l'inoltro della posta usando NET:

Riepilogo di parti

IN trasmette le connessioni in entrata al server di postino. Il postino serve la richiesta di posta e invia la posta in uscita attraverso il gateway NET. Il messaggio è inviato in due fasi per ciascun messaggio: prima, viene inviata una richiesta DNS al server di posta di destinazione e dopo il messaggio è inviato a quel server. Il gateway NET inoltra la richiesta del DNS dal server postino al server DNS specificato ed esegue la connessione al server di posta di destinazione.

L'appliance di SMTP dell'esempio di sopra non è inclusa in CA AppLogic®.

Le sezioni di seguito descrivono la configurazione di NET in molti scenari di utilizzo tipici.

In questa modalità, NET è configurato in modo molto simile a un gateway di rete regolare (ad esempio, per la connessione a una LAN a Internet usando ISP).

Esempio:

|

Nome di proprietà |

Valore |

Description |

|

ip_addr |

192.168.1.12 |

Indirizzo IP per l'interfaccia esterna |

|

maschera di rete |

255.255.255.0 |

Maschera di rete per l'interfaccia esterna. |

|

gateway |

192.168.1.1 |

Gateway per l'interfaccia esterna. |

|

dns1 |

192.168.1.2 |

Server DNS primario. |

|

dns2 |

192.168.2.1 |

Server di backup DNS. |

Nota: molte aziende dispongono di domini interni che è possibile risolvere soltanto mediante i loro server DNS privati (ad esempio, .local o .localdomain). Per utilizzare tali domini, configurare le proprietà di dns1 e dns2 in modo che puntino ai server DNS privati. Consultare anche le possibili restrizioni di host di seguito.

In questa modalità, NET non deve specificare i server DNS e usa un set di server principali Internet preconfigurati.

Esempio:

|

Nome di proprietà |

Valore |

Description |

|

ip_addr |

192.168.1.12 |

Indirizzo IP per l'interfaccia esterna |

|

maschera di rete |

255.255.255.0 |

Maschera di rete per l'interfaccia esterna. |

|

gateway |

192.168.1.1 |

Gateway per l'interfaccia esterna. |

Importante: In questa modalità, NET deve accedere ai server DNS principali (altrimenti NET non risolverà alcuna query di DNS). È necessario specificare la proprietà di gateway.

In questa modalità, NET può accedere soltanto alle reti specificate, permettendo e negando host e subnet specifiche.

Esempio:

|

Nome di proprietà |

Valore |

Description |

|

ip_addr |

192.168.1.12 |

Indirizzo IP per l'interfaccia esterna |

|

maschera di rete |

255.255.255.0 |

Maschera di rete per l'interfaccia esterna. |

|

gateway |

192.168.1.1 |

Gateway per l'interfaccia esterna. |

|

dns1 |

192.168.1.2 |

Server DNS primario. |

|

dns2 |

192.168.2.1 |

Server di backup DNS. |

|

allowed_hosts |

192.168.1.0/24 192.168.2.0/24 |

Subnet autorizzate. |

|

denied_hosts |

192.168.1.4 192.168.2.4 |

Questi indirizzi IP non saranno raggiungibili. |

Importante: In questa modalità, i server DNS devono rientrare nel set di host autorizzati.

In generale, l'unico tipo di terminale di output che dovrebbe essere connesso a NET nel terminale IN è un output di gateway. Questi output differiscono da quelli regolari perché fungono da gateway predefiniti per le loro appliance, permettendo la connessione a host multipli (al contrario dell'accesso a host unico fornito dagli output regolari). Gli output di gateway sono mostrati visivamente da un quadrato blu a forma di terminale, mentre gli output regolari sono indicati da frecce rosse.

Note:

NET usa i seguenti pacchetti Open Source di terze parti oltre ai pacchetti Open Source di terze parti usati dalla loro classe di base LUX6.

|

Software |

Versione |

Modificato |

License |

note |

|

bind |

9.8.2-0.10.rc1.el6_3.2 |

No |

ISC license |

pagina di download |

|

bind-libs |

9.8.2-0.10.rc1.el6_3.2 |

No |

ISC license |

pagina di download |

|

iptables |

1.4.7-5.1.el6_2 |

No |

GPLv2 |

pagina iniziale |

|

audit-libs |

2.2-2 |

No |

GPLv2 |

N/A |

|

audit-libs-python |

2.2-2 |

No |

GPLv2 |

N/A |

|

dbus |

1.2.24-5.el6_1 |

No |

AFLv2.1 |

N/A |

|

dbus-libs |

1.2.24-5.el6_1 |

No |

GPLv2 |

N/A |

|

libselinux |

2.0.94-5.3 |

No |

Dominio pubblico |

N/A |

|

libselinux-python |

2.0.94-5.3 |

No |

Dominio pubblico |

N/A |

|

libselinux-utils |

2.0.94-5.3 |

No |

Dominio pubblico |

N/A |

|

libsemanage |

2.0.43-4.1 |

No |

GPLv2 |

N/A |

|

libsepol |

2.0.41-4 |

No |

LGPLv2.1 |

N/A |

|

policycoreutils |

2.0.83-19.24 |

No |

GPLv2 |

N/A |

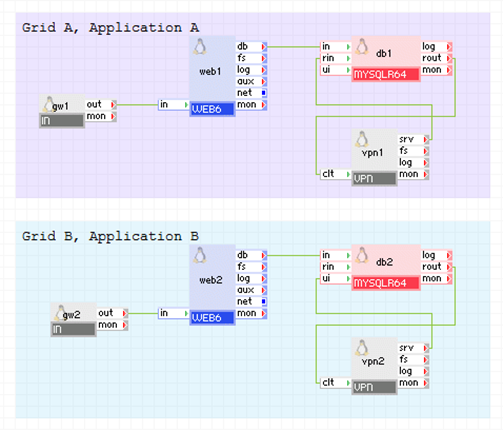

Il seguente diagramma illustra un esempio di come è possibile fornire dei tunnel IPv6 VPN sicuri per la replica di MySQL:

Qui sono usate le stesse due applicazioni dell'esempio precedente, ma sulla rete di IPv6.

vpn1 e vpn2 sono configurati con indirizzo IP instradabile sulle loro interfacce esterne. vpn1 è configurato per stabilire un tunnel a vpn2, e viceversa.

db1 da Griglia A invia traffico a vpn1 per la replica, dove è codificato ed è trasmesso a vpn2 che decifra il traffico e lo invia al terminale rin di db2 sulla Griglia B. Analogamente, la replica da db2 sulla Griglia B a db1 sulla Griglia A si comporta allo stesso modo.

vpn1:

|

Nome di proprietà |

Valore |

note |

|

ipv6_addr |

fc00:1111:1111::10/64 |

Indirizzo assegnato all'interfaccia esterna. |

|

ipv6_gateway |

fc00:1111:1111::99 |

Indirizzo di gateway. |

|

modalità |

entrambi |

Agisce come server e client, permettendo la replica a doppio senso. |

|

tunnel |

codice ssh |

Utilizzo dei file di codice SSH. |

|

auth_path |

"/keys/vpn21.ssh.key" |

Percorso al file di codice SSH. |

|

remote_host |

fc00:1111:2222::10 |

Indirizzo assegnato all'interfaccia esterna di vpn2. |

|

tcp_ports |

3306,22 |

Porta predefinita per il server MySQL e SSH. |

|

ssh_ports |

3306,22 |

Porta predefinita per il server MySQL e SSH. |

vpn2:

|

Nome di proprietà |

Valore |

note |

|

ipv6_addr |

fc00:1111:2222::10/64 |

Indirizzo assegnato all'interfaccia esterna. |

|

ipv6_gateway |

fc00:1111:2222::99 |

Indirizzo di gateway. |

|

modalità |

entrambi |

Agisce come server e client, permettendo la replica a doppio senso. |

|

tunnel |

codice ssh |

Utilizzo dei file di codice SSH. |

|

auth_path |

"/keys/vpn21.ssh.key" |

Percorso al file di codice SSH. |

|

remote_host |

fc00:1111:1111::10 |

Indirizzo assegnato all'interfaccia esterna di vpn1. |

|

tcp_ports |

3306,22 |

Porta predefinita per il server MySQL e SSH. |

|

ssh_ports |

3306,22 |

Porta predefinita per il server MySQL e SSH. |

|

Copyright © 2013 CA.

Tutti i diritti riservati.

|

|