Voir la vidéo de démarrage rapide

Dernière version : 4.1.2-1

|

Aperçu rapide |

|

|

Catalogue |

System (Système) |

|

Catégorie |

Passerelles |

|

Volumes d'utilisateur |

non |

|

Min. mémoire |

96 Mo |

|

SE |

Linux |

|

Contraintes |

non |

NET est une passerelle de sortie qui fournit un accès à la sortie vers un réseau situé à l'extérieur d'une application. NET accepte le trafic de l'application sur son terminal in et le transfère au réseau externe via son interface externe (par exemple, Internet).

NET dispose d'un pare-feu qui autorise uniquement le trafic sortant (connexions et datagrammes). Il n'achemine pas le trafic entrant qui n'est pas destiné à une connexion déjà établie ou relatif à une demande de datagramme. NET peut être configuré pour limiter davantage l'ensemble d'adresses IP autorisées à y accéder.

NET fait office de passerelle réseau par défaut et de serveur DNS pour les appliances connectées à son terminal in.

Important : Seuls les terminaux de sortie de la passerelle doivent être reliés au terminal in de NET.

NET permet d'accéder à des services en dehors d'une application dont les noms d'hôte sont déterminés au moment de l'exécution (par exemple, des adresses de serveur de messagerie obtenues à partir d'enregistrements DNS MX ou de robots de moteur de recherche devant parcourir Internet).

|

Ressource |

Minimum |

Maximum |

Valeur par défaut |

|

UC |

0.05 |

4 |

0.05 |

|

Mémoire |

96 Mo |

2 Go |

96 Mo |

|

Bande passante |

1 Mbit/s |

2000 Mbits/s |

200 Mbits/s |

|

Nom |

Dir. |

Protocole |

Description |

|

in |

in |

Indifférent |

Accepte tout trafic entrant. |

|

MON |

sortie |

CCE |

Sortie pour les statistiques de performances et d'utilisation des ressources. |

L'interface externe est activée. Elle est utilisée pour le trafic sortant. Ses paramètres réseau sont configurés à l'aide des propriétés.

L'interface par défaut est activée. Elle est utilisée pour la maintenance (connexions SSH entrantes).

|

Nom de propriété |

Type |

Description |

|

ip_addr |

ip_owned |

Définit l'adresse IP de l'interface externe de la passerelle. Cette propriété est obligatoire. |

|

netmask |

Adresse IP |

Définit le masque de réseau de l'interface externe. Cette propriété est obligatoire. |

|

gateway |

Adresse IP |

Définit la passerelle de réseau IP par défaut (routeur) pour l'interface externe. Si le champ reste vide, seuls les hôtes figurant sur le même sous-réseau que ip_addr/netmask sont accessibles. |

|

dns1 |

Adresse IP |

Définit le serveur DNS principal sur lequel NET envoie les requêtes DNS. Si le champ est laissé vide, NET utilise les serveurs DNS racines. |

|

dns2 |

Adresse IP |

Définit le serveur DNS de sauvegarde sur lequel NET envoie des requêtes DNS en cas d'insdisponibilité du serveur principal. Si le champ est laissé vide, NET n'utilise pas de serveur DNS de sauvegarde. |

|

allowed_hosts |

Chaîne |

Liste d'hôtes et/ou de sous-réseaux accessibles via NET. Séparez plusieurs entrées à l'aide d'espaces ou de virgules. Exemple de format pris en charge : 192.168.1.2 192.168.1.0/24 192.168.2.0/255.255.255.0. Valeur par défaut : 0.0.0.0/0 (tout autorisé) |

|

denied_hosts |

Chaîne |

Liste d'hôtes et/ou de sous-réseaux auxquels l'accès sera refusé. Le format est le même que pour allowed_hosts. Valeur par défaut : vide (none interdit). |

Les messages suivants peuvent s'afficher dans le fichier journal de l'appliance ou dans le journal système du contrôleur de grille lorsque l'appliance ne parvient pas à démarrer :

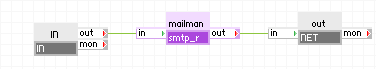

Le diagramme suivant affiche une utilisation standard de NET pour une application de serveur de messagerie simple qui accède à Internet pour transférer du courrier à l'aide de NET.

Récapitulatif des parties

in transfère les connexions entrantes au serveur mailman. Mailman traite la requête de messagerie et envoie le courrier sortant via la passerelle net. Pour chaque message, le courrier est envoyé en deux étapes : d'abord, l'envoi d'une requête DNS au serveur de messagerie cible, puis l'envoi du message à ce serveur. La passerelle net envoie la requête DNS du serveur mailman au serveur DNS spécifié et établit la connexion avec le serveur de messagerie cible.

L'appliance smtp affichée dans l'exemple susmentionné n'est pas livrée avec CA AppLogic®.

Les sections suivantes décrivent la configuration de NET dans plusieurs cas d'utilisation standard.

Dans ce mode, NET est configuré d'une façon très similaire à une passerelle réseau standard (par exemple, pour la connexion d'un réseau LAN à Internet à l'aide d'ISP).

Exemple :

|

Nom de propriété |

Value (Valeur) |

Description |

|

ip_addr |

192.168.1.12 |

Adresse IP de l'interface externe. |

|

netmask |

255.255.255.0 |

Masque de réseau pour l'interface externe. |

|

gateway |

192.168.1.1 |

Passerelle de l'interface externe. |

|

dns1 |

192.168.1.2 |

Serveur DNS principal. |

|

dns2 |

192.168.2.1 |

Serveur DNS de sauvegarde. |

Remarque : Beaucoup de sociétés ont des domaines internes qui ne peuvent être résolus que via leurs serveurs DNS privés (par exemple, .local ou .localdomain). Pour utiliser ces domaines, configurez les propriétés dns1 et dns2 afin de les faire pointer vers ces serveurs DNS privés. Reportez-vous également à la fonctionnalité de restrictions d'hôtes ci-dessous.

Dans ce mode, NET ne nécessite aucun serveur DNS spécifique et utilise un ensemble de serveurs racines Internet préconfigurés.

Exemple :

|

Nom de propriété |

Value (Valeur) |

Description |

|

ip_addr |

192.168.1.12 |

Adresse IP de l'interface externe. |

|

netmask |

255.255.255.0 |

Masque de réseau pour l'interface externe. |

|

gateway |

192.168.1.1 |

Passerelle de l'interface externe. |

Important : Dans ce mode, NET doit accéder aux serveurs DNS racines (faute de quoi il fait échouer toutes les requêtes DNS). La propriété gateway doit être spécifiée.

Dans ce mode, NET est limité à l'accès de certains réseaux, en autorisant et en refusant certains hôtes et sous-réseaux.

Exemple :

|

Nom de propriété |

Value (Valeur) |

Description |

|

ip_addr |

192.168.1.12 |

Adresse IP de l'interface externe. |

|

netmask |

255.255.255.0 |

Masque de réseau pour l'interface externe. |

|

gateway |

192.168.1.1 |

Passerelle de l'interface externe. |

|

dns1 |

192.168.1.2 |

Serveur DNS principal. |

|

dns2 |

192.168.2.1 |

Serveur DNS de sauvegarde. |

|

allowed_hosts |

192.168.1.0/24 192.168.2.0/24 |

Sous-réseaux autorisés. |

|

denied_hosts |

192.168.1.4 192.168.2.4 |

Ces adresses IP ne seront pas accessibles. |

Important : Dans ce mode, les serveurs DNS doivent figurer dans l'ensemble des hôtes autorisés.

En général, le seul type de terminal de sortie qui devrait être connecté au terminal in de NET est une sortie de passerelle. Ces sorties diffèrent des sorties standard en agissant comme des passerelles par défaut pour leurs appliances, en permettant des connexions à plusieurs hôtes (par opposition à l'accès hôte unique fourni par les sorties standard). Les sorties de passerelle sont représentées par un carré bleu dans la forme du terminal, tandis que les sorties standard sont représentées par des flèches rouges.

Remarques :

NET utilise les packages Open Source tiers suivants en plus des packages Open Source tiers utilisés par sa classe de base LUX6.

|

Logiciel |

Version |

Modifié |

Licence |

Notes |

|

bind |

9.8.2-0.10.rc1.el6_3.2 |

Non |

Licence ISC |

Page de téléchargement |

|

bind-libs |

9.8.2-0.10.rc1.el6_3.2 |

Non |

Licence ISC |

Page de téléchargement |

|

iptables |

1.4.7-5.1.el6_2 |

Non |

GPLv2 |

page d'accueil |

|

audit-libs |

2.2-2 |

Non |

GPLv2 |

N/D |

|

audit-libs-python |

2.2-2 |

Non |

GPLv2 |

N/D |

|

dbus |

1.2.24-5.el6_1 |

Non |

AFLv2.1 |

N/D |

|

dbus-libs |

1.2.24-5.el6_1 |

Non |

GPLv2 |

N/D |

|

libselinux |

2.0.94-5.3 |

Non |

Domaine public |

N/D |

|

libselinux-python |

2.0.94-5.3 |

Non |

Domaine public |

N/D |

|

libselinux-utils |

2.0.94-5.3 |

Non |

Domaine public |

N/D |

|

libsemanage |

2.0.43-4.1 |

Non |

GPLv2 |

N/D |

|

libsepol |

2.0.41-4 |

Non |

LGPLv2.1 |

N/D |

|

policycoreutils |

2.0.83-19.24 |

Non |

GPLv2 |

N/D |

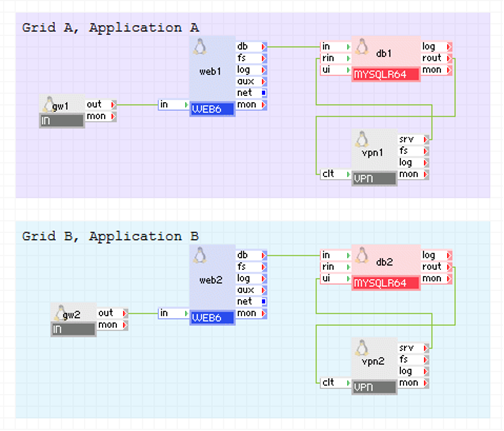

Le diagramme suivant fournit un exemple de la façon dont vous pouvez fournir des tunnels VPN IPv6 sécurisés pour la réplication MySQL :

Les deux applications de l'exemple précédent sont de nouveau utilisées, mais elles s'exécutent cette fois sur le réseau IPv6.

vpn1 et vpn2 sont configurés avec l'adresse IP routable sur leurs interfaces externes. vpn1 est configuré pour établir un tunnel vers vpn2 et inversement.

db1 de la grille A envoie le trafic vers vpn1 à des fins de réplication. A cet emplacement, il est chiffré et transmis à vpn2 qui déchiffre le trafic et l'envoie au terminal rin de db2 sur la grille B. La réplication de db2 sur la grille B vers db1 sur la grille A se comporte de la même manière.

vpn1 :

|

Nom de propriété |

Valeur |

Notes |

|

ipv6_addr |

fc00:1111:1111::10/64 |

Adresse affectée à l'interface externe. |

|

ipv6_gateway |

fc00:1111:1111::99 |

Adresse de passerelle. |

|

mode |

both |

Fait office à la fois de serveur et de client. Autorise une réplication bidirectionnelle. |

|

tunnel |

Clé SSH |

Utilisation des fichiers de clé SSH. |

|

auth_path |

"/keys/vpn21.ssh.key" |

Chemin d'accès au fichier de clé SSH. |

|

remote_host |

fc00:1111:2222::10 |

Adresse affectée à l'interface externe de vpn2. |

|

tcp_ports |

3306,22 |

Port par défaut pour le serveur MySQL et SSH. |

|

ssh_ports |

3306,22 |

Port par défaut pour le serveur MySQL et SSH. |

vpn2 :

|

Nom de propriété |

Valeur |

Notes |

|

ipv6_addr |

fc00:1111:2222::10/64 |

Adresse affectée à l'interface externe. |

|

ipv6_gateway |

fc00:1111:2222::99 |

Adresse de passerelle. |

|

mode |

both |

Fait office à la fois de serveur et de client. Autorise une réplication bidirectionnelle. |

|

tunnel |

Clé SSH |

Utilisation des fichiers de clé SSH. |

|

auth_path |

"/keys/vpn21.ssh.key" |

Chemin d'accès au fichier de clé SSH. |

|

remote_host |

fc00:1111:1111::10 |

Adresse affectée à l'interface externe de vpn1. |

|

tcp_ports |

3306,22 |

Port par défaut pour le serveur MySQL et SSH. |

|

ssh_ports |

3306,22 |

Port par défaut pour le serveur MySQL et SSH. |

|

Copyright © 2013 CA.

Tous droits réservés.

|

|