Voir la vidéo de démarrage rapide

Voir la vidéo de configuration

Dernière version : 4.1.2-1

|

Aperçu rapide |

|

|

Catalogue |

System (Système) |

|

Catégorie |

Passerelles |

|

Volumes d'utilisateur |

non |

|

Min. mémoire |

96 Mo |

|

SE |

Linux |

|

Contraintes |

non |

|

Questions/commentaires

|

Poser une question sur le forum

|

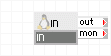

IN est une passerelle d'entrée qui fournit un point d'entrée derrière un pare-feu pour le trafic réseau dans une application.

IN accepte tout le trafic entrant autorisé sur son interface externe et le transfère via son terminal out. IN ne transfère que le trafic explicitement autorisé dans la configuration de ses propriétés de pare-feu et rejette tout trafic non autorisé.

IN prend en charge jusqu'à 4 interfaces d'entrée (combinaisons de protocoles/paires), comme http, ssh, etc. Par défaut, IN autorise uniquement le port TCP 80 (http).

IN est utilisé pour accepter l'ensemble du trafic réseau des applications. Tout le trafic externe doit passer par une passerelle IN pour accéder aux ressources ou services dans une application.

|

Ressource |

Minimum |

Maximum |

Valeur par défaut |

|

UC |

0.05 |

4 |

0.05 |

|

Mémoire |

96 Mo |

2 Go |

96 Mo |

|

Bande passante |

1 Mbit/s |

2 Gbits/s |

200 Mbits/s |

|

Nom |

Dir. |

Protocole |

Description |

|

sortie |

sortie |

Indifférent |

Envoie tout le trafic à l'adresse de destination et réceptionne les réponses. |

|

MON |

sortie |

CCE |

Envoie des statistiques de performances et d'utilisation des ressources. |

L'interface externe est activée. Elle est utilisée pour le trafic entrant. L'interface externe est configurée via les propriétés répertoriées dans les sections suivantes.

L'interface par défaut est activée. Elle est utilisée pour la maintenance (connexions SSH entrantes).

Configuration de base

Le groupe de propriétés suivant définit les paramètres réseau de base pour la passerelle.

|

Nom de propriété |

Type |

Description |

|

ip_addr |

ip_owned |

Définit l'adresse IP de l'interface externe. Cette propriété est obligatoire. |

|

netmask |

Adresse IP |

Définit le masque de réseau de l'interface externe. Cette propriété est obligatoire. |

|

gateway |

Adresse IP |

Définit la passerelle pour l'interface externe. La valeur par défaut est vide (aucune passerelle). |

Configuration du pare-feu

Le groupe de propriétés suivant définit les paramètres de pare-feu pour la passerelle. Deux filtres peuvent être utilisés simultanément : par adresse IP source (allowed_hosts et denied_hosts) et par protocole/port (ifaceX). Vous pouvez configurer jusqu'à quatre paires de protocole/port (interfaces).

|

Nom de propriété |

Type |

Description |

|

allowed_hosts |

Chaîne |

Liste des hôtes et/ou des sous-réseaux autorisés à se connecter. Séparez plusieurs entrées à l'aide d'espaces ou de virgules. Exemple de format pris en charge : 192.168.1.2 192.168.1.0/24 192.168.2.0/255.255.255.0. Valeur par défaut : 0.0.0.0/0 (tout autorisé) |

|

denied_hosts |

Chaîne |

Liste des hôtes et/ou des sous-réseaux qui ne sont pas autorisés à se connecter. Le format est le même que pour allowed_hosts. Valeur par défaut : vide (none interdit). |

|

iface1_protocol |

Chaîne |

Protocole à autorise. Options : none, tcp (valeur par défaut), udp |

|

iface1_port |

Chaîne |

Numéros de port ou plages de ports à autoriser. Accepte une chaîne de valeurs séparées par des espaces ou des virgules. Les plages de port doivent être spécifiées au format port_inférieur:port_supérieur avec deux-points ou un tiret comme séparateur (par exemple, 80,81,82:85 86-90). Valeur par défaut : 80 (http) |

|

iface2_protocol |

Chaîne |

Protocole à autorise. Options : Aucun (valeur par défaut), tcp, udp |

|

iface2_port |

Chaîne |

Numéros de port ou plages de ports à autoriser. Accepte une chaîne de valeurs séparées par des espaces ou des virgules. Les plages de port doivent être spécifiées au format port_inférieur:port_supérieur avec deux-points ou un tiret comme séparateur (par exemple, 80,81,82:85 86-90). Valeur par défaut : 0 (désactivé) |

|

iface3_protocol |

Chaîne |

Protocole à autorise. Options : Aucun (valeur par défaut), tcp, udp |

|

iface3_port |

Chaîne |

Numéros de port ou plages de ports à autoriser. Accepte une chaîne de valeurs séparées par des espaces ou des virgules. Les plages de port doivent être spécifiées au format port_inférieur:port_supérieur avec deux-points ou un tiret comme séparateur (par exemple, 80,81,82:85 86-90). Valeur par défaut : 0 (désactivé) |

|

iface4_protocol |

Nombre entier |

Nombre de protocoles IP à autoriser (par exemple, 6 pour TCP, 47 pour GRE). Voir http://www.iana.org/assignments/protocol-numbers Valeur par défaut : 0 (désactivé) |

|

iface4_port |

Chaîne |

Numéros de port ou plages de ports à autoriser. Accepte une chaîne de valeurs séparées par des espaces ou des virgules. Les plages de port doivent être spécifiées au format port_inférieur:port_supérieur avec deux-points ou un tiret comme séparateur (par exemple, 80,81,82:85 86-90). Ce format est utilisé uniquement si le protocole IP sélectionné a des numéros de port (par exemple, udp et tcp) ; il doit être défini sur 0 pour tous les autres protocoles. Si vous définissez cette propriété sur 0 pour les protocoles tcp ou udp, tous les ports sont autorisés. Valeur par défaut : 0 |

Remarques :

Les messages suivants peuvent s'afficher dans le fichier journal de l'appliance ou dans le journal système du contrôleur de grille lorsque l'appliance ne parvient pas à démarrer :

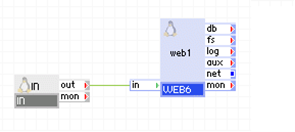

Le diagramme suivant affiche une utilisation standard de IN pour une application de serveur Web simple :

Récapitulatif des parties

in1 accepte les requêtes HTTP sur son interface externe et les transfère à web1 via son terminal out.

Exemple :

|

Nom de propriété |

Valeur |

Notes |

|

ip_addr |

192.168.1.1 |

Adresse IP de l'interface externe |

|

netmask |

255.255.255.0 |

Masque de réseau pour l'interface externe |

|

gateway |

192.168.1.254 |

Passerelle de l'interface externe |

|

iface1_protocol |

tcp |

Autorise le trafic TCP... |

|

iface1_port |

80 |

Uniquement sur le port 80 (http) |

Dans cet exemple, la passerelle est configurée pour autoriser les protocoles HTTP et HTTPS, ainsi que PPTP (utilisé par Microsoft Windows VPN).

Exemple :

|

Nom de propriété |

Value (Valeur) |

Commentaires |

|

ip_addr |

192.168.1.1 |

Adresse IP de l'interface externe |

|

netmask |

255.255.255.0 |

Masque de réseau pour l'interface externe |

|

gateway |

192.168.1.254 |

Passerelle de l'interface externe |

|

iface1_protocol |

tcp |

Autorise le trafic TCP... |

|

iface1_port |

80 |

Sur le port 80 (http) |

|

iface2_protocol |

tcp |

Autorise le trafic TCP... |

|

iface2_port |

443 |

Sur le port 443 (https) |

|

iface3_protocol |

tcp |

Autorise le trafic TCP pour la connexion de contrôle PPTP... |

|

iface3_port |

1723 |

sur le port 1723 (VPN) |

|

iface4_protocol |

47 |

Autorise le trafic GRE pour l'encapsulation PPTP |

|

iface4_port |

0 |

(Non utilisé) |

Dans cet exemple, notez l'utilisation d'iface4 pour le protocole GRE. Vous pouvez compléter iface4 même si les numéros d'interfaces antérieurs ne sont pas complétés.

Si un hôte figure, directement ou en tant que partie d'un sous-réseau, à la fois dans les listes allowed_hosts et denied_hosts, l'accès lui est refusé. IN rejette d'abord tous les hôtes refusés, puis autorise uniquement ceux figurant dans la liste des hôtes autorisés (pratique de sécurité standard).

IN n'est pas utilisé pour accéder aux services externes par l'application. Les applications accèdent aux services externes (trafic sortant) via les passerelles OUT et NET.

iface4_protocol n'a pas été testé avec d'autres protocoles que tcp et udp (en raison du manque d'appliances prenant en charge le protocole GRE ou des protocoles autres que TCP ou UDP).

Logiciels Open Source et tiers utilisés au sein de l'appliance

IN utilise les packages Open Source tiers suivants en plus des packages Open Source tiers utilisés par sa classe de base LUX6.

|

Logiciel |

Version |

Modifié |

Licence |

Notes |

|

iptables |

1.4.7-5.1.el6_2 |

Non |

GPLv2 |

page d'accueil |

|

Copyright © 2013 CA.

Tous droits réservés.

|

|