RBAC est un système de contrôle d'accès de CA AppLogic® qui utilise des rôles. Il permet un contrôle précis des utilisateurs et des actions que ces derniers peuvent effectuer sur certains objets dans une grille. L'objectif principal de RBAC est de permettre à un nombre élevé d'utilisateurs de travailler sur une même grille sans interférer avec le travail des autres utilisateurs. RBAC ne fournit pas d'hébergement multiclient. Par exemple, tous les utilisateurs peuvent afficher la liste de toutes les applications de la même façon que les utilisateurs de système Linux peuvent répertorier les fichiers auxquels ils n'ont pas accès, car les espaces de nom d'objet ne sont pas séparés.

RBAC prend en charge les utilisateurs et les groupes pour l'autorisation d'une action d'utilisateur. Les groupes peuvent inclure comme membres des utilisateurs ou d'autres groupes. Vous pouvez créer des utilisateurs et des groupes spécifiques d'une grille à l'aide de l'interface de ligne de commande de CA AppLogic®. Les informations sur les utilisateurs et les groupes sont conservées dans un service d'annuaire inclus dans le contrôleur de grille.

RBAC prend également en charge l'utilisation facultative d'un service d'annuaire externe tel que Microsoft® Windows® Active Directory®. Dans ce cas, les informations sur les utilisateurs et les groupes sont obtenues à partir du service d'annuaire externe lorsqu'un utilisateur est authentifié à l'aide de ce service.

CA AppLogic® désigne les utilisateurs et les groupes spécifiques d'une grille comme locaux. Les utilisateurs et les groupes maintenus dans un service d'annuaire externe sont qualifiés de globaux. Les services d'annuaire respectifs sont également désignés comme locaux ou globaux. Vous pouvez configurer une grille pour utiliser uniquement des utilisateurs locaux et des groupes, ou pour utiliser des utilisateurs et des groupes aussi bien locaux que globaux.

Les utilisateurs et les groupes peuvent également être qualifiés de principaux. Pour identifier un principal de manière univoque, un identificateur unique ou un ID de principal est affecté à chaque principal. Si le principal est un utilisateur, l'ID de principal est souvent nommé ID d'utilisateur. De même, si le principal est un groupe, l'ID de principal est souvent nommé ID de groupe. Vous pouvez utiliser les ID de principaux pour vérifier la portée du principal, le type et le nom. La portée du principal indique s'il est local ou global. Le type du principal indique s'il s'agit d'un utilisateur ou d'un groupe. Le nom du principal est le nom humain utilisable couramment. Par exemple, l'utilisateur local John est un principal avec une portée locale, de type utilisateur, dont le nom est John.

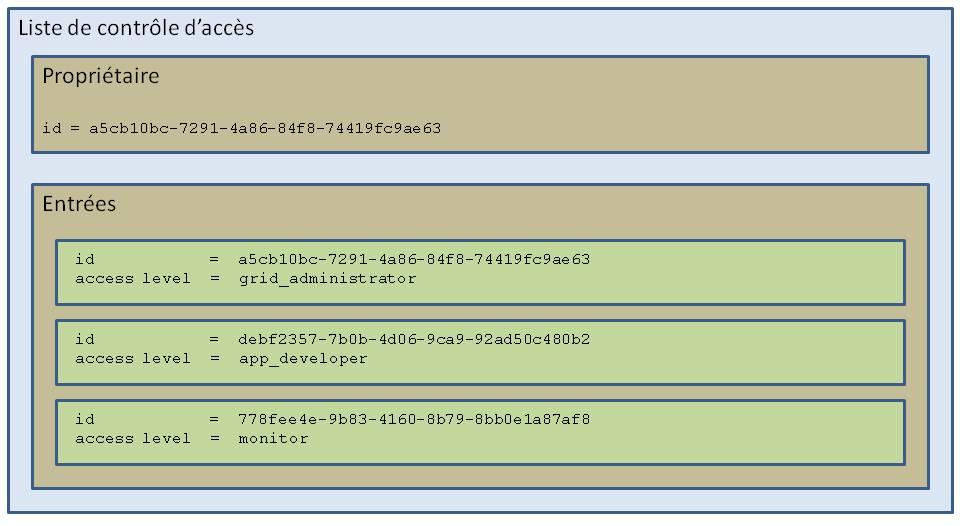

La fonction principale de RBAC est de fournir des autorisations aux utilisateurs. Pour cela, RBAC utilise des listes de contrôle d'accès. Trois types d'objets de grille sont associés à une liste de contrôle d'accès : les applications, les catalogues globaux et la grille. Une liste de contrôle d'accès est composée d'un propriétaire et d'une liste d'entrées. Le propriétaire est un principal et dispose implicitement du droit de modifier la liste. Chaque entrée est composée d'un principal et d'un niveau d'accès contrôlant les droits d'action de ce principal sur l'objet. Un niveau d'accès est un ensemble d'autorisations nommé. Par exemple, l'objet de la grille inclut un niveau d'accès nommé grid_administrator et ce niveau d'accès inclut l'autorisation de se connecter à la grille. Un ID de principal unique représente chaque principal dans une liste de contrôle d'accès.

RBAC n'élimine pas l'accès à une grille pour le responsable de sa maintenance. Les opérations effectuées par un responsable de la maintenance ne sont pas soumises à une autorisation.

Une liste de contrôle d'accès est une liste de tous les droits d'accès relatifs à un objet. Cette liste inclut des niveaux d'autorisation pour des utilisateurs et des groupes. Un utilisateur peut être répertorié en tant qu'individu et en tant que membre d'un ou de plusieurs groupes. Par conséquent, le système évalue chaque entrée de la liste de contrôle d'accès lorsqu'il accorde l'accès à l'objet. Le système accorde à l'utilisateur l'accès au niveau le élevé dont il dispose en tant que membre de groupe ou en tant qu'utilisateur répertorié. Si ce niveau d'accès lui permet d'accéder à l'objet, la vérification de l'autorisation est effectuée.

Le système considère l'appartenance au groupe de façon récursive. Ainsi, un utilisateur est déterminé comme membre d'un groupe dans deux cas.

L'appartenance récursive au groupe s'étend à autant de niveaux de groupes imbriqués définis.

Exemple d'un utilisateur disposant d'accès individuel et de groupe dans une liste de contrôle d'accès à une grille

Jan est un membre du groupe financial_operators dans la liste de contrôle d'accès à la grille. Le niveau d'accès grid_user est affecté à ce groupe sur l'objet de grille. Ce niveau d'accès inclut l'autorisation de provisionner des applications, mais il n'inclut pas l'autorisation de créer un utilisateur local.

Jan figure également dans une entrée individuelle de la liste de contrôle d'accès à la grille. Le niveau d'accès grid_administrator est affecté à cette entrée individuelle sur l'objet de grille. Ce niveau d'accès inclut l'autorisation de créer un utilisateur local, mais n'inclut pas l'autorisation de provisionner des applications.

Jan se connecte à la grille. Dans la même session, Jan veut créer un utilisateur local et provisionner une application. La vérification d'autorisation permet à Jan d'effectuer les deux actions. En effet, l'appartenance au groupe autorise Jan à provisionner une application et l'entrée individuelle de la liste de contrôle d'accès l'autorise à créer un utilisateur local.

Exemple : Appartenance récursive au groupe

Robin veut supprimer un utilisateur local de la grille. Seuls les membres du groupe grid_administrators sont autorisés à supprimer des utilisateurs locaux. Robin n'est pas répertorié en tant que membre du groupe grid_administrators. Toutefois, il appartient au groupe al_senior_admins, qui est répertorié en tant que membre du groupe grid_administrators. Par conséquent, le système considère Robin comme membre du groupe grid_administrators et reçoit l'autorisation de supprimer un utilisateur local.

|

Copyright © 2013 CA.

Tous droits réservés.

|

|