Última versión: 1.0.0-1

|

Vista rápida |

|

|

Catálogo |

Sistema |

|

Categoría |

Puertas de enlace |

|

Volúmenes de usuario |

yes |

|

Memoria mín. |

192 MB |

|

SO |

Linux |

|

Restricciones |

no |

|

Preguntas o comentarios |

|

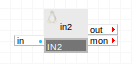

IN2 es una puerta de enlace de entrada que proporciona un punto de entrada de cortafuegos para el tráfico de red en una aplicación.

IN2 acepta todo el tráfico de entrada permitido en la interfaz externa y lo transfiere a través del terminal out. IN2 envía solamente el tráfico permitido explícitamente mediante la configuración de las propiedades del cortafuegos. IN2 prescinde de todo el tráfico descartado.

IN2 es compatible con hasta cuatro interfaces de entrada (combinaciones de protocolo/par), como http y ssh. De forma predeterminada, IN2 permite solamente el puerto de TCP 80 (http).

Se utiliza IN2 para aceptar todo el tráfico de red para las aplicaciones. Todo el tráfico externo debe pasar por una puerta de enlace de IN2 para acceder a los recursos o servicios de una aplicación.

Recursos

|

Recurso |

Mínimo |

Máximo |

Predeterminado |

|

CPU |

0.05 |

4 |

0.05 |

|

Memoria |

96 MB |

2 GB |

96 MB |

|

Ancho de banda |

1 Mbps |

2 Gbps |

200 Mbps |

Terminales

|

Nombre |

Dirección |

Protocolo |

Descripción |

|

in |

in |

Cualquiera |

Recibe todo el tráfico de entrada para las IP asignadas. |

|

Saliente |

Saliente |

Cualquiera |

Envía todo el tráfico a la dirección de destino y recibe las respuestas. |

|

mon |

Saliente |

CCE |

Envía estadísticas sobre uso de recursos y rendimiento. |

El terminal in se utiliza para el tráfico de entrada. Este terminal se configura mediante la ficha Interfaces del editor de configuración de la aplicación.

La interfaz predeterminada está activada. Se utiliza para el mantenimiento (conexiones SSH entrantes).

Volúmenes de usuario

Ninguno

Configuración de cortafuegos

El siguiente grupo de propiedad define los valores de configuración de cortafuegos básicos para la puerta de enlace. Hay dos filtros que se pueden utilizar juntos: por la dirección IP fuente (allowed_hosts y denied_hosts) y por el protocolo/puerto (ifaceX). Se pueden configurar hasta cuatro parejas de protocolo/puerto (interfaces).

Si todos los parámetros se dejan con los valores predeterminados, no se permitirá nada de tráfico. Para permitir la entrada de tráfico, configure al menos los valores de iface1_protocol e iface1_port.

|

Nombre |

Tipo |

Descripción |

|

allowed_hosts |

Cadena |

Lista de los hosts o subredes con los que se puede establecer una conexión. Las distintas entradas se deben separar con espacios o comas. Ejemplo de formato admitido: 192.168.1.2 192.168.1.0/24 192.168.2.0/255.255.255.0. Valor predeterminado: 0.0.0.0/0 (se permite todo) |

|

denied_hosts |

Cadena |

Lista de los hosts o subredes a los que se deniega la conexión. El formato es el mismo que para allowed_hosts. Valor predeterminado: vacío (no se deniega nada) |

|

iface1_protocol |

Cadena |

Protocolo para permisos. Opciones: none, tcp (valor predeterminado), udp |

|

iface1_port |

Cadena |

Números de puerto o intervalos de puertos que se deben permitir. Acepta una cadena de valores separados por espacios o comas. Los intervalos de puerto se deberán especificar como lower_port:higher_port usando dos puntos o un guion como separador (por ejemplo, 80,81,82:85 86-90). Valor predeterminado: 80 (http) |

|

iface2_protocol |

Cadena |

Protocolo para permisos. Opciones: none (valor predeterminado), Tcp o Udp |

|

iface2_port |

Cadena |

Números de puerto o intervalos de puertos que se deben permitir. Acepta una cadena de valores separados por espacios o comas. Los intervalos de puerto se deberán especificar como lower_port:higher_port usando dos puntos o un guion como separador (por ejemplo, 80,81,82:85 86-90). Valor predeterminado: 0 (desactivado) |

|

iface3_protocol |

Cadena |

Protocolo para permisos. Opciones: none (valor predeterminado), tcp o udp |

|

iface3_port |

Cadena |

Números de puerto o intervalos de puertos que se deben permitir. Acepta una cadena de valores separados por espacios o comas. Los intervalos de puerto se deberán especificar como lower_port:higher_port usando dos puntos o un guion como separador (por ejemplo, 80,81,82:85 86-90). Valor predeterminado: 0 (desactivado) |

|

iface4_protocol |

Entero |

Número de protocolo de IP que se va a permitir (por ejemplo, 6 para TCP, 47 para GRE). Valor predeterminado: 0 (desactivado) |

|

iface4_port |

Cadena |

Números de puerto o intervalos de puertos que se deben permitir. Acepta una cadena de valores separados por espacios o comas. Los intervalos de puerto se deberán especificar como lower_port:higher_port usando dos puntos o un guion como separador (por ejemplo, 80,81,82:85 86-90). Se utiliza solamente si el protocolo IP seleccionado tiene números de puerto (por ejemplo, udp y tcp); se deberá fijar en 0 para todos los demás protocolos. Si se establece esta propiedad como 0 para los protocolos tcp o udp, se permitirán todos los puertos. Valor predeterminado: 0 |

Notas:

Los mensajes siguientes pueden aparecer en el archivo de registro del dispositivo o en el registro del sistema del controlador de grid cuando el dispositivo falla al iniciarse:

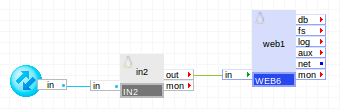

Cortafuegos de entrada sencilla

El diagrama siguiente muestra un uso típico de IN2 para una aplicación de servidor Web sencilla:

Resumen de las partes

in2 acepta todas las solicitudes HTTP en el terminal y las transfiere a web1 mediante el terminal out.

Ejemplo:

Debe configurarse una dirección IP válida para el terminal in desde la agrupación de direcciones IP disponibles que proporcione el controlador del grid. La máscara de red y la puerta de enlace del terminal in se obtendrán automáticamente del controlador del grid.

|

Nombre de la propiedad |

Valor |

Notas |

|

iface1_protocol |

tcp |

Permite el tráfico TCP... |

|

iface1_port |

80 |

...sólo en el puerto 80 (http) |

Cortafuegos avanzado

En este ejemplo, la puerta de enlace está configurada para permitir los protocolos HTTP y HTTPS, así como el protocolo PPTP (utilizado por Microsoft Windows VPN).

Ejemplo:

Debe configurarse una dirección IP válida para el terminal in desde la agrupación de direcciones IP disponibles que proporcione el controlador del grid. La máscara de red y la puerta de enlace del terminal in se obtendrán automáticamente del controlador del grid.

|

Nombre de la propiedad |

Valor |

Notas |

|

iface1_protocol |

tcp |

Permite el tráfico TCP... |

|

iface1_port |

80 |

... en el puerto 80 (http) |

|

iface2_protocol |

tcp |

Permite el tráfico TCP... |

|

iface2_port |

443 |

... en el puerto 443 (https) |

|

iface3_protocol |

tcp |

Permite el tráfico TCP para la conexión de control de PPTP... |

|

iface3_port |

1723 |

... en el puerto 1723 (VPN) |

|

iface4_protocol |

47 |

Permite el tráfico GRE para la encapsulación de PPTP |

|

iface4_port |

0 |

(no utilizado) |

En este ejemplo, observe el uso de iface4 para el protocolo GRE. Es correcto llenar iface4 aunque no se rellenen las interfaces con números más bajos.

Software de código abierto y de terceros utilizado dentro del dispositivo

IN2 utiliza los siguientes paquetes de código abierto de terceros, además de los paquetes de código abierto de terceros que utiliza su clase base LUX6.

|

Software |

Versión |

Modificado |

Licencia |

Notas |

|

iptables |

1.4.7-5.1.el6_2 |

No |

GPLv2 |

Página principal |

|

Copyright © 2013 CA.

Todos los derechos reservados.

|

|