Aktuelle Version: 4.1.2-1

|

Auf einen Blick |

|

|

Katalog |

System |

|

Kategorie |

Gateways |

|

Benutzer-Volumes |

no |

|

Min. Speicher |

96 MB |

|

Betriebssystem |

Linux |

|

Einschränkungen |

no |

NET ist ein Ausgabe-Gateway, der Zugriff auf ein Netzwerk außerhalb einer Anwendung gewährt. NET akzeptiert Datenverkehr von der Anwendung auf sein Terminal "in" und leitet ihn über seine externe Schnittstelle an das äußere Netzwerk (z. B. das Internet) weiter.

NET verfügt über eine Firewall, die nur ausgehenden Datenverkehr zulässt (Verbindungen und Datagramme); er lässt eingehenden Datenverkehr, der für keine bereits bestehende Verbindung bestimmt ist oder sich nicht auf eine Datagramm-Anfrage bezieht, fallen. NET kann so konfiguriert werden, dass der Satz an erreichbaren IP-Adressen weiter eingeschränkt wird.

NET fungiert als standardmäßiges Netzwerk-Gateway und DNS-Server für die Appliances, die mit seinem Terminal "in" verbunden sind.

Wichtig! Nur Gateway-Ausgabe-Terminals sollten mit dem Terminal "in" von NET verbunden werden.

NET wird für den Zugriff auf Services außerhalb einer Anwendung verwendet, deren Hostnamen zur Laufzeit bestimmt werden (z. B. Mailserveradressen, die von MX DNS-Datensätzen oder Suchmaschinenkomponenten abgerufen wurden, die das Web durchsuchen müssen).

|

Ressource |

Minimum |

Maximum |

Standard |

|

CPU |

0.05 |

4 |

0.05 |

|

Speicher |

96 MB |

2 GB |

96 MB |

|

Bandbreite |

1 Mbit/s |

2000 Mbit/s |

200 Mbit/s |

|

Name |

Verz. |

Protokoll |

Beschreibung |

|

in |

in |

Alle |

Akzeptiert den gesamten eingehenden Datenverkehr |

|

mon |

out |

CCE |

Ausgabe für Leistungs- und Ressourcenverwendungsstatistik |

Die externe Schnittstelle wird aktiviert. Sie wird für ausgehenden Datenverkehr verwendet. Ihre Netzwerkeinstellungen werden über Eigenschaften konfiguriert.

Die Standardschnittstelle. Sie wird für Wartungszwecke verwendet (eingehende SSH-Verbindungen).

|

Eigenschaftsname |

Typ |

Beschreibung |

|

ip_addr |

ip_owned |

Definiert die IP-Adresse der externen Schnittstelle des Gateways. Diese Eigenschaft ist obligatorisch. |

|

netmask |

IP-Adresse |

Definiert die Netzwerkmaske der externen Schnittstelle. Diese Eigenschaft ist obligatorisch. |

|

gateway |

IP-Adresse |

Definiert das standardmäßige IP-Netzwerk-Gateway (Router) für die externe Schnittstelle. Wenn diese Eigenschaft leer gelassen wird, kann nur auf Hosts auf dem gleichen Teilnetz wie ip_addr/netmask zugegriffen werden. |

|

dns1 |

IP-Adresse |

Definiert den primären DNS-Server, an den NET DNS-Anfragen weiterleitet. Wenn diese Eigenschaft leer gelassen wird, verwendet NET die Stamm-DNS-Server. |

|

dns2 |

IP-Adresse |

Definiert den Sicherungs-DNS-Server, an den NET DNS-Anfragen weiterleitet, wenn der primäre Server nicht verfügbar ist. Wenn diese Eigenschaft leer gelassen wird, verwendet NET keinen Sicherungs-DNS-Server. |

|

allowed_hosts |

String |

Liste der Hosts und/oder Teilnetze, auf die über NET zugegriffen werden kann. Trennen Sie mehrere Einträge mit Leerzeichen oder Kommas. Beispiel für das unterstützte Format: 192.168.1.2 192.168.1.0/24 192.168.2.0/255.255.255.0. Standard: 0.0.0.0/0 (alle erlaubt). |

|

denied_hosts |

String |

Liste der Hosts und/oder Teilnetze, für die der Zugriff verweigert wird. Das Format ist das gleiche wie für "allowed_hosts". Standard: (leer) (keine Verweigerung) |

Die folgenden Meldungen können entweder in der Appliance-Protokolldatei oder im Systemprotokoll der Grid-Steuerung angezeigt werden, wenn die Appliance nicht startet:

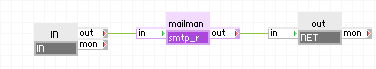

Das folgende Diagramm zeigt die typische Verwendung von NET für eine einfache Mailserveranwendung, die zur E-Mail-Weiterleitung mit NET auf das Internet zugreift:

Teileübersicht

in durchläuft eingehende Verbindungen zum mailman-Server. Mailman verarbeitet die Mailanfrage und sendet ausgehende Mail durch das Gateway "net". Die Mail wird in zwei Schritten für jede Meldung gesendet: zuerst wird eine DNS-Anfrage für den Ziel-Mailserver gesendet und dann wird die Meldung an diesen Server gesendet. Das Gateway "net" leitet die DNS-Anfrage vom mailman-Server an den angegebenen DNS-Server weiter und stellt die Verbindung dem Ziel-Mailserver her.

Die im obigen Beispiel angezeigte SMTP-Appliance ist nicht im Lieferumfang von CA AppLogic® enthalten.

Die folgenden Abschnitte beschreiben die Konfiguration von net für einige typische Anwendungsfälle.

In diesem Modus wird NET ganz ähnlich wie ein normaler Netzwerk-Gateway konfiguriert (z. B. für den Anschluss eines LAN an das Internet mithilfe von ISP).

Beispiel:

|

Eigenschaftsname |

Wert |

Beschreibung |

|

ip_addr |

192.168.1.12 |

IP-Adresse der externen Schnittstelle. |

|

netmask |

255.255.255.0 |

Netzwerkmaske für die externe Schnittstelle. |

|

gateway |

192.168.1.1 |

Gateway für die externe Schnittstelle. |

|

dns1 |

192.168.1.2 |

Primärer DNS-Server. |

|

dns2 |

192.168.2.1 |

Sicherungs-DNS-Server. |

Hinweis: Viele Unternehmen verfügen über interne Domänen, die nur durch ihre privaten DNS-Server aufgelöst werden können (z. B. .local oder .localdomain). Um solche Domänen zu verwenden, konfigurieren Sie die Eigenschaften "dns1" und "dns2" so, dass sie auf diese privaten DNS-Server zeigen. Unten finden Sie weitere Informationen zur Host-Beschränkungsfunktion.

In diesem Modus benötigt NET keine bestimmten DNS-Server und verwendet einen Satz vorkonfigurierter Internet-Stammserver.

Beispiel:

|

Eigenschaftsname |

Wert |

Beschreibung |

|

ip_addr |

192.168.1.12 |

IP-Adresse der externen Schnittstelle. |

|

netmask |

255.255.255.0 |

Netzwerkmaske für die externe Schnittstelle. |

|

gateway |

192.168.1.1 |

Gateway für die externe Schnittstelle. |

Wichtig! In diesem Modus benötigt NET Zugriff auf die Stamm-DNS-Server (anderenfalls schlagen alle DNS-Abfragen bei NET fehl). Die Gateway-Eigenschaft muss festgelegt werden.

In diesem Modus ist der Zugriff von NET auf die festgelegten Netzwerke beschränkt; bestimmte Hosts und Teilnetze werden dabei zugelassen und abgelehnt.

Beispiel:

|

Eigenschaftsname |

Wert |

Beschreibung |

|

ip_addr |

192.168.1.12 |

IP-Adresse der externen Schnittstelle. |

|

netmask |

255.255.255.0 |

Netzwerkmaske für die externe Schnittstelle. |

|

gateway |

192.168.1.1 |

Gateway für die externe Schnittstelle. |

|

dns1 |

192.168.1.2 |

Primärer DNS-Server. |

|

dns2 |

192.168.2.1 |

Sicherungs-DNS-Server. |

|

allowed_hosts |

192.168.1.0/24 192.168.2.0/24 |

Erlaubte Teilnetze. |

|

denied_hosts |

192.168.1.4 192.168.2.4 |

Diese IP-Adressen sind nicht erreichbar. |

Wichtig! In diesem Modus müssen die DNS-Server sich innerhalb des Satzes zugelassener Hosts befinden.

Im Allgemeinen ist eine Gateway-Ausgabe der einzige Typ von Ausgabe-Terminal, der an das Terminal "in" von NET angeschlossen werden sollte. Diese Ausgaben unterscheiden sich von normalen Ausgaben, da sie als Standard-Gateways für die Appliances dienen und mehrere Verbindungen zu mehreren Hosts ermöglichen (im Gegensatz zum Einzel-Host-Zugriff von normalen Ausgaben). Gateway-Ausgaben sind optisch mit einem blauen Viereck in der Form des Terminals gekennzeichnet, während normale Ausgaben mit roten Pfeilen angezeigt werden.

Hinweise:

NET verwendet zusätzlich zu den Drittanbieter-Open-Source-Paketen der jeweiligen Basisklasse LUX6 die folgenden Drittanbieter-Open-Source-Pakete.

|

Software |

Version |

Geändert |

Lizenz |

Hinweise |

|

bind |

9.8.2-0.10.rc1.el6_3.2 |

Nein |

ISC-Lizenz |

Downloadseite |

|

bind-libs |

9.8.2-0.10.rc1.el6_3.2 |

Nein |

ISC-Lizenz |

Downloadseite |

|

iptables |

1.4.7-5.1.el6_2 |

Nein |

GPLv2 |

homepage |

|

audit-libs |

2.2-2 |

Nein |

GPLv2 |

N/A |

|

audit-libs-python |

2.2-2 |

Nein |

GPLv2 |

N/A |

|

dbus |

1.2.24-5.el6_1 |

Nein |

AFLv2.1 |

N/A |

|

dbus-libs |

1.2.24-5.el6_1 |

Nein |

GPLv2 |

N/A |

|

libselinux |

2.0.94-5.3 |

Nein |

Öffentliche Domäne |

N/A |

|

libselinux-python |

2.0.94-5.3 |

Nein |

Öffentliche Domäne |

N/A |

|

libselinux-utils |

2.0.94-5.3 |

Nein |

Öffentliche Domäne |

N/A |

|

libsemanage |

2.0.43-4.1 |

Nein |

GPLv2 |

N/A |

|

libsepol |

2.0.41-4 |

Nein |

LGPLv2.1 |

N/A |

|

policycoreutils |

2.0.83-19.24 |

Nein |

GPLv2 |

N/A |

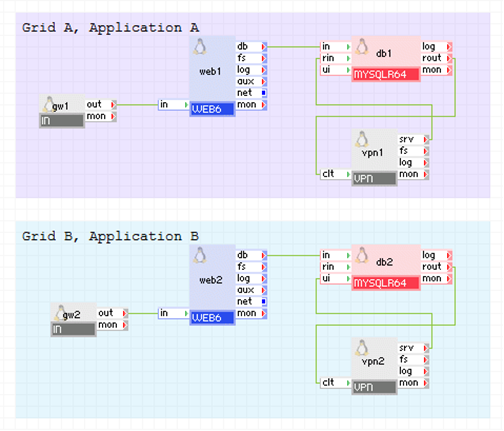

Das folgende Diagramm zeigt ein Beispiel, wie Sie sichere IPv6 VPN-Tunnel für die MySQL-Replikation bereitstellen können:

In diesem Beispiel werden dieselben zwei Anwendungen aus dem vorherigen Beispiel verwendet, die diesmal jedoch in einem IPv6-Netzwerk ausgeführt werden.

"vpn1" und "vpn2" werden mit umleitbarer IP-Adresse auf ihren externen Schnittstellen konfiguriert. "vpn1" wird konfiguriert, um einen Tunnel nach "vpn2" einzurichten, und umgekehrt.

"db1" von Grid A sendet Datenverkehr von "vpn1" zu Replikationszwecken. Dort wird er verschlüsselt und an "vpn2" weitergegeben, der den Datenverkehr entschlüsselt und an das Terminal "rin" von "db2" auf Grid B sendet. Die Replikation von "db2" auf Grid B nach "db1" auf Grid A verhält sich auf die gleiche Weise.

vpn1:

|

Eigenschaftsname |

Wert |

Hinweise |

|

ipv6_addr |

fc00:1111:1111::10/64 |

Der externen Schnittstelle zugewiesene Adresse. |

|

ipv6_gateway |

fc00:1111:1111::99 |

Gateway-Adresse. |

|

mode |

beide |

Fungiert als Server und Client, lässt Replikation in beide Richtungen zu. |

|

tunnel |

SSH-Schlüssel |

Verwenden von SSH-Schlüsseldateien. |

|

auth_path |

"/keys/vpn21.ssh.key" |

Pfad zur SSH-Schlüsseldatei. |

|

remote_host |

fc00:1111:2222::10 |

Der externen Schnittstelle von "vpn2" zugewiesene Adresse. |

|

tcp_ports |

3306,22 |

Standardport für MySQL-Server und SSH. |

|

ssh_ports |

3306,22 |

Standardport für MySQL-Server und SSH. |

vpn2:

|

Eigenschaftsname |

Wert |

Hinweise |

|

ipv6_addr |

fc00:1111:2222::10/64 |

Der externen Schnittstelle zugewiesene Adresse. |

|

ipv6_gateway |

fc00:1111:2222::99 |

Gateway-Adresse. |

|

mode |

beide |

Fungiert als Server und Client, lässt Replikation in beide Richtungen zu. |

|

tunnel |

SSH-Schlüssel |

Verwenden von SSH-Schlüsseldateien. |

|

auth_path |

"/keys/vpn21.ssh.key" |

Pfad zur SSH-Schlüsseldatei. |

|

remote_host |

fc00:1111:1111::10 |

Der externen Schnittstelle von "vpn1" zugewiesene Adresse. |

|

tcp_ports |

3306,22 |

Standardport für MySQL-Server und SSH. |

|

ssh_ports |

3306,22 |

Standardport für MySQL-Server und SSH. |

|

Copyright © 2013 CA.

Alle Rechte vorbehalten.

|

|