最新バージョン: 3.0.2-1

|

早見表 |

|

|

カタログ |

システム |

|

カテゴリ |

ゲートウェイ |

|

ユーザ ボリューム |

なし |

|

最小 メモリ |

96 MB |

|

OS |

Linux |

|

制約 |

なし |

NET は、アプリケーションの外にあるネットワークに発信アクセスできるようにする出力ゲートウェイです。 NET は、その in 端子でアプリケーションからのトラフィックを受け付け、その外部インターフェースを介して外部ネットワーク(インターネットなど)に転送します。

NET には送信トラフィック(接続とデータグラム)のみを許可するファイアウォールがあります。すでに確立された接続用でないか、データグラム リクエストに関連しない受信トラフィックを除外します。 NET は、そのゲートウェイを通じてアクセスできる IP アドレスのセットをさらに制限するように設定できます。

NET はデフォルト ネットワーク ゲートウェイ、およびその端子に接続されたアプライアンス用の DNS サーバとして動作します。

重要: ゲートウェイ出力端子のみを NET の in 端子に接続する必要があります。

NET は、そのホスト名が実行時に判定されるアプリケーション外部のサービスにアクセスするために使用されます(たとえば、MX DNS、または Web をトラバースする必要のある検索エンジン ボットから得られたメール サーバ アドレス)。

|

リソース |

最小 |

最大 |

デフォルト |

|

CPU |

0.05 |

4 |

0.05 |

|

メモリ |

96 MB |

2 GB |

96 MB |

|

帯域幅 |

1 Mbps |

2000 Mbps |

200 Mbps |

|

名前 |

方向 |

プロトコル |

説明 |

|

in |

in |

任意 |

受信トラフィックをすべて受け付けます。 |

|

mon |

out |

CCE |

パフォーマンスとリソースの使用状況統計用の出力 |

外部インターフェースは有効です。 これは送信トラフィックに使用されます。 ネットワーク設定はプロパティによって設定されます。

デフォルト インターフェースは有効です。 これはメンテナンスに使用されます(受信 SSH 接続)。

|

プロパティ名 |

タイプ |

説明 |

|

ip_addr |

ip_owned |

ゲートウェイの外部インターフェースの IP アドレスを定義します。 このプロパティは必須です。 |

|

netmask |

IP アドレス |

外部インターフェースのネットワーク マスクを定義します。 このプロパティは必須です。 |

|

gateway |

IP アドレス |

外部インターフェース用のデフォルト IP ネットワーク ゲートウェイ(ルータ)を定義します。 空白にしておくと、ip_addr/netmask と同じサブネット上のホストにしかアクセスできません。 |

|

dns1 |

IP アドレス |

NET による DNS リクエストの転送先となるプライマリ DNS サーバを定義します。 空白にしておくと、NET はルート DNS サーバを使用します。 |

|

dns2 |

IP アドレス |

プライマリ DNS サーバを使用できない場合に、NET による DNS リクエストの転送先となるバックアップ DNS サーバを定義します。 空白にしておくと、NET はバックアップ DNS サーバを使用しません。 |

|

allowed_hosts |

文字列 |

NET を介してアクセスできるホストまたはサブネット、あるいはその両方のリスト。 スペースまたはカンマで複数のエントリを区切ります。 サポートされている形式の例: 192.168.1.2 192.168.1.0/24 192.168.2.0/255.255.255.0。 デフォルト: 0.0.0.0/0(すべて許可) |

|

denied_hosts |

文字列 |

アクセスが拒否されるホストまたはサブネット、あるいはその両方のリスト。 形式は allowed_hosts の場合と同じです。 デフォルト: (空)(どれも拒否されない) |

アプライアンスが開始に失敗すると、以下のメッセージが、アプライアンスのログ ファイルまたはグリッド コントローラのシステム ログのいずれかに表示される場合があります。

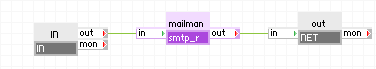

以下の図は、NET を使用してメール転送時にインターネットにアクセスするシンプルなメール サーバ アプリケーション用の NET の典型的な使用状況を示しています。

各部の概要

in は、受信方向接続を mailman サーバに渡します。 Mailman は、メール リクエストに対応し、ネットワーク ゲートウェイを介して送信メールを送信します。 メールはメッセージごとに 2 段階で送信されます。最初にターゲット メール サーバの DNS リクエストを送信し、次にそのサーバにメッセージを送信します。 ネット ゲートウェイは、mailman サーバから指定された DNS サーバに DNS リクエストを転送し、ターゲット メール サーバへの接続を行います。

上記の例に示す smtp アプライアンスは、CA AppLogic でリリースされません。

以下のセクションでは、典型的なユーザ ケースとともにネットの設定について説明します。

このモードでは、通常のネットワーク ゲートウェイ(たとえば、ISP を使用してインターネットに LAN を接続するなど)によく似た方法で NET が設定されます。

例:

|

プロパティ名 |

値 |

説明 |

|

ip_addr |

192.168.1.12 |

外部インターフェースの IP アドレス。 |

|

netmask |

255.255.255.0 |

外部インターフェースのネットワーク マスク。 |

|

gateway |

192.168.1.1 |

外部インターフェースのゲートウェイ。 |

|

dns1 |

192.168.1.2 |

プライマリ DNS サーバ。 |

|

dns2 |

192.168.2.1 |

バックアップ DNS サーバ。 |

注: 多くの企業は、自社のプライベート DNS サーバを介してのみ解決できる内部ドメイン(たとえば .local、.localdomain など)を持っています。 そのようなドメインを使用するには、dns1 と dns2 のプロパティを、それらのプライベート DNS サーバを指すように設定します。 以下の可能なホスト制限機能も参照してください。

このモードでは、NET は特定の DNS サーバを必要とせず、一連のあらかじめ設定されたインターネット ルート サーバを使用します。

例:

|

プロパティ名 |

値 |

説明 |

|

ip_addr |

192.168.1.12 |

外部インターフェースの IP アドレス。 |

|

netmask |

255.255.255.0 |

外部インターフェースのネットワーク マスク。 |

|

gateway |

192.168.1.1 |

外部インターフェースのゲートウェイ。 |

重要: このモードでは、NET はルート DNS サーバにアクセスします(そのアクセスを行わないと、NET はすべての DNS クエリに失敗します)。 ゲートウェイ プロパティが指定される必要があります。

このモードでは、NET は指定されたネットワークのみへのアクセスに制限され、特定のホストやサブネットワークを許可または拒否します。

例:

|

プロパティ名 |

値 |

説明 |

|

ip_addr |

192.168.1.12 |

外部インターフェースの IP アドレス。 |

|

netmask |

255.255.255.0 |

外部インターフェースのネットワーク マスク。 |

|

gateway |

192.168.1.1 |

外部インターフェースのゲートウェイ。 |

|

dns1 |

192.168.1.2 |

プライマリ DNS サーバ。 |

|

dns2 |

192.168.2.1 |

バックアップ DNS サーバ。 |

|

allowed_hosts |

192.168.1.0/24 192.168.2.0/24 |

許可されたサブネット。 |

|

denied_hosts |

192.168.1.4 192.168.2.4 |

これらの IP アドレスにはアクセスできません。 |

重要: このモードでは、DNS サーバを許可されたホストのセットに含める必要があります。

一般に、端子内の NET に接続される唯一の出力端子タイプはゲートウェイ出力です。 これらの出力は、それらのアプライアンス用のデフォルト ゲートウェイとして機能し、複数ホストへの接続を許可する点で標準出力と異なります(標準出力では単一ホスト アクセスとなります)。 視覚的には、標準出力が赤い矢印で表示されるのに対し、ゲートウェイ出力は端子形状の中の青い正方形で表示されます。

注:

NET は、ベース クラス LUX5 で使用されるサードパーティのオープン ソース パッケージに加えて、以下のサードパーティのオープン ソース パッケージを使用します。

|

ソフトウェア |

バージョン |

変更 |

ライセンス |

注 |

|

bind |

9.3.6-4.P15_4.1 |

いいえ |

ISC ライセンス |

ダウンロード ページ |

|

bind-libs |

9.3.6-4.P15_4.1 |

いいえ |

ISC ライセンス |

ダウンロード ページ |

|

iptables |

1.3.5-1.2.1 |

いいえ |

GPLv2 |

ホームページ |

|

audit-libs |

1.7.13-2.el52 |

いいえ |

GPLv2 |

該当なし |

|

audit-libs-python |

1.7.13-2.el52 |

いいえ |

GPLv2 |

該当なし |

|

dbus |

1.1.2-12.el5_4.1 |

いいえ |

AFLv2.1 |

該当なし |

|

dbus-libs |

1.1.2-12.el5_4.1 |

いいえ |

GPLv2 |

該当なし |

|

libselinux |

1.33.4-5.5.el5 |

いいえ |

パブリック ドメイン |

該当なし |

|

libselinux-python |

1.33.4-5.5.el5 |

いいえ |

パブリック ドメイン |

該当なし |

|

libselinux-utils |

1.33.4-5.5.el5 |

いいえ |

パブリック ドメイン |

該当なし |

|

libsemanage |

1.9.14-4.4.el5 |

いいえ |

GPLv2 |

該当なし |

|

libsepol |

1.15.2-2.el5 |

いいえ |

LGPLv2.1 |

該当なし |

|

policycoreutils |

1.33.12-14.6.el5 |

いいえ |

GPLv2 |

該当なし |

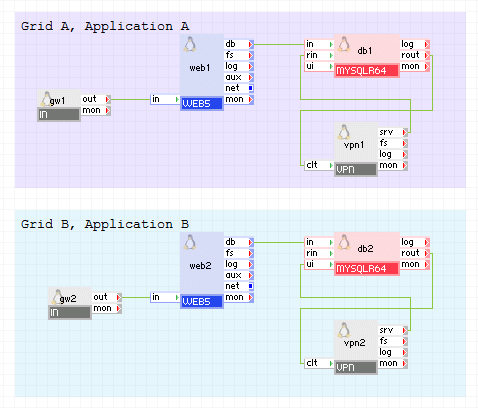

以下の図は、ユーザが MySQL レプリケーション用の安全な IPv6 VPN トンネルを提供する方法の一例を示しています。

ここでは、前の例から同じ 2 つの適用例を使用しますが、IPv6 ネットワーク上で実行される点が異なります。

vpn1 と vpn2 は、外部インターフェース上のルーティング可能な IP アドレスで設定されます。 vpn1 は vpn2 へのトンネルを確立するように設定され、vpn2 は vpn1 へのトンネルを確立するように設定されます。

グリッド A からの db1 は、レプリケーションのために vpn1 へトラフィックを送信します。そこでトラフィックは暗号化されて vpn2 に転送された後、復号化されてグリッド B 上の db2 のリング ターミナルへ送信されます。 グリッド B 上の db2 からグリッド A 上の db1 へのレプリケーションも、同じ仕組みで動作します。

vpn1:

|

プロパティ名 |

値 |

ノート |

|

ipv6_addr |

fc00:1111:1111::10/64 |

外部インターフェースに割り当てられるアドレス。 |

|

ipv6_gateway |

fc00:1111:1111::99 |

ゲートウェイ アドレス。 |

|

mode |

both |

サーバおよびクライアントとして機能し、2 方向レプリケーションを可能にします。 |

|

tunnel |

ssh key |

SSH キー ファイルの使用。 |

|

auth_path |

"/keys/vpn21.ssh.key" |

SSH キー ファイルへのパス。 |

|

remote_host |

fc00:1111:2222::10 |

vpn2 の外部インターフェースに割り当てられるアドレス。 |

|

tcp_ports |

3306,22 |

MySQL Server および SSH 用のデフォルト ポート。 |

|

ssh_ports |

3306,22 |

MySQL Server および SSH 用のデフォルト ポート。 |

vpn2:

|

プロパティ名 |

値 |

ノート |

|

ipv6_addr |

fc00:1111:2222::10/64 |

外部インターフェースに割り当てられるアドレス。 |

|

ipv6_gateway |

fc00:1111:2222::99 |

ゲートウェイ アドレス。 |

|

mode |

both |

サーバおよびクライアントとして機能し、2 方向レプリケーションを可能にします。 |

|

tunnel |

ssh key |

ssh キー ファイルの使用。 |

|

auth_path |

"/keys/vpn21.ssh.key" |

ssh キー ファイルへのパス。 |

|

remote_host |

fc00:1111:1111::10 |

vpn1 の外部インターフェースに割り当てられるアドレス。 |

|

tcp_ports |

3306,22 |

MySQL Server および SSH 用のデフォルト ポート。 |

|

ssh_ports |

3306,22 |

MySQL Server および SSH 用のデフォルト ポート。 |

| Copyright © 2012 CA. All rights reserved. |

|