![]()

|

In breve |

|

|

Catalogo |

Sistema |

|

Categoria |

Varie |

|

Volumi dell'utente |

sì |

|

Num. minimo memoria |

96 MB |

|

OS |

Linux |

|

Vincoli |

no |

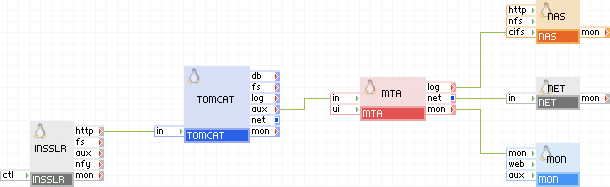

MTA è un'appliance di posta veloce e sicura, basata sul server di Postfix MTA.

L'MTA dispone di tre terminali di output generici creati per accedere a turni di messaggio di posta esterni, a servizi di archiviazione e monitoraggio remoti. Il terminale net è usato per l'invio di messaggi di posta elettronica ad altri MXes o a un host Smart SMTP. È possibile utilizzare il terminale di log per connettere MTA a un file system condiviso sul quale MTA può archiviare i propri log. Il terminale di fs è permette di accedere all'archiviazione di file condivisa (mediante NFS). Il terminale di mon permette di eseguire il monitoraggio e le statistiche.

La configurazione di MTA è fornita dalle proprietà. Le proprietà sono state progettate per coprire la maggior parte degli usi in una semplice configurazione. Generalmente, solo alcuni dovranno essere modificati dai valori predefiniti.

Se le caratteristiche dell'appliance MTA non soddisfano completamente le tue esigenze, ti invitiamo a contattare il nostro Supporto tecnico per studiare le possibili opzioni. Oltre al catalogo, siamo in grado di fornire appliance su misura.

|

Nome |

Ultima versione |

OS |

Postfix |

note |

|

MTA |

1.0.1-1 |

CentOS 5.5 |

2.3.3-2.1 |

|

|

Risorsa |

Minimo |

Massimo |

Predefinito |

Testato |

|

CPU |

0.05 |

4 |

0.05 |

|

|

Memoria |

96 MB |

2 GB |

128 MB |

|

|

Larghezza di banda |

1 Mbps |

2 Gbps |

100 Mbps |

|

|

Nome |

Direzione |

Protocol |

Description |

|

in |

in |

Qualsiasi |

Serve SMTP/SMTPS. Serve anche le richieste HTTP al servizio di gestione del monitoraggio di coda di posta. Serve HTTP/1.1 e i protocolli 1.0. |

|

ui |

in |

HTTP |

Espone una GUI Web che contiene le statistiche di runtime dell'utilità di bilanciamento di carico. |

|

log |

out |

CIFS |

Accesso a un file system di rete basato su CIFS per l'archiviazione di tutti i log. Il server connesso deve permettere accessi anonimi e avere una condivisione di lettura/scrittura denominata shared. Questo terminale può essere lasciato non connesso se non è utilizzato. |

|

fs |

out |

NFS |

Consente un montaggio di nfs come posizione alternativa al volume del codice locale per l'archiviazione dei codici. Se il volume del codice locale e la connessione del terminale di fs sono forniti, l'appliance non viene avviata. Questo terminale può essere lasciato non connesso. |

|

net |

out |

Qualsiasi |

Output di gateway per l'accesso di subnet. |

|

mon |

out |

CCE |

Invia le statistiche sull'utilizzo delle risorse e le prestazioni. |

|

Volume |

Description |

|

dati |

Un volume di lettura/scrittura per l'archiviazione della coda di posta (obbligatorio). |

|

codice |

Un volume di sola lettura per l'archiviazione dei codici SSL (facoltativo). |

|

Nome della proprietà |

Tipo |

Description |

|

hostname |

Stringa |

Nome host del relé di posta. Predefinito: vuoto |

|

logs_enabled |

Stringa |

Abilita o disabilita completamente la registrazione. I valori validi sono yes o no. Se il terminale di log non è connesso, e questa proprietà è impostata su yes, MTA non riesce a avviare. Predefinito: no |

|

maillog_filename |

Stringa |

Nome di file per la posta, relativo al file system cui si accede dal terminale di log. Per esempio, hub1_maillog. Il nome può includere nomi di directory, per esempio, /srv1_logs/maillog or /logs/hub1_maillog. Se vuoto, il log di posta non viene creato. Se le directory non esistono, verranno create. Questa proprietà non ha effetto se logs_enabled è impostato su 'no'. Impostazione predefinita: (vuoto) |

|

smtpd_trusted_networks |

Stringa |

Rete locale per gli utenti di posta che è aperta per il relè. Impostare su 0.0.0.0/0 per creare un relè aperto. Impostazione predefinita: 127.0.0.1 |

|

smart_relay |

Stringa |

Un relé di SMTP singolo per tutta la posta in uscita (se usato). Impostazione predefinita: (vuoto) |

|

cc_mta |

Stringa |

Il dominio del singolo host SMTP per l'invio di posta in copia per conoscenza. Non funziona se smart_relay è definito. Impostazione predefinita: (vuoto) |

|

nome utente |

Stringa |

Nome utente di accesso alla GUI delle statistiche di runtime MTA mediante il terminale UI. Se vuoto, non c'è autenticazione. Impostazione predefinita: (vuoto) |

|

password |

Stringa |

Password per accedere alla GUI delle statistiche di runtime MTA mediante il terminale IN Questa proprietà è ignorata se il nome utente è vuoto. Impostazione predefinita: (vuoto) |

|

ui_port |

Numero intero |

Porta usata per accedere alla GUI delle statistiche di runtime di MTA mediante il terminale IN. Impostazione predefinita: 80 |

|

ssl_disabled |

Stringa |

Abilitare o disabilitare la funzionalità SSL. I valori validi sono yes o no. Predefinito: yes |

|

ssl_key_file |

Stringa |

Nome file, relativo alla radice del volume di codice del codice privato SSL che MTA dovrebbe presentare al client. Se ssl_disabled è impostato su no, deve essere presente un codice valido da consultare nella posizione specificata da questa proprietà altrimenti MTA non verrà avviato. Predefinito: server.key |

|

ssl_cert_file |

Stringa |

Nome di file, relativo alla radice del volume di codice, del certificato server che MTA dovrebbe presentare al client. Se ssl_disabled è impostato su no, deve essere presente un codice valido nella posizione specificata da questa proprietà altrimenti MTA non verrà avviato. Predefinito: server.pem |

|

fuso orario |

Stringa |

Specifica il fuso orario usato nell'appliance. Se questa proprietà è vuota, il fuso orario non è modificato e viene lasciato com'è. Un elenco dei fusi orari supportati è disponibile qui. Impostazione predefinita: (vuoto) |

L'appliance di MTA riporta i seguenti contatori personalizzati dal terminale di MON. Questi contatori appartengono al gruppo di contatori di MTA:

|

Nome di contatore |

Description |

|

Messaggi Mqueue |

Numero di messaggi nella coda di posta di MTA |

|

Mqueue Kbytes |

Dimensione della coda di posta di MTA in Kb |

|

Sessioni SMTP attive |

Numero di sessioni SMTP attive |

In caso di errore nell'avvio dell'appliance, è possibile che vengano registrarti i seguenti errori nel log di sistema del controllore della griglia:

|

Messaggio di errore |

Description |

|

Errore: impossibile montare il volume di codice |

Il volume di codice è parametrizzato ma non è stato montato. Verificare che il volume esiste che sia formattato con un file system supportato |

|

Errore: impossibile montare la condivisione di log |

Il terminale di log è connesso e logs_enabled è su yes, ma una condivisione cifs di NAS non è stata montata. Verificare che esiste un volume di dati di NAS, formattato con un file system supportato, e che l'appliance di NAS è avviata prima di MTA. |

|

ERRORE: i log sono abilitati, ma il terminale di log non è connesso. |

Connettere il terminale di log a un terminale cifs dell'appliance di NAS oppure disabilitare la registrazione. |

|

Errore: impossibile preconfigurare MTA |

Errore nello script di pre-configurazione - verificare gli altri messaggi di errore. |

|

Errore: impossibile avviare il server di Postfix MTA. Consultare il file di /var/log/appliance/log in MTA per maggiori informazioni sull'errore |

Lo script di inizializzazione di Postfix non è riuscito. Possibile errore nei file di configurazione. |

|

Errore: impossibile inizializzare il backend UI. Contattare il Supporto di 3Tera. |

Lo script di inizializzazione di Nginx init non è riuscito. Possibile errore nei file di configurazione. |

|

Errore: il valore di ui_port deve essere compreso tra 1 e 65535. |

Valore di proprietà di ui_port non corretto. |

|

Errore: impossibile trovare i codici ssl sul volume di codice |

Impossibile trovare i certificati di server SSL come specificato dalla proprietà ssl_key_file e/o ssl_cert_file. Fornire un percorso valido ai certificati o disabilitare l'SSL impostando ssl_disabled su sì |

|

Errore: ssl_disabled=no, ma i file di codice ssl non sono definiti |

Impossibile trovare i certificati del server SSL come specificato dalla proprietà =ssl_key_file e/o ssl_cert_file. Fornire un percorso valido ai certificati o disabilitare l'SSL impostando ssl_disabled su sì |

|

Messaggio |

Description |

|

Lo spazio su disco disponibile per il volume di dati è inferiore al 5% |

Lo spazio su disco disponibile per il volume di dati sull'appliance è inferiore al 5% Si consiglia di aumentare la dimensione del volume. |

|

Lo spazio su disco disponibile per il volume di dati è inferiore all'1% |

Lo spazio su disco disponibile per il volume di dati sull'appliance è inferiore al 1% È richiesta attenzione immediata perché potrebbe verificarsi una perdita di dati. |

Per utilizzare SSL, occorre il certificato firmato e il codice privato con cui è stato codificato. Il codice e il certificato dovrebbero essere in formato PEM e devono essere posizionati sul volume chiave come specificato dalle proprietà dai file ssl_key_ e ssl_cert_.

Generazione di un certificato di server

Innanzitutto, occorre un codice privato. È possibile generarne uno eseguendo:

Per generare un codice protetto di trasmissione, usare il seguente. (Per utilizzare il codice con MTA è necessario un codice senza password, se si crea un codice protetto di trasmissione, occorre eliminare la password prima di usarla in MTA)

Dopodiché è necessario un certificato. Sono disponibili due opzioni: creare una richiesta di certificato e farla firmare da un'autorità di certificazione attendibile (a un costo), oppure creare un certificato auto-firmato per scopi di test (in questo caso i browser che richiedono il sito emettono degli avvisi sul fatto che il certificato non è firmato da un'autorità di certificazione attendibile).

Per generare una richiesta di certificato, procedere come segue:

Dopo aver inviato il file .csr a un'autorità di certificazione attendibile, verrà inviato un certificato firmato (file .crt) che è possibile utilizzare.

Per generare un certificato auto-firmato, procedere come segue:

Uso dei certificati di server

Se il codice è protetto da password, è possibile eliminare la password procedendo come segue:

Nota: il codice di firma del server è la "prova d'identità" del proprio host. È anche vulnerabile, perché non è codificato da una password (quindi l'appliance può leggerlo senza assistenza). Durante l'installazione del file di codice sul volume di dati, adottare le misure necessarie per proteggerlo. Non usare lo stesso volume di codice per altri scopi.

Applicazioni Web

Per consentire il servizio di posta all'applicazione Web, connettere il terminale IN direttamente all'aux dell'appliance di TOMCAT.

Questa appliance usa software Open Source e di terze parti

MTA usa i seguenti pacchetti Open Source di terze parti oltre ai pacchetti Open Source di terze parti usati dalla loro classe di base LUX5.

|

Software |

Versione |

Modificato |

License |

note |

|

Postfix |

2.3.3-2.1.el5_2 |

No |

IBM Public License |

N/A |

|

php-thttpd |

2.25b |

No |

BSD |

N/A |

|

cyrus-sasl |

2.1.22-5.el5_4.3 |

No |

Distribuibile gratuitamente |

N/A |

|

samba-client |

3.0.33-3.29.el5_5.1 |

No |

GPLv2 |

N/A |

|

samba-common |

3.0.33-3.29.el5_5.1 |

No |

GPLv2 |

N/A |

| Copyright © 2012 CA. Tutti i diritti riservati. |

|