Le niveau de sÃĐvÃĐritÃĐ d'un ÃĐvÃĐnement peut varier de Information à IrrÃĐcupÃĐrable. CA affecte une valeur comprise entre 2 et 7 pour indiquer la sÃĐvÃĐritÃĐ d'un ÃĐvÃĐnement sur la base du

modÃĻle CEG : CatÃĐgorie, Classe, Action et RÃĐsultat. Le niveau de sÃĐvÃĐritÃĐ 7 est attribuÃĐ aux ÃĐvÃĐnements d'arrÊt du systÃĻme. Le niveau de sÃĐvÃĐritÃĐ 6 est attribuÃĐ aux ÃĐvÃĐnements ayant d'importantes implications en matiÃĻre de sÃĐcuritÃĐ ou exigeant une attention immÃĐdiate.

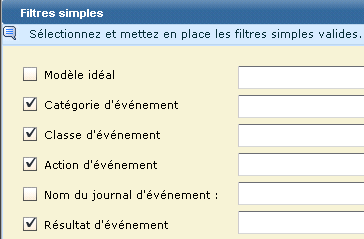

Si vous prÃĐvoyez de crÃĐer des requÊtes personnalisÃĐes ou de personnaliser des requÊtes prÃĐdÃĐfinies pour les utiliser dans des alertes, il peut Être intÃĐressant d'ÃĐtudier les dÃĐfinitions du modÃĻle CEG concernant les types d'ÃĐvÃĐnements graves. Les dÃĐfinitions du modÃĻle sont à la base des filtres simples. Vous pouvez crÃĐer des requÊtes chargÃĐes de rÃĐcupÃĐrer des ÃĐvÃĐnements sur la base des ÃĐlÃĐments que vous avez spÃĐcifiÃĐs pour la catÃĐgorie, la classe, l'action et le rÃĐsultat de ces ÃĐvÃĐnements.

Pour identifier le filtre simple d'ÃĐvÃĐnements graves

Le tableau ainsi obtenu rÃĐpertorie les types d'ÃĐvÃĐnement, en commençant par le plus grave, suivant le Niveau de sÃĐcuritÃĐ CA attribuÃĐ.

Voici un exemple. Vos rÃĐsultats reflÃĐteront les dÃĐfinitions CEG existantes.

|

CatÃĐgorie |

Classe |

Action |

RÃĐsultat |

Niveau de sÃĐcuritÃĐ |

|---|---|---|---|---|

|

SÃĐcuritÃĐ opÃĐrationnelle |

ActivitÃĐ du systÃĻme |

ArrÊt du systÃĻme |

TerminÃĐ |

7 |

|

SÃĐcuritÃĐ opÃĐrationnelle |

ActivitÃĐ du systÃĻme |

ArrÊt du systÃĻme |

Echec |

7 |

|

Gestion de la configuration |

Gestion de la configuration |

Erreur de configuration |

TerminÃĐ |

6 |

|

AccÃĻs aux donnÃĐes |

Gestion des objets |

CrÃĐation d'un fichier de contrÃīle |

TerminÃĐ |

6 |

|

SÃĐcuritÃĐ de l'hÃīte |

ActivitÃĐ antivirus |

Erreur d'analyse |

TerminÃĐ |

6 |

|

SÃĐcuritÃĐ de l'hÃīte |

ActivitÃĐ antivirus |

Nettoyage de virus |

Echec |

6 |

|

SÃĐcuritÃĐ de l'hÃīte |

ActivitÃĐ antivirus |

Virus dÃĐtectÃĐ |

TerminÃĐ |

6 |

|

SÃĐcuritÃĐ de l'hÃīte |

ActivitÃĐ antivirus |

Mise en quarantaine de virus |

Echec |

6 |

|

SÃĐcuritÃĐ de l'hÃīte |

ActivitÃĐ IDS/IPS |

Violation de signature |

TerminÃĐ |

6 |

|

SÃĐcuritÃĐ du rÃĐseau |

ActivitÃĐ de violation de signature |

Violation de signature |

TerminÃĐ |

6 |

|

SÃĐcuritÃĐ opÃĐrationnelle |

ActivitÃĐ du systÃĻme |

DÃĐmarrage du systÃĻme |

Echec |

6 |

|

SÃĐcuritÃĐ opÃĐrationnelle |

ActivitÃĐ du journal de sÃĐcuritÃĐ |

Suppression du journal de sÃĐcuritÃĐ |

TerminÃĐ |

6 |

|

SÃĐcuritÃĐ opÃĐrationnelle |

ActivitÃĐ du journal de sÃĐcuritÃĐ |

Suppression du journal de sÃĐcuritÃĐ |

Echec |

6 |

|

AccÃĻs au systÃĻme |

ActivitÃĐ d'authentification |

Reprise d'authentification |

Echec |

6 |

|

AccÃĻs au systÃĻme |

ActivitÃĐ d'authentification |

DÃĐmarrage d'authentification |

Echec |

6 |

| Copyright © 2010 CA. Tous droits rÃĐservÃĐs. | Envoyer un courriel à CA Technologies sur cette rubrique |