Lorsque vous crÃĐez une stratÃĐgie d'accÃĻs pour CALM ou pour une stratÃĐgie de portÃĐe, vous devez sÃĐlectionner l'un des trois types ci-dessous.

Ce choix influe sur le niveau de dÃĐtail de la configuration des stratÃĐgies d'accÃĻs les plus larges.

Remarque : Les exemples prÃĐsentÃĐs ici concernent des stratÃĐgies d'accÃĻs pour la classe de ressource CALM et incluent donc des actions et des ressources spÃĐcifiques à CA Enterprise Log Manager.

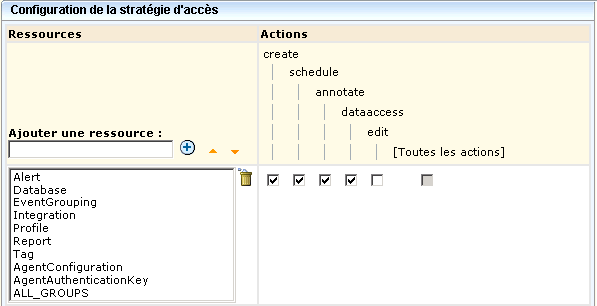

Une stratÃĐgie d'accÃĻs spÃĐcifie les actions valides pour les ressources sÃĐlectionnÃĐes, affectÃĐes à toutes les identitÃĐs sÃĐlectionnÃĐes. Lorsque vous crÃĐez une stratÃĐgie gÃĐnÃĐrique pour CA Enterprise Log Manager, vous ajoutez des ressources appartenant à la classe de ressource CALM, puis vous sÃĐlectionnez les actions dans la liste qui s'affiche. Les actions choisies s'appliquent aux ressources sÃĐlectionnÃĐes, pour lesquelles elles sont valides. Dans cet exemple, la stratÃĐgie permet d'exÃĐcuter chaque action choisie sur toutes les ressources sÃĐlectionnÃĐes pour lesquelles l'action CrÃĐation est valide.

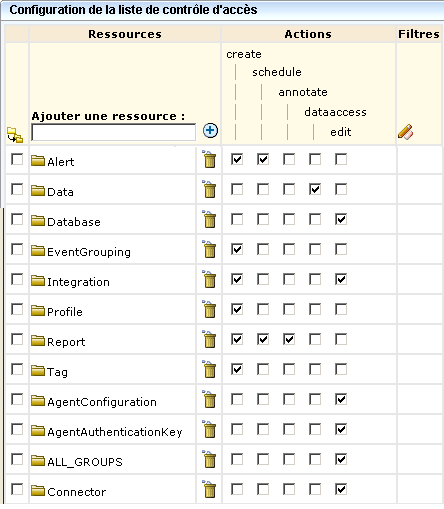

Une liste de contrÃīle d'accÃĻs spÃĐcifie les actions valides pour chaque ressource individuellement, pour les identitÃĐs sÃĐlectionnÃĐes. Lorsque vous crÃĐez une stratÃĐgie axÃĐe sur la ressource, vous devez spÃĐcifier les actions autorisÃĐes pour chaque ressource. Il n'est pas nÃĐcessaire de sÃĐlectionner des actions pour une ressource donnÃĐe simplement parce qu'elles sont valides. Par exemple, vous pouvez autoriser la crÃĐation de rapports, mais pas la crÃĐation d'alertes, mÊme si l'action CrÃĐation est valide pour les alertes. La liste de contrÃīle d'accÃĻs est la stratÃĐgie la plus affinÃĐe lorsqu'elle est mise en oeuvre pour chaque identitÃĐ, individuellement.

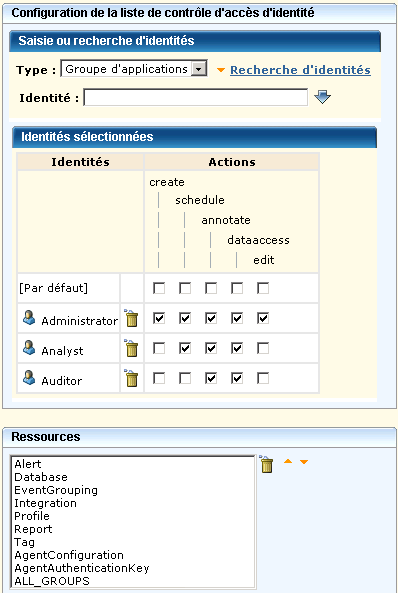

Une liste de contrÃīle d'accÃĻs d'identitÃĐ spÃĐcifie les actions autorisÃĐes pour les identitÃĐs sÃĐlectionnÃĐes, pour toutes les ressources sÃĐlectionnÃĐes applicables. Lorsque vous crÃĐez une stratÃĐgie basÃĐe sur l'identitÃĐ, spÃĐcifiez quelles actions chaque identitÃĐ peut effectuer (CrÃĐation, Planification, Annotation, Modification) sur toutes les ressources indiquÃĐes auxquelles chaque action s'applique. Si vous souhaitez empÊcher les auditeurs de planifier des alertes, laissez le champ de planification vide. Mais cela empÊche ÃĐgalement l'auditeur de planifier des rapports.

| Copyright © 2010 CA. Tous droits rÃĐservÃĐs. | Envoyer un courriel à CA Technologies sur cette rubrique |