El paso 2 garantiza el acceso al inicio de sesión en la aplicación de CA Enterprise Log Manager.

El paso 3 restringe o delimita el acceso a la aplicación de CA Enterprise Log Manager tras el inicio de sesión. A grandes rasgos, puede otorgar un acceso de sólo lectura o tanto de lectura como de escritura a las identidades especificadas.

La selección del tipo de política determina la granularidad con la que puede especificar las acciones permitidas.

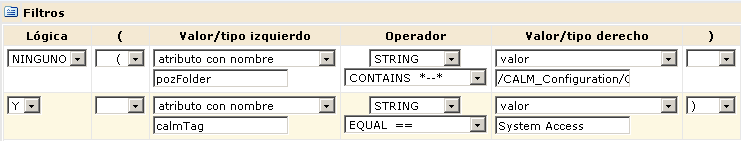

Puede permitir un acceso limitado a un recurso a través de la creación de un filtro que especifique la carpeta de EEM de dicho recurso e indique las restricciones aplicadas a esa carpeta.

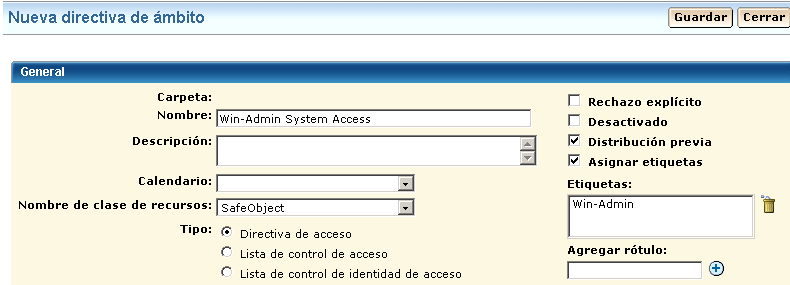

Este ejemplo indica cómo restringir el acceso al acceso de lectura en general con mayores restricciones aplicadas a una función específica. En concreto, el paso 3 restringe al usuario Win-Admin la visualización de los informes de acceso al sistema. El ejemplo siguiente muestra cómo crear una política de ámbito llamada Acceso al sistema de Win-Admin que garantiza el acceso a Objeto seguro y Objeto aplicación, al tiempo que especifica filtros que restringen el acceso a informes a aquellos que cuenten con la etiqueta de acceso al sistema. También indica cómo comprobar la política y, tras la verificación, cómo eliminar la configuración anterior a la implementación.

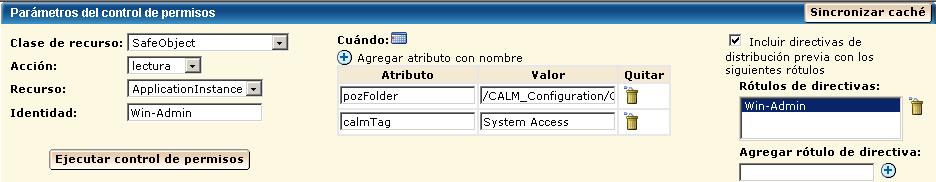

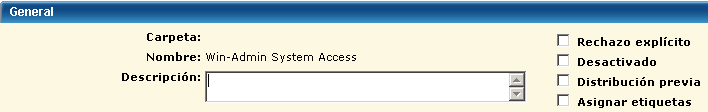

El área general de una política de ámbito diseñada para especificar el acceso a aplicaciones como de sólo lectura o como de lectura y escritura especifica Objeto seguro como nombre de la clase de recurso. En el ejemplo siguiente, se muestra el nombre de la política de Acceso al sistema de Win-Admin. Se recomienda seleccionar una implementación previa para una política nueva hasta que la haya comprobado y esté satisfecho porque esté lista para su uso en un entorno de producción.

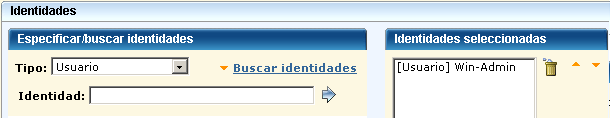

Puede otorgar acceso a usuarios o grupos. En este ejemplo, se otorga acceso al nuevo usuario Win-Admin.

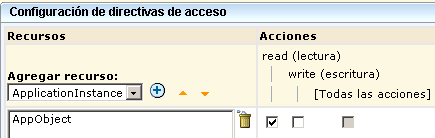

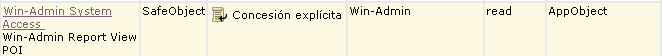

La política de "mayor nivel" creada para CA Enterprise Log Manager es la política de acceso a CALM, donde CAELM es la instancia de la aplicación. Esta política de ámbito debe especificar que la acción de lectura está permitida en los objetos de la aplicación, AppObject, que hace referencia a todas las funciones de la aplicación.

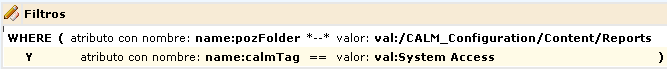

Puede limitar más la acción especificada permitida en todos los objetos mediante la definición de filtros. Los filtros se suelen especificar en parejas, donde el primer filtro especifica la carpeta CA EEM en la que se almacenan los datos relacionados con una determinada función y el segundo filtro especifica una restricción sobre los objetos de dicha ubicación. El primer filtro del ejemplo siguiente limita el acceso de la carpeta CA EEM a la carpeta en la que se almacena el recurso de informes. En concreto, especifica que pozFolder contiene /CALM_Configuration/Content/Reports. El segundo filtro limita el acceso a los informes con la etiqueta de acceso al sistema mediante la especificación de que calmTag es igual al acceso al sistema.

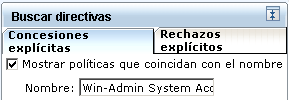

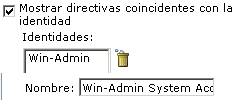

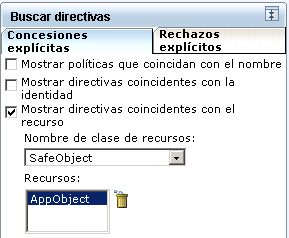

Tras guardar una política, puede realizar una búsqueda de dicha política para revisarla. Puede buscar políticas por nombre, por identidad o por recurso. Puede introducir un valor parcial. También puede introducir múltiples criterios. A continuación, se muestran ejemplos de este caso.

La búsqueda por el nombre completo muestra la única política que busca.

La búsqueda por identidad sólo muestra las políticas que se aplican a esa identidad, incluidas las que se aplican a todas las identidades.

La búsqueda por recurso sólo donde el recurso es AppObject muestra todas las políticas personalizadas y ofrecidas por el sistema que ofrecen acceso de lectura y escritura a una identidad.

Cuando la política personalizada que busca aparezca en la tabla de políticas, examine los valores, incluidos los filtros. Si ve que hay algo que se debe corregir, puede hacer clic en el vínculo del nombre para volver a mostrar la política y así poder editarla.

Esto es muy recomendable para comprobar cada política nueva. Asegúrese de que introduce los pares de atributos/valores en el orden en el que introdujo los filtros, con el atributo de mayor nivel en primer lugar.

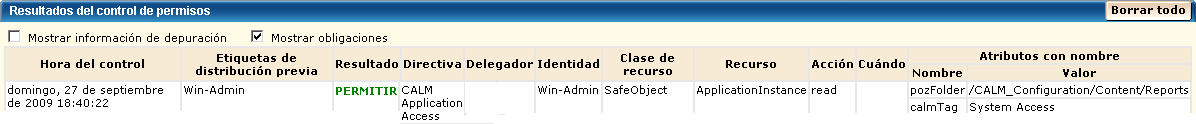

Compruebe que el resultado es ALLOW.

Tras verificar que el resultado es ALLOW, elimine la configuración anterior a la implementación de la política. Si no lo hace, no podrá iniciar sesión como Win-Admin para evaluar las acciones que puede llevar a cabo este usuario.

| Copyright © 2010 CA. Todos los derechos reservados. | Enviar correo electrónico a CA Technologies acerca de este tema |