最新バージョン: 3.0.2-1

|

早見表 |

|

|

カタログ |

システム |

|

カテゴリ |

ゲートウェイ |

|

ユーザ ボリューム |

なし |

|

最小 メモリ |

96 MB |

|

OS |

Linux |

|

制約 |

なし |

|

質問/コメント

|

|

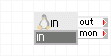

IN は、アプリケーションにネットワーク トラフィックを転送するためのファイアウォール保護エントリ ポイントを提供する入力ゲートウェイです。

IN は、許可されたすべての受信トラフィックをその外部インターフェースで受け入れ、その出力端子を通じて渡します。 IN は、そのファイアウォール プロパティの設定によって明示的に許可されたトラフィックのみを転送します。IN は、却下されたトラフィックをすべて破棄します。

IN は、http や ssh などの受信インターフェースを 4 つまでサポートします(プロトコル/ペアの組み合わせ)。 デフォルトでは、IN は tcp ポート 80 (http)のみを許可します。

IN は、アプリケーション用のすべてのネットワーク トラフィックを受け入れるために使用されます。 外部トラフィックはすべて IN ゲートウェイを通し、アプリケーション内の任意のリソースまたはサービスにアクセスできるようにします。

リソース

|

リソース |

最小 |

最大 |

デフォルト |

|

CPU |

0.05 |

4 |

0.05 |

|

メモリ |

96 MB |

2 GB |

96 MB |

|

帯域幅 |

1 Mbps |

2 Gbps |

200 Mbps |

端子

|

名前 |

方向 |

プロトコル |

説明 |

|

out |

out |

任意 |

すべてのトラフィックを送信先アドレスへ送信し、応答を受信します。 |

|

mon |

out |

CCE |

パフォーマンスとリソースの使用状況統計を送信します。 |

外部インターフェースは有効です。 これは受信トラフィックに使用されます。 外部インターフェースは、以下のセクションにリスト表示したプロパティによって設定されます。

デフォルト インターフェースは有効です。 これはメンテナンスに使用されます(受信 SSH 接続)。

プロパティ

基本設定

以下のプロパティ グループは、ゲートウェイの基本ネットワーク設定を定義します。

|

プロパティ名 |

タイプ |

説明 |

|

ip_addr |

ip_owned |

外部インターフェースの IP アドレスを定義します。 このプロパティは必須です。 |

|

netmask |

IP アドレス |

外部インターフェースのネットワーク マスクを定義します。 このプロパティは必須です。 |

|

gateway |

IP アドレス |

外部インターフェース用のゲートウェイを定義します。 デフォルトは空です(ゲートウェイなし)。 |

ファイアウォール設定

以下のプロパティ グループは、ゲートウェイのファイアウォール設定を定義します。 一緒に使用できるフィルタが 2 つあります。1 つはソース IP アドレス(allowed_hosts と denied_hosts)、もう 1 つはプロトコル/ポート(ifaceX)によって使用されます。 プロトコル/ポートのペア(インターフェース)は、4 つまで設定できます。

すべてのパラメータがデフォルトのままである場合、トラフィックは許可されません。 トラフィックの受信を許可するには、少なくとも iface1_protocol と iface1_port の値を設定します。

|

プロパティ名 |

タイプ |

説明 |

|

allowed_hosts |

文字列 |

接続できるホストまたはサブネット、あるいはその両方のリスト。 スペースまたはカンマで複数のエントリを区切ります。 サポートされている形式の例: 192.168.1.2 192.168.1.0/24 192.168.2.0/255.255.255.0。 デフォルト: 0.0.0.0/0(すべて許可) |

|

denied_hosts |

文字列 |

接続が拒否されたホストおよび(または)サブネットのリスト。 形式は allowed_hosts の場合と同じです。 デフォルト: (空)(どれも拒否されない) |

|

iface1_protocol |

文字列 |

許可されるプロトコル。 オプション: none、tcp (デフォルト)、udp |

|

iface1_port |

文字列 |

許可されるポート番号またはポート範囲。 カンマまたはスペースで区切られた値の文字列を受け付けます。 ポート範囲は、区切り記号としてコロンまたはダッシュを使用し、lower_port:higher_port として指定する必要があります(たとえば、80,81,82:85 86-90)。 デフォルト: 80 (http) |

|

iface2_protocol |

文字列 |

許可されるプロトコル。 オプション: none(デフォルト)、tcp、udp |

|

iface2_port |

文字列 |

許可されるポート番号またはポート範囲。 カンマまたはスペースで区切られた値の文字列を受け付けます。 ポート範囲は、区切り記号としてコロンまたはダッシュを使用し、lower_port:higher_port として指定する必要があります(たとえば、80,81,82:85 86-90)。 デフォルト: 0(無効) |

|

iface3_protocol |

文字列 |

許可されるプロトコル。 オプション: none(デフォルト)、tcp、udp |

|

iface3_port |

文字列 |

許可されるポート番号またはポート範囲。 カンマまたはスペースで区切られた値の文字列を受け付けます。 ポート範囲は、区切り記号としてコロンまたはダッシュを使用し、lower_port:higher_port として指定する必要があります(たとえば、80,81,82:85 86-90)。 デフォルト: 0(無効) |

|

iface4_protocol |

整数 |

許可される IP プロトコル番号(たとえば、TCP は 6、GRE は 47)。 http://www.iana.org/assignments/protocol-numbers を参照してください。 デフォルト: 0(無効) |

|

iface4_port |

文字列 |

許可されるポート番号またはポート範囲。 カンマまたはスペースで区切られた値の文字列を受け付けます。 ポート範囲は、区切り記号としてコロンまたはダッシュを使用し、lower_port:higher_port として指定する必要があります(たとえば、80,81,82:85 86-90)。 選択された IP プロトコルにポート番号がある場合にのみ使用されます(たとえば udp や tcp)。他のすべてのプロトコルは 0 に設定する必要があります。 tcp または udp のプロトコルでこのプロパティを 0 に設定すると、すべてのポートが許可されます。 デフォルト: 0 |

注:

iface4 のポート番号は、他のポート番号とは若干異なる動作をします。 iface4_port を 0 に設定することは、このポート番号が確認されないことを意味します(GRE のように、単にポート番号を持っていないプロトコルのためと、tcp および udp のために機能します)。 iface{1,2,3}_port の設定は、インターフェースを無効にします(プロトコルを none に設定することに相当します)。

エラー メッセージ

アプライアンスが起動に失敗した場合、アプライアンス ログ ファイルまたはグリッド コントローラのシステム ログのいずれかに以下のメッセージが表示されることがあります。

バックアップ ルール セットの設定に失敗しました(終了コード code)

シンプル入力ファイアウォール

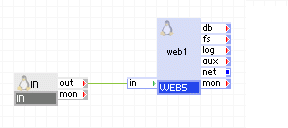

以下の図は、シンプルな Web サーバ アプリケーションでの IN の標準的使用方法を示しています。

各部の概要

in1 は、外部インターフェース上で HTTP リクエストを受け付け、出力端子を介して web1 へ渡します。

例:

|

プロパティ名 |

値 |

注 |

|

ip_addr |

192.168.1.1 |

外部インターフェースの IP アドレス。 |

|

netmask |

255.255.255.0 |

外部インターフェースのネットワーク マスク。 |

|

gateway |

192.168.1.254 |

外部インターフェースのゲートウェイ。 |

|

iface1_protocol |

tcp |

TCP トラフィックを許可します... |

|

iface1_port |

80 |

... ポート 80 (http)上でのみ |

高度なファイアウォール

この例では、HTTP と HTTPS プロトコル、および PPTP プロトコル(Microsoft Windows VPN で使用)を許可するようにゲートウェイが設定されています。

例:

|

プロパティ名 |

値 |

注 |

|

ip_addr |

192.168.1.1 |

外部インターフェースの IP アドレス。 |

|

netmask |

255.255.255.0 |

外部インターフェースのネットワーク マスク。 |

|

gateway |

192.168.1.254 |

外部インターフェースのゲートウェイ。 |

|

iface1_protocol |

tcp |

TCP トラフィックを許可します... |

|

iface1_port |

80 |

... ポート 80 (http)上 |

|

iface2_protocol |

tcp |

TCP トラフィックを許可します... |

|

iface2_port |

443 |

... ポート 443 (https)上 |

|

iface3_protocol |

tcp |

PPTP 制御接続用の TCP トラフィックを許可します... |

|

iface3_port |

1723 |

... ポート 1723 (VPN)上 |

|

iface4_protocol |

47 |

PPTP カプセル化用の GRE トラフィックを許可します... |

|

iface4_port |

0 |

(未使用) |

この例では、GRE プロトコル用の iface4 の使用に注意します。 より番号の小さいインターフェースが書き込まれていなくても、iface4 に書き込むことはかまいません。

ホストが直接またはサブネットの一部として、allowed_hosts リストと denied_hosts リストの両方に存在する場合、アクセスを拒否されます。 IN はまず拒否されたホストをすべて却下し、次に、許可されたホストのみを受け入れます(標準的なセキュリティ プラクティス)。

IN はアプリケーションによって外部サービス アクセス用に使用されません。 アプリケーションは OUT および NET ゲートウェイを介して外部サービス(送信トラフィック)にアクセスします。

iface4_protocol は、tcp および udp 以外のプロトコルでテストされていません(GRE または他の非 tcp/udp プロトコルをサポートするアプライアンスがないため)。

アプライアンス内で使用されるオープン ソース/サードパーティ ソフトウェア

IN では、そのベース クラス LUX5 によって使用されるサードパーティのオープン ソース パッケージに加えて、以下のサードパーティ オープン ソース パッケージを使用します。

|

ソフトウェア |

バージョン |

変更 |

ライセンス |

注 |

|

iptables |

1.3.5-1.2.1 |

なし |

GPLv2 |

ホームページ |

| Copyright © 2011 CA. All rights reserved. | このトピックについて CA Technologies に電子メールを送信する |