Ultima versione: 3.0.2-1

|

In breve |

|

|

Catalogo |

Sistema |

|

Categoria |

Gateway |

|

Volumi dell'utente |

no |

|

Min. memoria |

96 MB |

|

Sistema operativo |

Linux |

|

Vincoli |

no |

|

Domande/commenti

|

|

IN è un gateway di input che fornisce un punto di entrata con firewall per il traffico di rete in un'applicazione.

IN accetta tutto il traffico in entrata consentito sulla sua interfaccia esterna e lo trasmette al terminale OUT. IN inoltra soltanto il traffico esplicitamente consentito attraverso la configurazione delle proprietà del firewall ed blocca il traffico non autorizzato.

IN supporta fino a 4 interfacce in entrata (combinazioni di protocollo/coppia), come HTTP, SSH, ecc. Per impostazione predefinita, IN consente solo la porta 80 del TCP (HTTP).

IN è usato per accettare tutto il traffico di rete delle applicazioni. Il traffico esterno deve passare attraverso un gateway IN per accedere alle risorse o ai servizi in un'applicazione.

Risorse

|

Risorsa |

Minimo |

Massimo |

Predefinito |

|

CPU |

0,05 |

4 |

0,05 |

|

Memory (Memoria) |

96 MB |

2 GB |

96 MB |

|

Larghezza di banda |

1 Mbps |

2 Gbps |

200 Mbps |

Terminali

|

Nome |

Dir |

Protocollo |

Descrizione |

|

out |

out |

Qualsiasi |

Invia tutto il traffico fuori dall'indirizzo di destinazione e riceve le risposte |

|

mon |

out |

CCE |

Invia le statistiche sull'utilizzo delle risorse e le prestazioni. |

L'interfaccia esterna è abilitata. Serve per il traffico in entrata. L'interfaccia esterna è configurata attraverso le proprietà classificate nelle seguenti sezioni.

L'interfaccia predefinita è abilitata. Serve per la manutenzione (connessioni SSH in entrata).

Proprietà

Configurazione di base

Il seguente gruppo di proprietà definisce le impostazioni di rete di base per il gateway.

|

Nome di proprietà |

Tipo |

Descrizione |

|

ip_addr |

ip_owned |

Definisce l'indirizzo IP dell'interfaccia esterna. Questa proprietà è obbligatoria. |

|

maschera di rete |

Indirizzo IP |

Definisce la maschera di rete dell'interfaccia esterna. Questa proprietà è obbligatoria. |

|

gateway |

Indirizzo IP |

Definisce il gateway per l'interfaccia esterna. Il predefinito è vuoto (nessun gateway). |

Configurazione di firewall

Il seguente gruppo di proprietà definisce le impostazioni del firewall per il gateway. Ci sono due filtri che è possibile usare insieme: per indirizzo IP sorgente (allowed_hosts e denied_hosts) e per protocollo/porta (ifaceX). Si possono configurare fino a quattro coppie di protocollo/porta (interfacce).

Se tutti i parametri sono lasciati all'impostazione predefinita, non verrà autorizzato alcun traffico. Per autorizzare il traffico in entrata, configurare almeno i valori di iface1_protocol e iface1_port.

|

Nome di proprietà |

Tipo |

Descrizione |

|

allowed_hosts |

Stringa |

Elenco di host e/o subnet che possono connettersi. Separare le voci usando spazi o virgole. Esempio di formato supportato: 192.168.1.2 192.168.1.0/24 192.168.2.0/255.255.255.0. Predefinito: 0.0.0.0/0 (tutto permesso) |

|

denied_hosts |

Stringa |

Elenco di host e/o subnet cui rifiutare la connessione. Il formato è lo stesso di allowed_hosts. Predefinito: (vuoto) (nessuno respinto) |

|

iface1_protocol |

Stringa |

Protocollo da permettere. Opzioni: nessuno, tcp (predefinito), udp |

|

iface1_port |

Stringa |

Numeri di porta o intervalli di porta da consentire. Accetta una stringa di valori separati da spazio o virgola. È necessario specificare gli intervalli di porta come lower_port:higher_port con due punti o un trattino (ad esempio, 80,81,82:85 86-90). Predefinito: 80 (HTTP) |

|

iface2_protocol |

Stringa |

Protocollo da permettere. Opzioni: nessuno (predefinito), tcp, udp |

|

iface2_port |

Stringa |

Numeri di porta o intervalli di porta da consentire. Accetta una stringa di valori separati da spazio o virgola. È necessario specificare gli intervalli di porta come lower_port:higher_port con due punti o un trattino (ad esempio, 80,81,82:85 86-90). Predefinito: 0 (disabilitato) |

|

iface3_protocol |

Stringa |

Protocollo da permettere. Opzioni: nessuno (predefinito), tcp, udp |

|

iface3_port |

Stringa |

Numeri di porta o intervalli di porta da consentire. Accetta una stringa di valori separati da spazio o virgola. È necessario specificare gli intervalli di porta come lower_port:higher_port con due punti o un trattino (ad esempio, 80,81,82:85 86-90). Predefinito: 0 (disabilitato) |

|

iface4_protocol |

Numero intero |

Numero di protocollo IP da autorizzare (ad esempio, 6 per TCP, 47 per GRE). Consultare http://www.iana.org/assignments/protocol. Predefinito: 0 (disabilitato) |

|

iface4_port |

Stringa |

Numeri di porta o intervalli di porta da consentire. Accetta una stringa di valori separati da spazio o virgola. È necessario specificare gli intervalli di porta come lower_port:higher_port con due punti o un trattino (ad esempio, 80,81,82:85 86-90). Usato soltanto se il protocollo IP selezionato ha numeri di porta (ad esempio, udp e tcp); deve essere impostato su 0 per tutti gli altri protocolli. Impostare questa proprietà su 0 per i protocolli tcp o udp per autorizzare tutte le porte. Valore predefinito: 0 |

Note:

Il numero di porta per iface4 ha un comportamento leggermente diverso dagli altri numeri di porta. Se si imposta iface4_port su 0, il numero di porta non verrà controllato (funziona sia sui protocolli che non hanno numeri di porta, come GRE, che su tcp e udp). Impostare iface{1,2,3}_port disabilita l'interfaccia (pari a impostare il protocollo su nessuno).

Messaggi di errore

I seguenti messaggi possono apparire nei file di log e nel log di sistema del controller di griglia quando l'appliance non riesce ad avviarsi:

Impossibile impostare un set di regole di backup (codice di uscita codice)

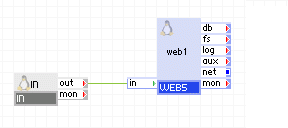

Firewall di input semplice

Il seguente diagramma mostra un uso tipico di IN per un'applicazione di server Web semplice:

Riepilogo di parti

in1 accetta le richieste HTTP sull'interfaccia esterna o le trasmette a web1 attraverso il terminale di out.

Esempio:

|

Nome di proprietà |

Valore |

Note |

|

ip_addr |

192.168.1.1 |

Indirizzo IP dell'interfaccia esterna |

|

maschera di rete |

255.255.255.0 |

Maschera di rete per l'interfaccia esterna |

|

gateway |

192.168.1.254 |

Gateway per l'interfaccia esterna |

|

iface1_protocol |

tcp |

Permettere il traffico del TCP... |

|

iface1_port |

80 |

.. soltanto sulla porta 80 (http) |

Firewall avanzato

In questo esempio, il gateway è configurato per autorizzare i protocolli HTTP e HTTPS, e il protocollo PPTP (utilizzato da Microsoft Windows VPN).

Esempio:

|

Nome di proprietà |

Valore |

Note |

|

ip_addr |

192.168.1.1 |

Indirizzo IP dell'interfaccia esterna |

|

maschera di rete |

255.255.255.0 |

Maschera di rete per l'interfaccia esterna |

|

gateway |

192.168.1.254 |

Gateway per l'interfaccia esterna |

|

iface1_protocol |

tcp |

Permettere il traffico del TCP... |

|

iface1_port |

80 |

... su porta 80 (HTTP) |

|

iface2_protocol |

tcp |

Permettere il traffico del TCP... |

|

iface2_port |

443 |

... su porta 443 (HTTPS) |

|

iface3_protocol |

tcp |

Autorizza il traffico del TCP per la connessione di controllo di PPTP... |

|

iface3_port |

1723 |

... su porta 1723 (VPN) |

|

iface4_protocol |

47 |

Autorizza il traffico del GRE per l'incapsulamento PPTP.. |

|

iface4_port |

0 |

(non utilizzato) |

In questo esempio, l'uso di iface4 per il protocollo di GRE. iface4 può essere completato anche se le interfacce a numero ridotto non sono completate.

Se è presente un host, direttamente o come parte di una subnet, tanto negli elenchi allowed_hosts che negli elenchi denied_hosts, l'accesso verrà negato. IN respinge inizialmente tutti gli host negati e quindi autorizza soltanto quelli negli host consentiti (pratica di protezione standard).

IN non è usato per accedere ai servizi esterni dall'applicazione. Le applicazioni accedono ai servizi esterni (traffico in uscita) attraverso i gateway OUT e NET.

iface4_protocol non è stato testato con protocolli diversi da TCP e UDP (per la mancanza di appliance che supportano GRE o altro protocollo non-tcp/udp).

Software Open Source e di terze parti utilizzato all'interno dell'appliance

IN usa i seguenti pacchetti Open Source di terze parti oltre ai pacchetti Open Source di terze parti usati dalla loro classe di base LUX5.

|

Software |

Versione |

Modificato |

License |

Note |

|

iptables |

1.3.5-1.2.1 |

No |

GPLv2 |

Home page |

| Copyright © 2011 CA. Tutti i diritti riservati. | Contatta CA Technologies |